从地缘紧张局势中识别黑客活动

译者:知道创宇404实验室翻译组

1、前言

网络威胁情报(CTI)专员可通过跟踪地缘性紧张局势来深入了解对手行动。与刑事调查中的“遵循金钱”方法类似,查看冲突区域可以揭示相关网络功能。

上述理论得到了地缘政治紧张局势相关事件的验证:

- 俄罗斯黑客入侵导致的2015年和2016年的乌克兰电力事件、2017年的NotPetya事件以及至今的持续攻击活动。

- 阿拉伯/波斯湾地区的多轮雨刮器恶意软件和2017年的“封面”海卫/ TRISIS事件。

- 朝鲜半岛的紧张局势为2018年对平昌奥运会的破坏性袭击提供了掩护(始作俑者不是朝鲜)。

根据先例,分析人员可以通过跟踪与重大事件和冲突区域有关的标识符来确定对手作战和技术能力的发展,洞悉黑客的手段和行为,并为以后可能发生的网络攻击事件提供防御和响应。

2、最初的发现:高加索冲突

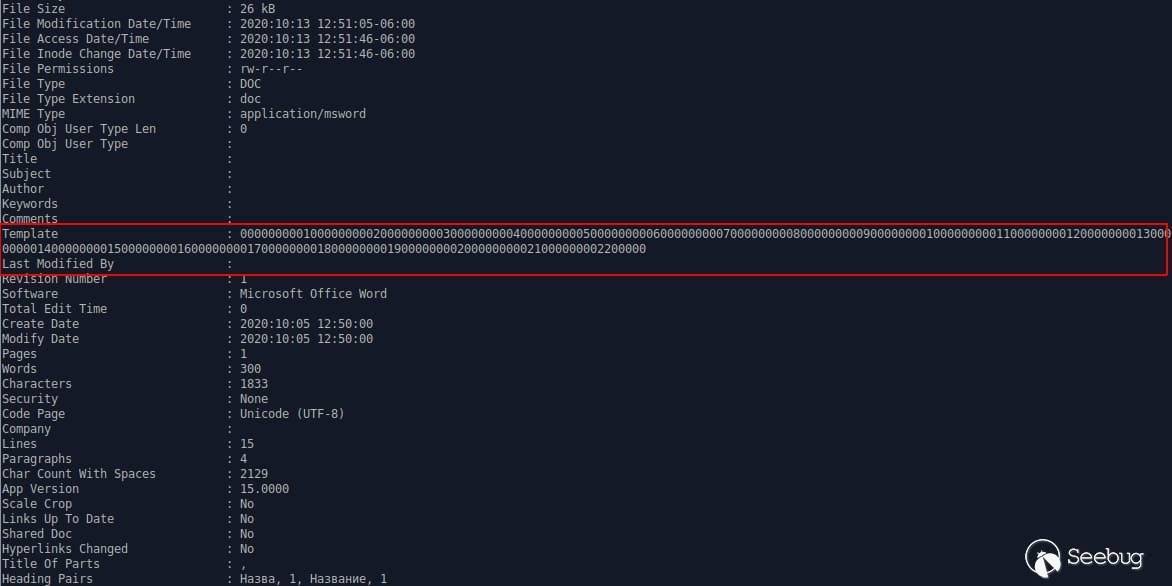

考虑到上述论点,DomainTools研究人员围绕2020亚美尼亚和阿塞拜疆在高加索地区的冲突开展研究。在调查过程中,研究人员发现了以下恶意文档文件:

Name: PKK militants in Nagorno-Karabakh.docMD5: e00af9b6303460666ae1b4bdeb9503ba

SHA1: ce810173555d6a98ce10c847f16e95575fe13405

SHA256: 7c495c21c628d37ba2298e4a789ff677867521be27ec14d2cd9e9bf55160518f

该文件伪装成新闻报导,内容涉及有关高加索冲突的详细信息,其中包含对外部站点的引用,该外部站点用于向受害者的计算机获取其他材料:

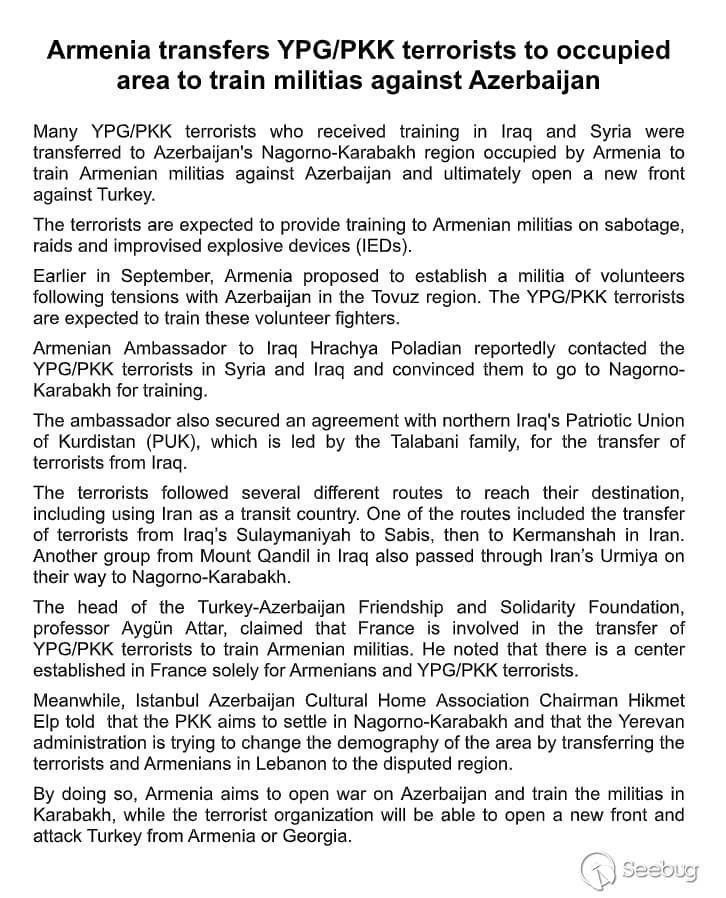

在这种特定情况下,文档尝试与域“msofficeupdate[.]org”进行通信:

总体而言,该文档似乎侧重于亚美尼亚与阿塞拜疆的冲突,并使用专用网络基础结构来实现攻击序列。虽然我们可以单独停下来查看该项目,但进一步的分析揭示了更多有趣的元素。

3、识别

文档和域都包含兴趣项,以供进一步分析和调整。回顾先前DomainTools博客中的课程,我们可以将与该活动相关的技术指标作为复合对象进行检查,并有机会识别基本的对手行为。

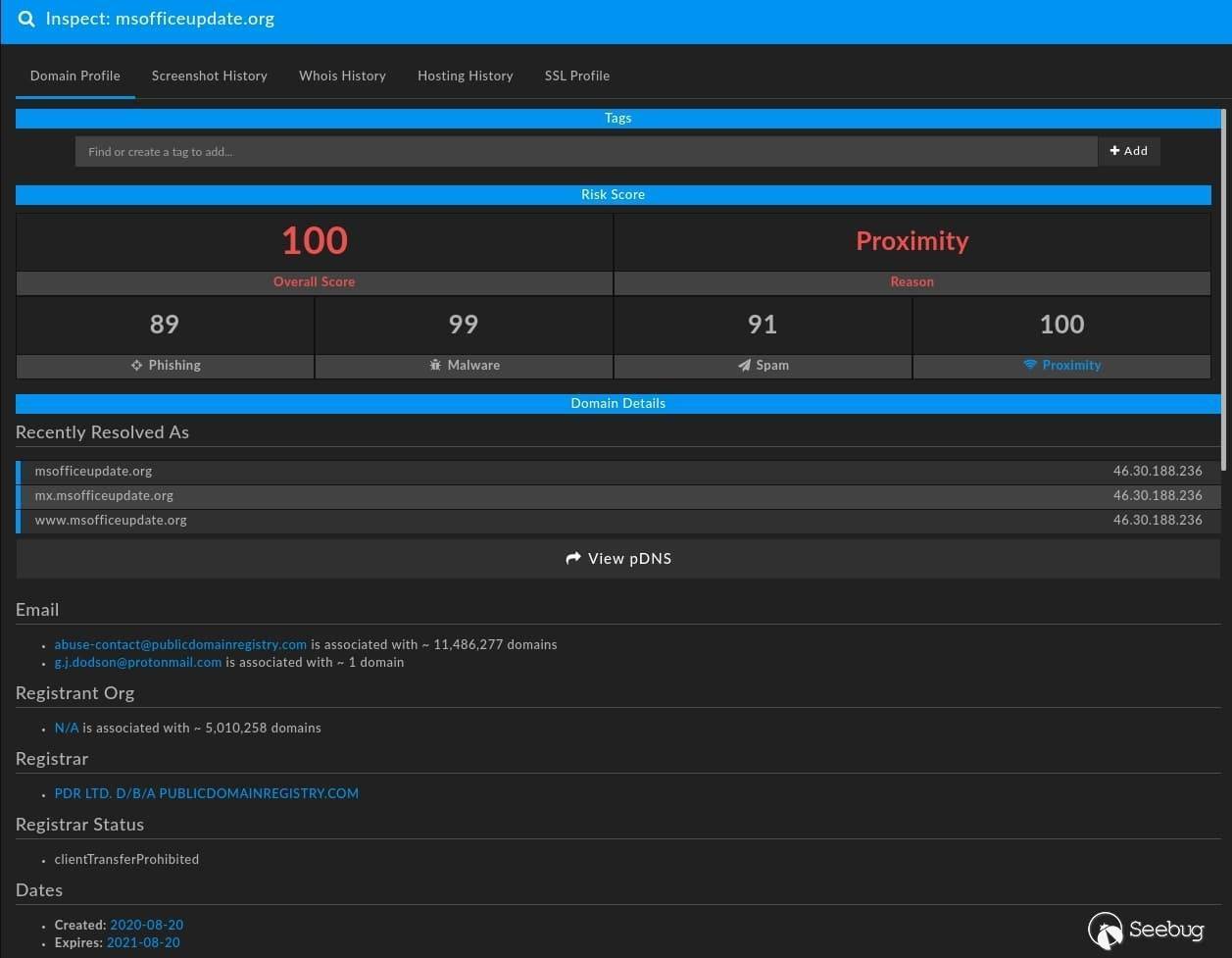

检查文档时,此处使用Phil Harvey的ExifTool显示的文件元数据表明存在一个长数字字符串作为模板对象:

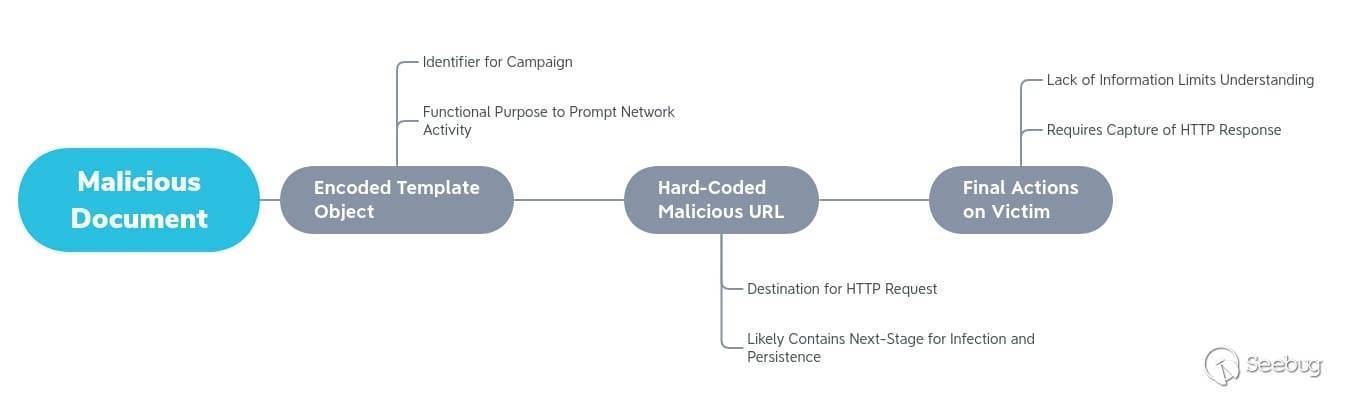

基于模板对象和硬编码的统一资源定位符(URL),文档将尝试与上面标识的域进行通信。恶意文档的实际功能取决于与攻击者域的网络通信,以及对资源的HTTP请求,例如:

hXXps://msofficeupdate[.]org/morgue6visible5bunny6culvert7ambo5nun1illuminate4以下所有功能的出现取决于对此请求的响应。目前,DomainTools没有有关此响应可能返回的任何数据或其他信息。我们的分析仅限于文档本身和确定的网络基础结构。但是,黑客可能会在HTTP请求的URL模式中找到价值(单词除以单个数字),以开发网络入侵检测系统(NIDS)签名。

除了缺乏后续执行的功能外,我们还有一个搜索字符串,可用于为其他文件样本添加指纹或在模板字符串中放置可能与原始广告系列有关的项目。值得注意的是,对于恶意文档,该项目不包含任何活动内容(ActiveX对象或Visual Basic for Applications [VBA]宏),这限制了我们识别其他项目的能力。但是,模板项看起来足够独特,可以用作标识类似构造的其他样本的指示符。

在基础架构方面,我们还有其他几条线索。正如以前在过去有关基础结构搜寻和分析的博客中所记录的那样,我们结合了与域名创建和托管相关的技术指标以及与域名本身相关的主题标识符。对于所讨论的域,如上面的上一个DomainTools Iris检查图像所示,以下观察结果成立:

- 注册人电子邮件泄漏,“ gjdodson [AT] protonmail [.] com”。

- 域名注册服务,“ PDR Ltd. d / b / a PublicDomainRegistry.com”。

- 与域“ bitdomain [.] biz”关联的权威名称服务器。

- 通过位于荷兰的提供商“ Web2objects Gmbh”,在专用服务器“ 46.30.188 [.] 236”上托管。

- 通过Sectigo获得的SSL / TLS证书,标识信息有限。

- 模仿Microsoft Office更新服务的域“主题”。

尽管上述任何一项单独地相对有限地无法确定敌对倾向或其他基础结构(无论是太笼统还是太具体),但结合起来,它们可以产生模式以供进一步分析。例如,寻找使用以Sectigo SSL / TLS证书托管在欧洲的名称服务器“ bitdomain [.] biz”通过PublicDomainRegistry通过域注册的以隐私为中心的电子邮件地址的组合,可以生成结果集以进行进一步分析。对此类调查的结果进行“主题”搜索,例如在域名中查找其他Microsoft或Office主题,可以标识其他与该广告系列相关的项目。

4、其他基础架构

根据上一节中描述的特征,DomainTools研究人员在估计概率或置信度的不同级别上,确定了35个与最初观察到的恶意域相关的模式匹配的域。如下表所示,我们可以观察到其他趋势,例如在注册过程中偏爱几种面向隐私的电子邮件服务,以及出于托管目的而过度关注欧洲虚拟专用服务器(VPS)提供程序。

| Domain | Date Created | Registrant Email | IP Address | Hosting Provider | Hosting Location | Confidence |

|---|---|---|---|---|---|---|

| iphoneupdatecheck[.]com | 2016-05-12 | louie@brookes.openmailbox.org | 91.236.116.166(ZoomEye搜索结果) | jaroslav88@tuta.io | SE | Medium |

| brexitimpact[.]com | 2016-06-23 | jaroslav88@tuta.io | 185.112.82.7(ZoomEye搜索结果)** | Oy Creanova Hosting Solutions Ltd. | FI | Low |

| srv3-serveup-ads[.]net | 2019-04-16 | salemjoshi@protonmail.com | 101.100.209.236(ZoomEye搜索结果) | Vodien Internet Solutions Pte Ltd | SG | Low |

| newoffice-template[.]com | 2019-06-12 | j.konnoban@email.cz | 147.135.170.193(ZoomEye搜索结果) | OVH Hosting Inc. | FR | High |

| ms-check-new-update[.]com | 2019-07-08 | stivgarret@protonmail.com | 87.121.98.51(ZoomEye搜索结果) | Tamatiya EOOD | BG | Medium |

| template-new[.]com | 2019-08-28 | N/A | 66.70.218.38(ZoomEye搜索结果) | OVH Hosting Inc. | FR | High |

| user-twitter[.]com | 2019-11-13 | hostmaster@user-twitter.com | N/A | N/A | N/A | Medium |

| live-media[.]org | 2019-11-27 | sam.walker@tutanota.com | 137.74.181.109(ZoomEye搜索结果) | OVH SAS | FR | Medium |

| officeupgrade[.]org | 2019-11-29 | alex.sval@tutanota.com | 198.24.134.13(ZoomEye搜索结果) | Secured Servers LLC | US | High |

| template-office[.]org | 2020-01-10 | s.taylor87@seznam.cz | 185.243.114.175(ZoomEye搜索结果) | Access2.it Group B.V. | DE | Medium |

| get-news-online[.]com | 2020-01-15 | laptev.vl.90@mail.ru | N/A | N/A | N/A | Low |

| liveinfo[.]org | 2020-01-15 | laptev.vl.90@mail.ru | 91.195.240.87(ZoomEye搜索结果) | Sedo GmbH | DE | Medium |

| newoffice-update[.]com | 2020-02-11 | adam.crowld@protonmail.com | 51.161.96.100(ZoomEye搜索结果) | OVH Hosting Inc. | CA | Medium |

| update-office[.]com | 2020-03-03 | paul_wilsonn@protonmail.com | 192.52.166.12(ZoomEye搜索结果) | CrownCloud US LLC | US | High |

| upgrade-office[.]com | 2020-03-18 | p.borovin@protonmail.com | 158.69.30.205(ZoomEye搜索结果) | OVH Hosting Inc. | CA | High |

| tls-login[.]com | 2020-03-25 | boxerkeen@protonmail.com | 103.255.250.70(ZoomEye搜索结果) | EN Technologies Pte Ltd. | SG | High |

| upgrade-office[.]org | 2020-04-07 | pavel.savin1992@bk.ru | 66.248.206.239(ZoomEye搜索结果) | Hostkey B.V. | NL | High |

| newupdate[.]org | 2020-06-04 | and.frolov@bk.ru | 46.183.221.141(ZoomEye搜索结果) | DataClub S.A. | LV | Medium |

| 2020-windows[.]com | 2020-06-19 | gmail.chrome.2020@mail.ru | 176.107.181.128(ZoomEye搜索结果) | PE Freehost | UA | Low |

| petronas-me[.]com | 2020-07-05 | cgog.global@gmail.com | N/A | N/A | N/A | Low |

| msupdatecheck[.]com | 2020-07-10 | mike.barrett@tutanota.com | 167.114.44.150(ZoomEye搜索结果) | OVH Hosting Inc. | CA | High |

| log1inbox[.]com | 2020-08-15 | vazquezftcathyo5123@gmail.com | N/A | N/A | N/A | Medium |

| gmocloudhosting[.]com | 2020-08-17 | hostmaster@gmocloudhosting.com | N/A | N/A | N/A | Low |

| msofficeupdate[.]org | 2020-08-20 | g.j.dodson@protonmail.com | 46.30.188.236(ZoomEye搜索结果) | Web2Objects GmbH | GB | High |

| interior-gov[.]com | 2020-08-31 | gmail.chrome.2020@mail.ru | N/A | N/A | N/A | Low |

| e-government-pk[.]com | 2020-09-04 | gmail.chrome.2020@mail.ru | N/A | N/A | N/A | Low |

| e-govoffice[.]com | 2020-09-07 | hostmaster@e-govoffice.com | N/A | N/A | N/A | Low |

| azureblog[.]info | 2020-09-25 | yshevloin@protonmail.com | N/A | N/A | N/A | Low |

| rneil[.]ru | 2020-10-01 | hostmaster@rneil.ru | N/A | N/A | N/A | Low |

| N/A | N/A | N/A | Low | |||

| weather-server[.]net | 2020-10-09 | lulgaborova90@protonmail.com | N/A | N/A | N/A | Medium |

| doc-fid[.]com | 2020-10-21 | hostmaster@doc-fid.com | N/A | N/A | N/A | Low |

| rarnbler[.]com | 2020-11-09 | nesmali20@cock.li | 80.78.22.11(ZoomEye搜索结果) | Cyberdyne | SE | Medium |

| msofficeupdate[.]com | 2020-11-10 | emil.moreu@protonmail.com | 185.25.51.24(ZoomEye搜索结果) | Informacines Sistemos IR Technologijos UAB | LT | High |

| netserviceupdater[.]com | 2020-11-11 | hostmaster@netserviceupdater.com | N/A | N/A | N/A | Medium |

| new-office[.]org | 2020-11-13 | moris.pelletier@yahoo.com | 51.89.50.150(ZoomEye搜索结果) | OVH Hosting Inc. | FR | Medium |

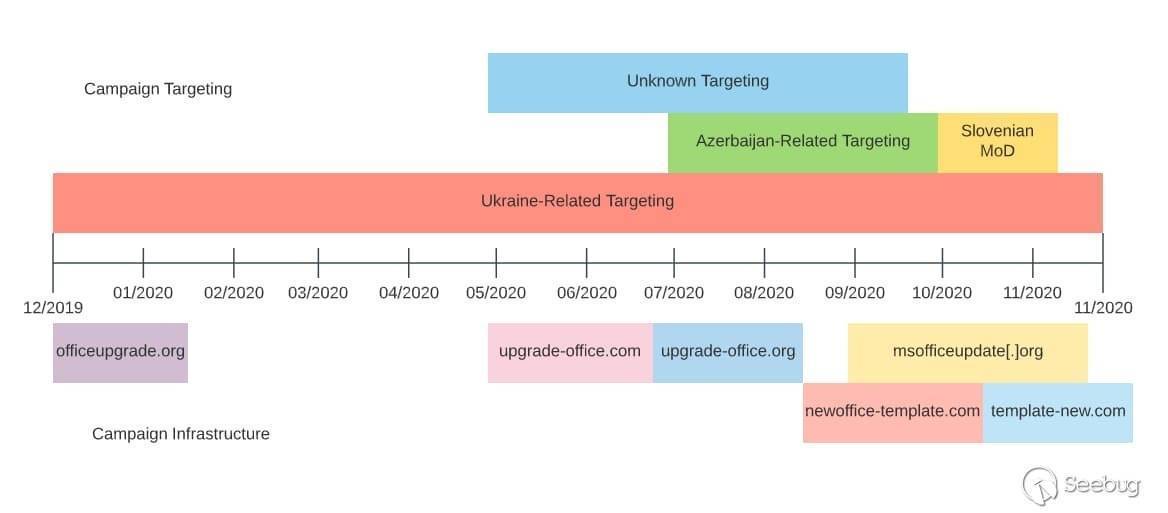

虽然大多数项目是在2020年创建的,但一些潜在的与网络相关的可观察到的事件可追溯到2016年。当与下一节中检查的恶意文档样本进行匹配时,我们开始看到持续冗长的攻击活动的轮廓。尽管时间延长了,但是在此期间,相同的基本网络行为会被观察到。

从视觉上观察,例如在下面的DomainTools Iris可视化图中,我们看到活动集群在名称服务器,注册商和顶级域(TLD)之间划分。随着人口的增加,我们可以开始提炼该对手的操作方法的更多方面,并有可能为将来的基础架构设计预测算法。

5、其他样本

除了标识其他网络基础结构之外,查看原始文档以及取消观察到的网络基础结构的组合还会产生其他恶意文档样本。首先,唯一的模板数字字符串结合与域和文档主题的关系使发现其他项目成为可能。如下表所示,这些项目通过唯一的模板字符串以及与上面有关网络可观察物的分析相关的联系基础结构链接。

| SHA256 | File Namespan | First Seen | Submitter Country | Domain Contacted |

|---|---|---|---|---|

| 1f117d5f398e599887ec92a3f8982751ceb83f2adb85d87a2c232906104e8772 | C. Bayramov.doc | 25 Jul 2020 | AZ | upgrade-office.org |

| 4ad0e64e8ebed1d15fac85cd7439bb345824f03d8b3c6866e669c24a42901daa | Scandal that killed 346 people.doc | 29 May 2020 | AZ | upgrade-office.com |

| 68bde4ec00c62ffa51cef3664c5678f1f4985eb6054f77a5190b4d62bd910538 | xyz.doc | 13 Sep 2020 | TR | msofficeupdate.org |

| 7ba76b2311736dbcd4f2817c40dae78f223366f2404571cd16d6676c7a640d70 | Фадеев М1.doc | 18 Dec 2019 | UA | officeupgrade.org |

| 7c495c21c628d37ba2298e4a789ff677867521be27ec14d2cd9e9bf55160518f | PKK militants in Nagorno-Karabakh.doc | 12 Oct 2020 | AZ | msofficeupdate.org |

| 89503c73eadc918bb6f05c023d5bf777fb2a0de1e0448f13ab1003e6d3b71fef | О поставке зенитных ракетных систем С-400.doc | 11 Dec 2019 | AZ | officeupgrade.org |

| c630aa8ebd1d989af197a80b4208a9fd981cf40fa89e429010ada56baa8cf09d | Планируемые расходы 2020(1).doc | 28 Dec 2019 | UA | officeupgrade.org |

| e5a4957d0078d0bb679cf3300e15b09795167fdcfa70bbeab6de1387cd3f75bf | Strategic Defence and Security Review (2021 SDSR).doc | 31 Oct 2020 | SI | msofficeupdate.org |

| 7a1effd3cfeecdba57904417c6eeaa7a74d60a761138885b338e8dc17f2c3fbc | Справочник АП_26.10.2020_.doc | 29 Oct 2020 | UA | msofficeupdate.org |

| 0b116f5b93046c3ce3588bb2453ddbb907d990c2053827600375d8fd84d05d8b | Новые поправки к Госпрограмме переселения в РФ (вст. в силу 01.07.2020).doc | 16 Sep 2020 | UA | N/A |

| 79c0097e9def5cc0f013ba64c0fd195dae57b04fe3146908a4eb5e4e6792ba24 | N/A | 16 Sep 2020 | GB | newoffice-template.com |

| d8f13e6945b6a335382d14a00e35bfefadbdfb625562e1120e5ed0b545f63e11 | N/A | 09 Nov 2020 | N/A | template-new.com |

| 348b25023c45ed7b777fa6f6f635cb587b8ffbf100bfa6761d35610bba525a11 | Минтруд госслужба.doc | 04 Nov 2020 | UA | msofficeupdate.org |

| 93279005aa4c8eddf01020b31bc2b401fe1366cbcc9bb2032ffaeb2984afcd79 | Минтруд госслужба 1 1.doc | 03 Nov 2020 | UA | msofficeupdate.org |

如以下部分中更详细地描述,这些项目在很大程度上具有与高加索地区冲突或乌克兰持续冲突有关的主题。此外,它们从2019年12月延伸到2020年11月,这表明这项活动持续了将近一年没有发生重大变化。

除了这些项目外,DomainTools研究人员还确定了第二组文档,它们全部来自法国,具有“测试”主题,但与上述项目的各种特征匹配,例如唯一的Template字符串:

| SHA256 | File Namespan | First Seen | Submitter Country | Domain Contacted |

|---|---|---|---|---|

| 29b49fc728510b8d10a84edbd884cd23a0c453c1158551dbd2d266539d5d09b5 | testmw4.doc | 18 Sep 2020 | FR | N/A |

| da43472f3bced232ae8f905e819339fb75da0224a31fb1c394110c77b3318b09 | testmw8.doc | 18 Sep 2020 | FR | upgrade-office.com |

| 6478821432b8458053d953b6cff7d1b49f4349f5da366278778c87bc8789b65c | testmw7.doc | 18 Sep 2020 | FR | upgrade-office.com |

| 4285a05a993359b8418b590d3309a361f2c42ef7bc29216c0209e57b74513adb | testmw6.doc | 18 Sep 2020 | FR | N/A |

| 40b21a2cd054e01cf37eb22d041ef2ea652eaaeae0ba249439fa7ec07a4e9765 | testmw5.doc | 18 Sep 2020 | FR | aaaaaaa-aaaaaa.com |

| 282c805363469440eef082ac0f2a52dbdd47a8cdaecc08df4c1b4c073c5a8256 | testmw3.doc | 18 Sep 2020 | FR | test.com |

| df2a85d84daf10b4dcf8d8fdd83493f3c04f2ac7b3edaf4730df0522cc52009f | testmw2.doc | 18 Sep 2020 | FR | N/A |

上面的项目在其他文档中脱颖而出有几个原因:

- 所有这些都在同一天提交给同一台多扫描仪服务。

- 给定文件命名模式(testmw2,testmw3等),这些项目似乎是迭代的。

- 根据文件名的迭代性质,对文件的分析表明其中文件的模糊或功能更改。

初步结论是,这些是针对恶意文档格式或模板的“测试”运行,这些格式或模板将在以后的活动中出现。但是,该结论成立的时机尚未定下来,因为“测试”项目出现在9月中旬,当时使用相同模板(功能和诱饵文档)的项目首次出现在2019年12月。

总体而言,由于没有明显的迹象将这批产品与其他广告活动联系起来,因此这批产品仍然是个谜。此外,所涉及的某些项目无法正常运行,或缺少与可能持续的活动相关的第一组文档中的活动相关的其他组件。目前,DomainTools没有任何其他信息可以处置这些项目,因此,相对于其他间谍软件而言,这些间谍软件仍然是一个谜,而其他恶意文档似乎更明确地设计用于间谍目的。

6、动机和归因

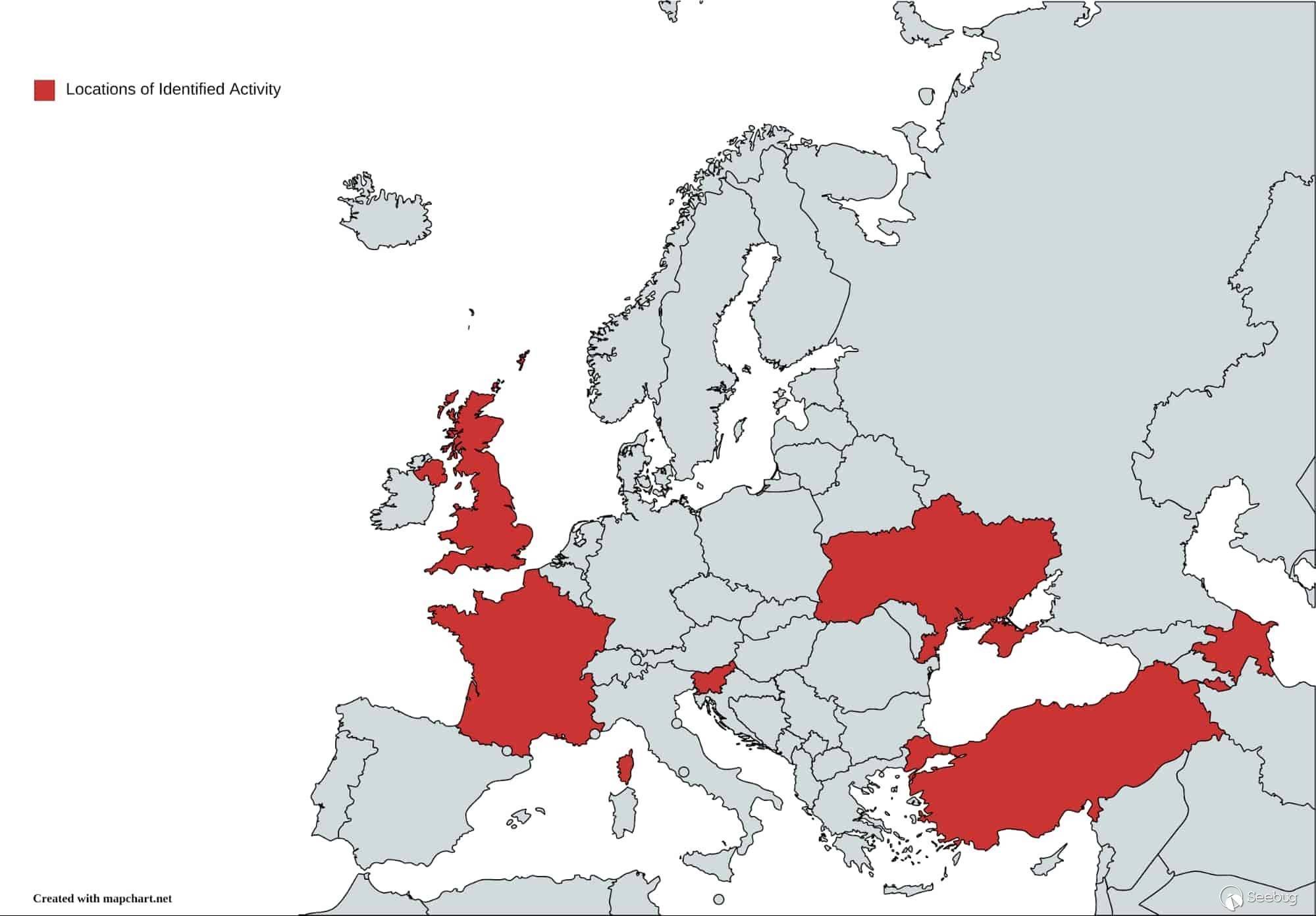

识别出的文件来自多个地方,但绝大多数集中在阿塞拜疆和乌克兰。

与文档中的文本和标题相关的主题仍然更加有趣。除了引发这次调查的文件及其围绕最近高加索地区冲突的主题外,确定的主题还包括:

- C. Bayramov.doc:引用了阿塞拜疆外交大臣Ceyhun Bayramov。

- ФадеевM1.doc:作为纪录片电影制作人的募捐广告,介绍了乌克兰顿涅茨克地区(冲突地区)的事件。

- ОпоставкезенитныхракетныхсистемС-400.doc:伪装成S-400防空系统的报告,由俄罗斯生产,并销往多个国家。

- 2020年(1).doc:“ 2020年计划支出”,该文件似乎显示了乌克兰地方政府实体的人事费用。

- 战略防御与安全评论(2021 SDSR).doc:战略防御计划文档,旨在提供给斯洛文尼亚国防部。值得注意的是,该文件似乎与发送给某人的网络钓鱼电子邮件有关,该人似乎是该国驻俄罗斯联邦大使馆的斯洛文尼亚军事武官。

- СправочникАП_26.10.2020_.doc:来自俄罗斯支持但未被认可的顿涅茨克共和国的规划文件。

- НовыепоправкикГоспрограммепереселениявРФ(вст.всилу01.07.2020).doc:关于俄罗斯联邦内部内部移民的文件。

- Минтрудгосслужба.doc:来自俄罗斯支持但未得到认可的卢甘斯克独立共和国的文件。

总体而言,与政治、军事及相关主题相关的文件大多出现在冲突地区,例如高加索地区和俄罗斯支持的乌克兰东部脱离地区。其他项目,例如DomainTools研究人员能够链接到网络钓鱼电子邮件的斯洛文尼亚国防文件,强烈暗示了出于间谍活动或类似目的的国家资助的利益,以激发这一运动。

2020年10月,几位研究人员注意到了本报告中确定的一些文件,并将其链接到公共报告中称为“ Cloud Atlas ”或“ Inception ”的小组。尽管目前可用的数据与先前的Cloud Atlas活动并不完全一致,但是观察到以下共同点:

- 定位于俄罗斯近郊地区。

- 通过恶意文档将模板对象用于初始活动。

- 可能依赖于网络通信来检索用于后续活动的第二阶段工具。

由文档发送的对HTTP请求的响应可能是使上述活动与Cloud Atlas actor保持一致的关键,但是由于缺少这一证据,DomainTools目前无法确认或拒绝与该组的关联。

不论具体的归因如何,与已知的高级持续威胁(APT)黑客(云图集)的可能链接与本质上具有高度政治性且没有明显货币化机制的竞选主题相结合,使发现的竞选可能成为国家赞助或政府主导的间谍活动。尽管在这种情况下定位可能意味着与俄罗斯有关的利益,但必须注意,早期的Cloud Atlas活动也针对俄罗斯联邦的实体。考虑到俄罗斯的目标以及对乌克兰分离地区的关注,一种可能的替代假设是,该活动代表乌克兰赞助的网络间谍活动。尽管很有趣,但目前仍然没有足够的证据支持这一假设。

尽管上述活动确实令人担忧,但此时的可用信息甚至无法支持对任何国家利益的弱化归因,只有与Cloud Atlas实体的合理链接(但尚未得到证实)。尽管可能没有具体的归因,但我们可以高度肯定地得出结论,该活动代表由一些尚不为人所知的国家行为者指挥的网络间谍活动。

7、结论

跟踪与地缘政治事件相关的主题对于发现可能与国家资助的利益相关的积极活动可能会非常富有成果。在上面的示例中,在2020年底搜索与高加索地区亚美尼亚-阿塞拜疆冲突有关的物品时,产生了恶意文件。然后,对该文档和相关基础架构的进一步分析导致发现了其他项目,这些项目概述了整个活动可以追溯到2019年。

尽管该活动的受害者似乎受地域限制,主要集中在乌克兰和阿塞拜疆,但从恶意文件和相关网络基础结构的分析中得出的教训可用于进一步防御类似类型的攻击。通过监视这些类型的事件特定事件,CTI分析师可以洞悉新兴的APT活动,并在发现后不久部署防御性对策。

以上是 从地缘紧张局势中识别黑客活动 的全部内容, 来源链接: utcz.com/p/199785.html