勒索软件 Ranzy:ThunderX 升级加密的变体

译者:知道创宇404实验室翻译组

背景

Ranzy勒索软件出现在今年9月/10月,似乎是ThunderX和Ako勒索软件的变体。Ranzy有一些关键的更新,包括加密的调整,过滤的方法,以及使用公开的“leak blog”为那些不遵守赎金要求的人发布受害者数据。

Ranzy勒索软件的演变

Ranzy的核心是提供RaaS。有效负载通常是通过电子邮件(网络钓鱼)分发的,也有一些报告说是通过网络分发(通过驱动下载)的。从ThunderX到Ranzy的“rebrand”发生在ThunderX的免费解密程序出现之后。今年9月,在NoMoreRansom项目上发布了一个针对ThunderX的免费解密工具。

这种“rebrand”将攻击者与ThunderX拉开距离,并改进了加密机制,降低了未来免费解密工具的可行性。ThunderX在2020年8月左右出现,值得注意的是,一些早期的Ako样本是在2020年1月左右观察到的。

正如我们在Ako和ThunderX中观察到的那样,攻击者主要的发送方法是带有恶意有效负载的电子邮件(phish)。当前示例(Ranzy Locker 1.1)将.Ranzy扩展名附加到加密文件(早期版本仅使用.RNZ)。值得注意的是,目前Ranzy Locker有效负载往往包括与其ThunderX祖先相同的PDB补丁:

C:\Users\Gh0St\Desktop\ThunderX\Release\LockerStub.pdb

改进的加密程序

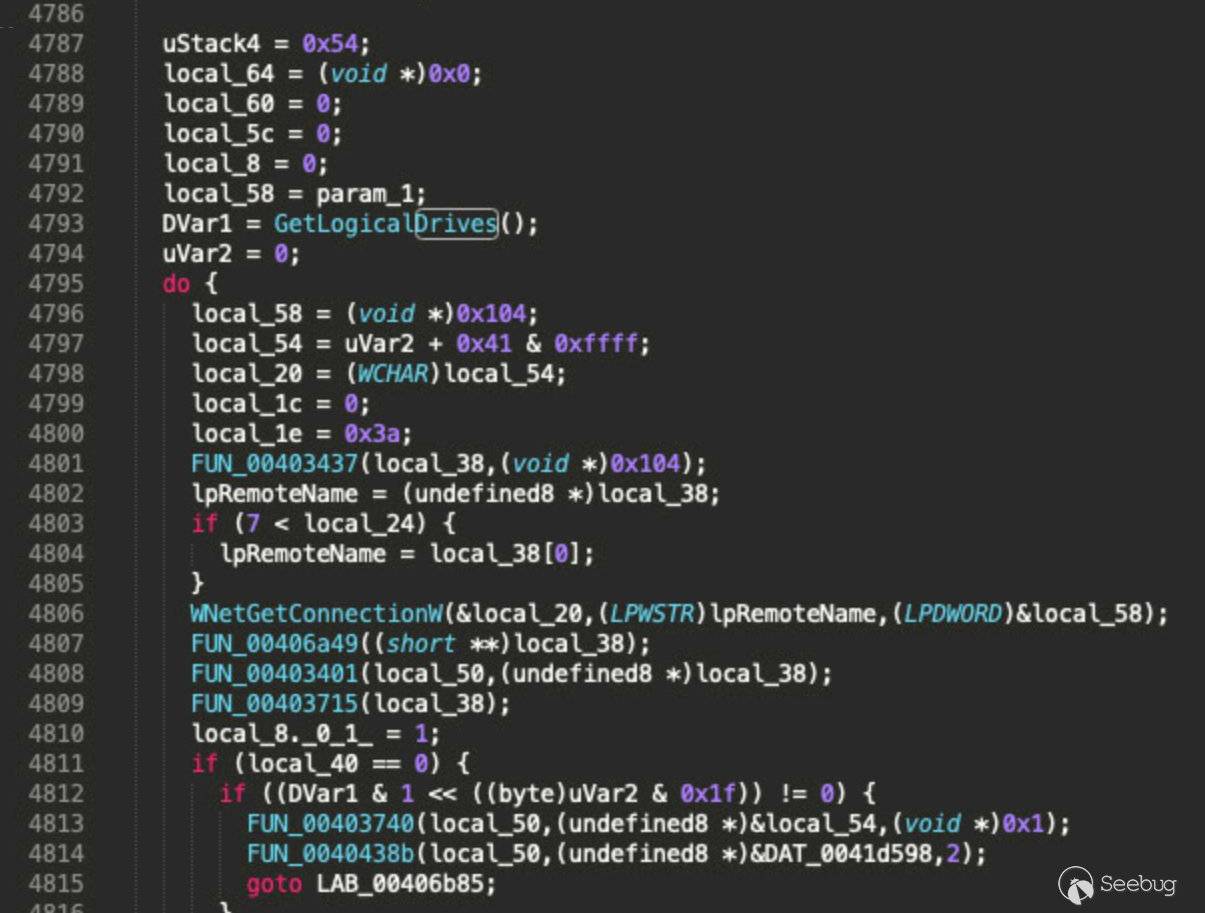

Ranzy使用一种加密算法组合来影响目标数据。勒索软件的有效负载中内置了一个RSA-2048密钥,而Salsa20用于特定的文件/数据加密。Ranzy包含定位和加密其他本地驱动器(GetLogicalDrives)的功能,以及邻近的(可访问的)网络驱动器(NetShareEnum)的功能。

像ThunderX和Ako一样,Ranzy将尝试通过扩展名加密多种文件类型,同时排除基于字符串的特定扩展名and/or 路径。不包含.dll、.exe、.ini、.lnk、.key、.rdp的文件是关键。该勒索软件还将排除带有特定字符串的关键路径,这些字符串包括AppData、boot、PerfLogs、PerfBoot、Intel、Microsoft、 Windows和Tor Browser。

一旦启动,Ranzy有效负载将采取许多措施,以确保最大的影响(加密)以及在可能的情况下抑制标准恢复选项。特定的命令和语法可能因Windows版本和风格而异。这包括使用标准系统工具来操作VSS和时间恢复选项。

执行后,勒索软件会快速调用WMIC.EXE,语法如下:

wmic.exe SHADOWCOPY / nointeractive然后发出以下WBADMIN、BCDEDIT和VSSADMIN命令,以将受害主机切换到所需的受损状态:

wbadmin DELETE SYSTEMSTATEBACKUPwbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

bcdedit.exe /set {default} recoveryenabled Nobcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

vssadmin.exe Delete Shadows /All /QuietRanzy Locker利用Windows的Restart ManagerAPI来协助终止任何有问题的进程,阻止加密或进一步操纵目标系统。一旦Ranzy的进程开始,explorer.exe或其他正在运行的进程迅速退出并重新启动的情况并不少见。

所分析的两个Ranzy版本似乎都保留了最初在ThunderX中出现的相同的多线程功能。负载将首先通过GetSystemInfo()标识可用处理器的数量。接下来,勒索软件将利用IoCompletionPort生成一个要加密的文件队列。然后,勒索软件能够分配一定数量的线程(相当于识别的处理器数量的2倍)。与Maze或NetWalker相比,这种加密速度具有相当大的竞争力(因此非常危险)。

加密

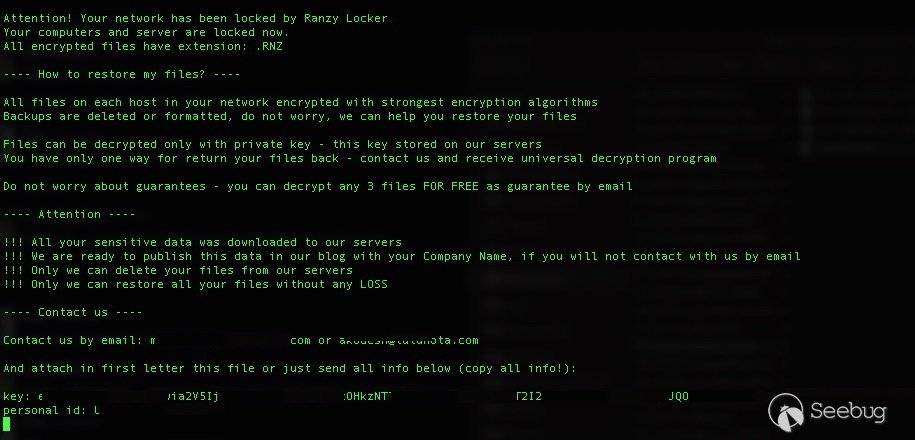

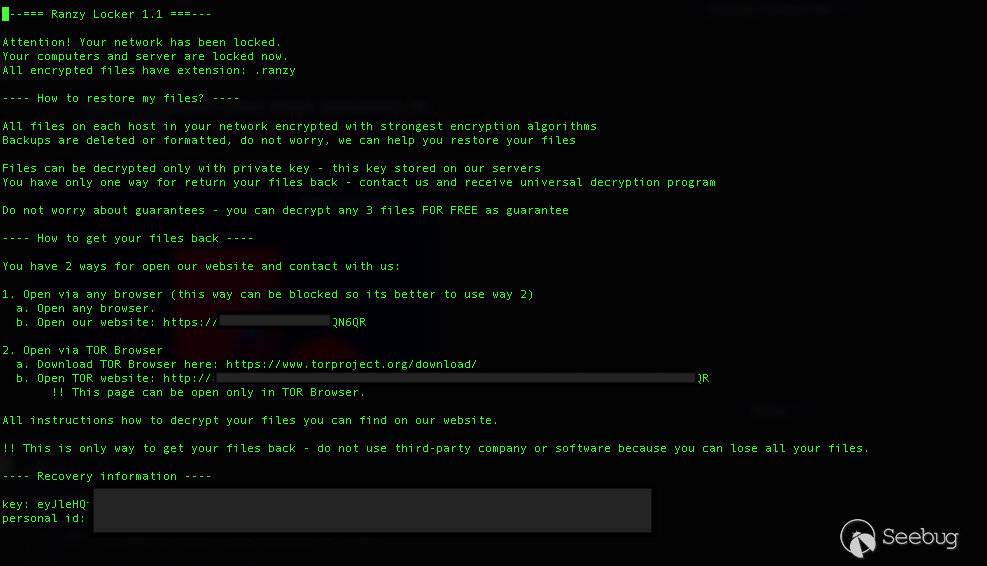

Ranzy的赎金记录存放在每个包含受影响文件/数据的文件夹中。在分析的所有版本中,这些文件始终使用名称readme.txt标识。不同版本的勒索软件的赎金注释有细微的变化。尽管如此,ThunderX、Ranzy和Ranzy1.1的基本结构和内容都非常相似。

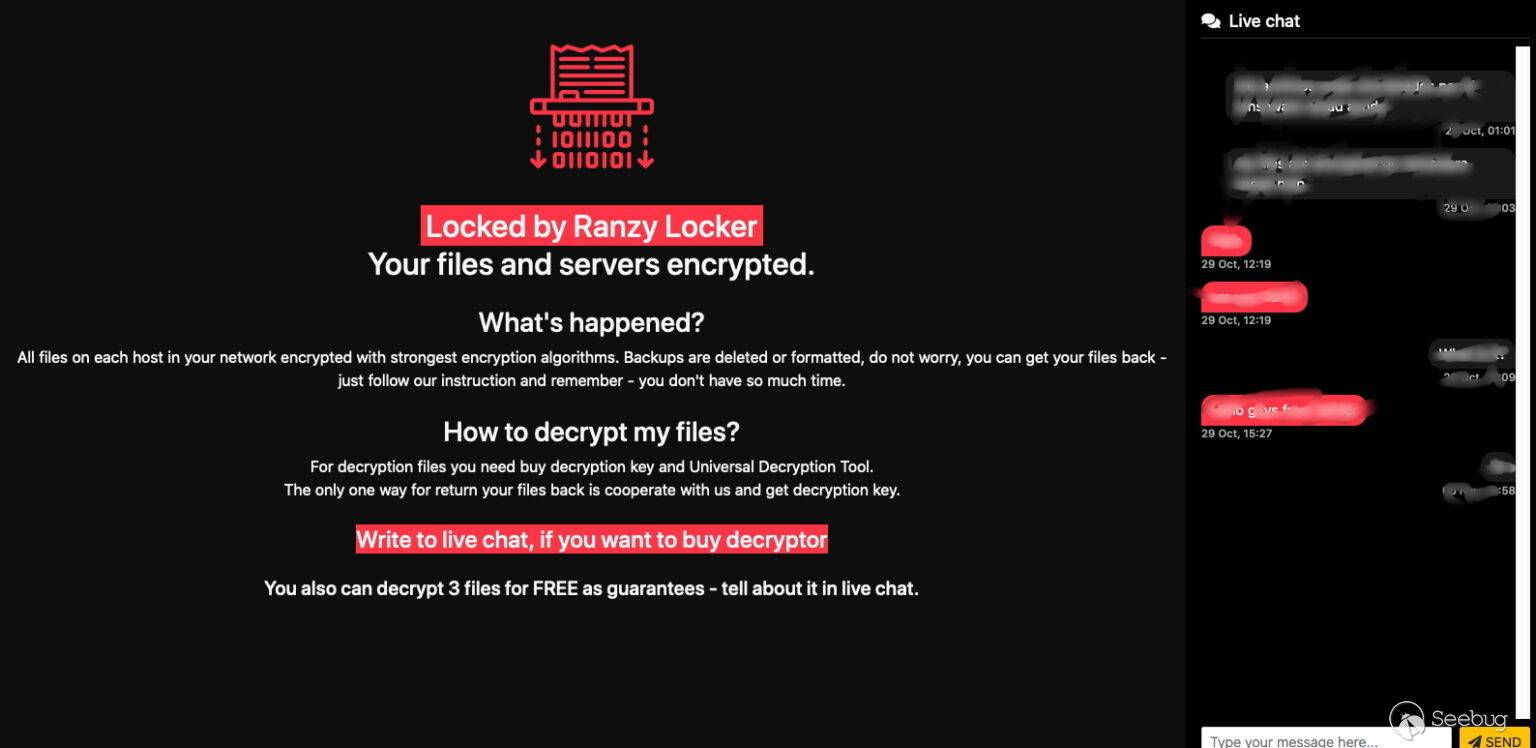

Ranzy和Ranzy 1.1 ransom勒索示例如下:

赎金记录之间最大的区别可能是使用Ranzy 1.1,受害者被指示访问基于TOR的门户以进行支付、进一步的指示和“support”(实时聊天)。以前只是指示受害者通过电子邮件与他们联系以获取进一步的指示。

目前,不合规的受害者正在该组织的博客上分类,名为“ Ranzy Leak”。截至撰写本文时,该站点上列出了3位受害者,分别代表电气工程,安全和调查以及政府管理行业。

结论

Ranzy,ThunderX和Ako家族是攻击者快速发展的又一个例子。只需少量资金支持,任何恶意攻击者都可以访问和管理Ranzy这样的勒索软件,并可能造成巨大的财务损失。众所周知,这种损害不仅限于直接支付赎金,还包括与数据泄露,公开发布私人数据,GDPR /合规性影响等相关的处罚。

攻击者非常关注防御措施,例如,发布解密工具时,它们会快速更新代码,并开始分发更好、更强大的有效负载,从而使任何解决方案都失效。

IOC

SHA256

c4f72b292750e9332b1f1b9761d5aefc07301bc15edf31adeaf2e608000ec1c9

393fd0768b24cd76ca653af3eba9bff93c6740a2669b30cf59f8a064c46437a2

90691a36d1556ba7a77d0216f730d6cd9a9063e71626489094313c0afe85a939

bbf122cce1176b041648c4e772b230ec49ed11396270f54ad2c5956113caf7b7

ade5d0fe2679fb8af652e14c40e099e0c1aaea950c25165cebb1550e33579a79

SHA1

43ccf398999f70b613e1353cfb6845ee09b393ca

35a663c2ce68e48f1a6bcb71dc92a86b36d4c497

38b86dacb1568af968365663c548bd9556fe0849

20102532dfc58bc8256f507da4a177850f349f7a

9a77e2f8bf0da35f7d84897c187e3aff322f024d

MITRE ATT&CK

Indicator Removal on Host: File Deletion T1070.004

Modify Registry T1112

Query Registry T1012

System Information Discovery T1082

Peripheral Device Discovery T1120

Inhibit System Recovery T1490

Create or Modify System Process: Windows Service T1031

Exfiltration TA0010

以上是 勒索软件 Ranzy:ThunderX 升级加密的变体 的全部内容, 来源链接: utcz.com/p/199780.html