Cicada 黑客组织针对日本公司的持续性恶意攻击

译者:知道创宇404实验室翻译组

前言

有证据表明,Cicada威胁组织是针对17个地区和多个行业的公司发动攻击的幕后黑手。大规模的攻击行动针对多家日本公司,其中包括位于全球17个地区的子公司。此次活动的目标横跨多个行业的公司,包括汽车、制药和工程部门的公司,以及管理服务提供商(MSP)。

Cicada又被称作APT10、Stone Panda、Cloud Hopper),它自2009年以来一直参与间谍类型的行动。

众所周知,Cicada历来以与日本有关联的组织为目标,过去也曾针对MSP。该组织在这次攻击中使用的工具包括一个以前从未使用过的自定义恶意软件——Backdoor.Hartip。在这次攻击行动中被破坏的机器包括域控制器和文件服务器,除此之外,有证据表明文件被从一些受损的机器中漏出。

攻击者在这次活动中广泛使用DLL侧加载,还利用了2020年8月修复的ZeroLogon漏洞。

受害者

这场行动至少从2019年10月中旬开始,一直持续到2020年10月初,该组织在一些受害者的网络上活跃了近一年。这次攻击的范围非常广泛,受害者遍布全球许多地区。

图1.本次活动中目标公司的位置,大多数目标公司与日本或日本组织有联系

受影响的公司主要是知名的大型企业,其中许多都与日本或日本公司有关联。在之前的攻击行动中,Cicada一直非常关注日本组织。从图1的地图可以清楚地看出,南亚和东亚是这次攻击的主要集中地区。

我们还在所有受害者网络上看到了类似的加载程序。这些是将这些受害者联系在一起的主要因素,他们来自各个领域,包括:

- 汽车行业,也有一些制造商和组织参与了向汽车行业供应零件的活动,这表明攻击者对该行业非常感兴趣

- 服装

- 企业集团

- 电子产品

- 工程

- 一般贸易公司

- 政府

- 工业产品

- 管理服务提供商

- 制造业

- 制药业

- 专业服务

攻击者在受害者网络上花费的时间各不相同,有时花费了大量时间,有时只花了几天时间。在某些情况下,攻击者也会在网络上花费一些时间,但随后活动会停止,几个月后又会重新开始。

攻击过程

我们观察到攻击者使用了各种各样的工具和技术,包括:

- 网络侦察——从网络上的计算机收集信息。

- 凭证盗窃——窃取用户名和密码,有可能为他们提供对受害者网络的进一步访问。

- RAR归档——渗透之前,文件已传输到临时服务器。可以对它们进行加密或压缩,使其更易于提取。

- Certutil ——一种命令行实用程序,可被用于各种恶意目的,例如解码信息、下载文件以及安装浏览器根证书。

- Adfind ——可用于执行Active Directory查询的命令行工具。

- Csvde ——可用于提取Active Directory文件和数据。

- Ntdsutil ——可用作凭据转储工具。

- WMIExec ——可用于横向移动并远程执行命令。

- PowerShell ——Windows操作系统中包含的功能强大的交互式命令行界面和脚本环境。它可以用来查找信息和执行代码,经常被攻击者滥用。

攻击者还使用合法的云文件托管服务进行渗透。

攻击者还在攻击过程中的多个阶段使用DLL侧加载,包括使用它来加载Backdoor.Hartip。当攻击者将恶意程序替换为合法库,从而使他们可以将恶意软件加载到合法的进程中时,就会发生DLL侧加载。攻击者使用DLL侧面加载来使活动看起来合法,从而试图隐藏其活动,这也有助于避免安全软件对其进行检测。这是APT团体普遍采用的一种策略。像Symantec的云分析技术一样,监视网络中的异常活动是检测这种恶意活动的关键。

攻击者正在部署能够利用ZeroLogon漏洞(CVE-2020-1472)的工具。这个特权提升漏洞于2020年8月11日首次披露并修复,它可以使攻击者欺骗域控制器帐户,然后利用该帐户窃取域凭据,接管域并完全破坏所有Active Directory身份服务。自从披露以来,它已被多个攻击者利用。

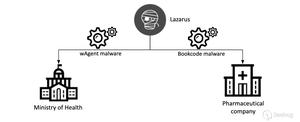

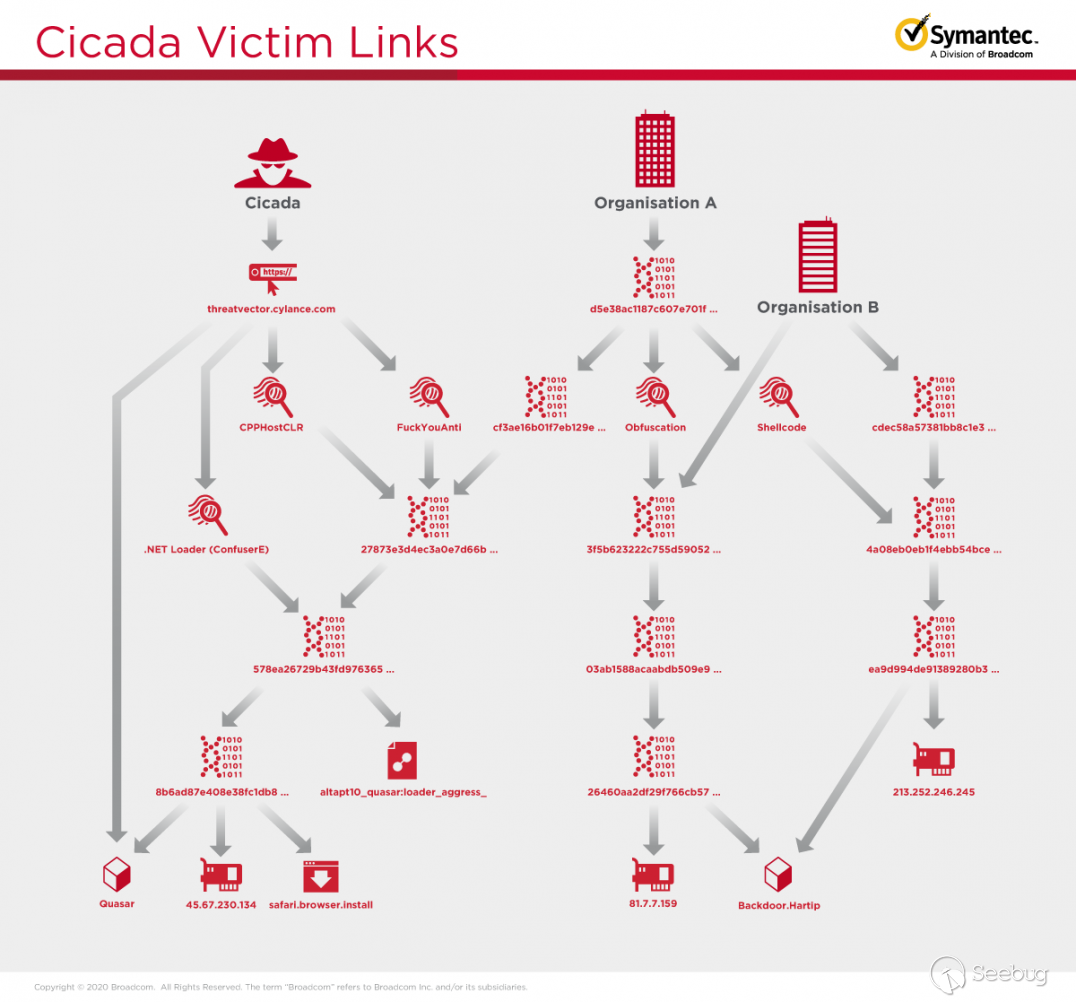

Cicada

我们在一个受害组织中看到的活动与之前看到的Cicada活动具有多种特征相似性,Cylance在2019年的博客中对此进行了描述。

在另一个受影响的组织中,部署Backdoor.Hartip的加载程序在所使用的混淆和shellcode中重叠。

两个组织中的活动具有相似性:

- 侧面加载DLL

- C ++用法

- API调用顺序

- GetModuleFileName-> lstrcat-> CreateFile-> ReadFile

- 从另一个文件加载下一阶段的有效负载

- 模糊处理:大量OutputDebugString,_time64,srand,rand API调用

图2.该活动中Cicada与两个受害组织之间的联系

这些相似之处让我们确信,这是同一个集团在两个组织中开展的活动,这个集团就是Cicada。从历史上看,Cicada使用自定义DLL加载器解密并执行最后的有效负载,正如在这些攻击中观察到的那样。

以MSPs为目标是Cicada活动的一个标志。成功地利用一个MSP可以使攻击者获得对多个公司的高级访问,而不必破坏单个公司的网络。

Cicada在过去使用了一些公开的工具,比如WMIExec。攻击者采取各种措施来减少他们的活动被发现的机会——包括使用WMIC在受害者计算机上搜索安全软件,并使用PowerShell清除事件日志以隐藏他们的活动。

所有这些事实都表明,Cicada是这些广泛而复杂的攻击的幕后操纵者。

在过去,Cicada攻击的动机通常是收集情报和窃取信息,这次的攻击行动似乎也是如此。攻击者在这些攻击中归档了一些感兴趣的文件夹,包括在一个组织中与人力资源(HR)、审计和费用数据以及会议备忘录相关的文件夹。

结论

与日本有关的组织需要保持警惕,此外,汽车行业似乎是这次攻击行动的主要目标。Cicada使用了之前未被发现的自定义后门来利用最近披露的ZeroLogon漏洞,这表明它在继续改进工具和战术。各组织需要一个全面的安全解决方案,以便在攻击者部署恶意软件或从其网络中窃取信息之前,发现此类可疑活动。

IoCs

8b6ad87e408e38fc1db868da6e643f616dac59fbae08382c4a7dd4ea119ea057

d5e38ac1187c607e701f506c4015bde94be6c485d566d004d810d7565c188743

26460aa2df29f766cb5712ebca44cb3365ebfdb5cae0b2ec36ef1e3568911d6a

cdec58a57381bb8c1e374efb0bf1897d89d1e096d2b704820893859d9f08d086 ea9d994de91389280b334f2af991baa49ca613a6bf898d7bb25f88cc66488f5c

3f5b623222c755d59052fab9e096c9d2b9a47d06b3a5de62fb9a66750af4efc4

27873e3d4ec3a0e7d66bee8bda4d65cc8fcefbdca2c8d5c049372a63ff0bc2ed

cf3ae16b01f7eb129e0e7387ac7feb61ecfce5db0d7494b3962c02c681f504d4

578ea26729b43fd976365a6700c80950e0b71a39e67bfff715423d60ae6bfab9

03ab1588acaabdb509e9db7cfe1e60522bc8baa13bbd35160b4bde7d1b6402ef

4a08eb0eb1f4ebb54bceabbebcb7da48238f0278ae5421326ee65ec7951e4239

178.73.210.238(ZoomEye搜索结果)

188.119.112.225(ZoomEye搜索结果)

213.252.246.245(ZoomEye搜索结果)

45.14.224.93(ZoomEye搜索结果)

45.67.230.134(ZoomEye搜索结果)

81.7.7.159(ZoomEye搜索结果)

95.179.143.32(ZoomEye搜索结果)

以上是 Cicada 黑客组织针对日本公司的持续性恶意攻击 的全部内容, 来源链接: utcz.com/p/199779.html