针对知名航天和军事公司的攻击活动分析

原文链接:Operation In(ter)ception: Aerospace and military companies in the crosshairs of cyberspies

译者:知道创宇404实验室翻译组

去年年底,我们发现了针对欧洲和中东地区的航空航天和军事公司的攻击活动,该攻击在2019年9月至2019年12月非常活跃。通过对两家受影响的欧洲公司的深入调查,我们对其攻击活动进行了深入了解,发现了之前从未被记录的恶意软件。

本文将对攻击活动的具体情况进行分析,完整的分析报告可查看白皮书《运营感知:针对欧洲航空航天和军事公司的针对性攻击》。

基于名为Inception.dll的相关恶意软件样本,我们将这些攻击称为“操作感知”,发现这些攻击活动具有很高的针对性。

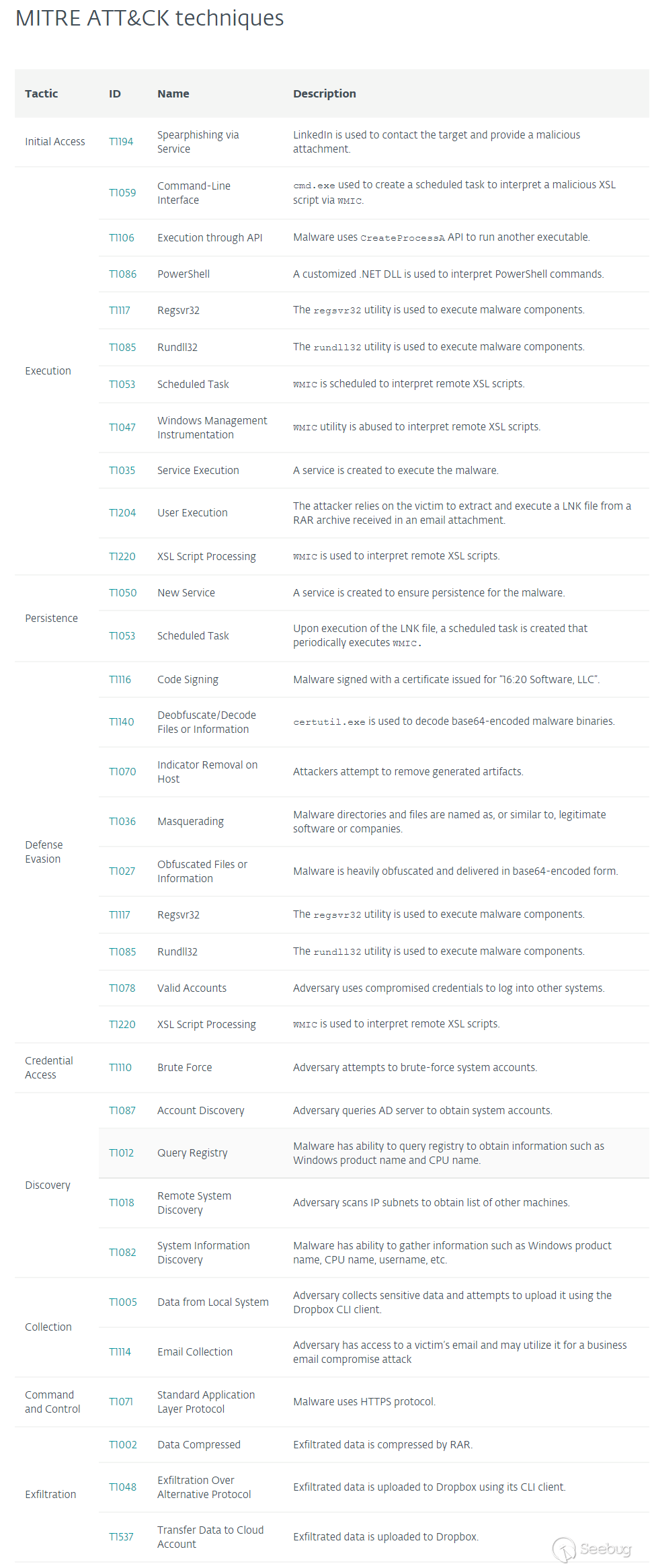

为了危及目标,攻击者以诱人的虚假工作机会为幌子。在取得信任后,开始部署了自定义的多级恶意软件以及修改过的开源工具。除此之外还采用“陆上生存”策略,滥用合法工具和操作系统功能,使用多种技术来避免检测(其中包括代码签名、定期对恶意软件进行重新编译以及冒充合法公司来进行诈骗)。

我们调查了解到该行动的主要目标是间谍活动。但是在调查的某个案例中发现攻击者试图通过商业电子邮件折衷攻击(BEC)将访问受害者电子邮件帐户的权限货币化。虽然我们没有找到有力的证据将攻击与已知的威胁行为者联系起来,但发现了一些可能与Lazarus集团有联系的线索(其中包括定位目标、开发环境和使用的技术分析)。

最初的攻击

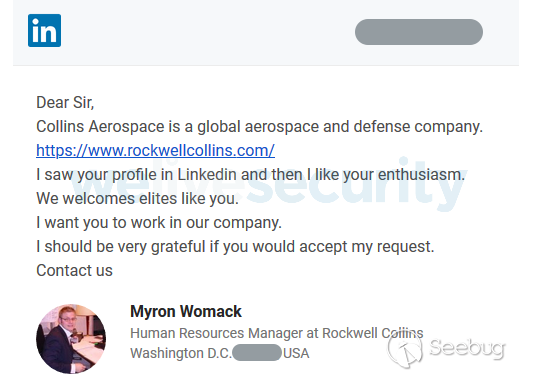

攻击者创建了伪造的LinkedIn帐户,冒充航空航天和国防工业中知名公司的人力资源代表。

通过配置文件的设置,找到目标公司的员工,并使用LinkedIn消息传递功能向其发送虚假的工作机会,如图1所示。(注意:伪造的LinkedIn账户已不存在。)

图1 通过LinkedIn发给目标公司员工的虚假工作邀请

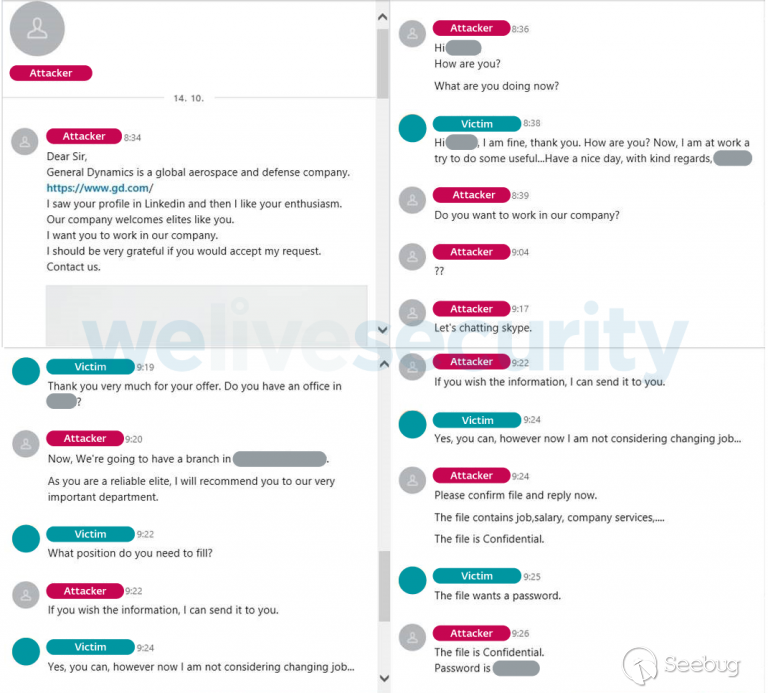

一旦引起目标的注意,他们便将恶意文件混入到对话中,并被伪装成与相关工作机会有关的文件。图2显示了此类通信的示例。

图2 攻击者与目标公司员工之间的通信记录

为了发送恶意文件,攻击者要么直接使用LinkedIn,要么结合使用电子邮件和OneDrive。在OneDrive中,使用与假LinkedIn角色相对应的假电子邮件帐户,并包含托管文件的OneDrive链接。

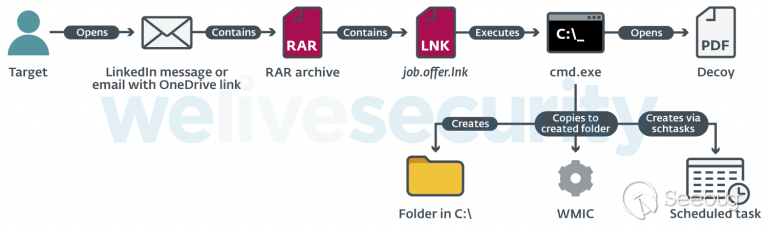

共享文件是包含LNK文件的受密码保护的RAR存档。打开后,LNK文件会启动命令提示符,该命令提示符h会在目标的默认浏览器中打开远程PDF文件。

这个PDF文件看起来包含了一些有名职位的薪水信息,实际上却是诱饵。后台会为命令提示符创建一个新文件夹,并将WMI命实用程序(WMIC.exe)复制到此文件夹,该程序会被重命名。最后创建了一个计划任务,并设置为通过复制的WMIC.exe定期执行远程XSL的脚本。

图3 攻击场景从最初的接触到攻击完成

攻击者使用工具和相关技术

攻击者使用了许多恶意工具,包括自定义,多阶段恶意软件和修改版的开源工具。

我们可以看到以下组件:

定制下载器(阶段1)

自定义后门程序(阶段2)

- PowerShdll的改进版–一种无需使用powershell.exe即可运行PowerShell代码的工具

用于执行自定义恶意软件的自定义DLL加载程序

Beacon DLL,可能用于验证与远程服务器的连接

dbxcli的自定义版本– Dropbox的开源命令行客户端,用于数据渗透

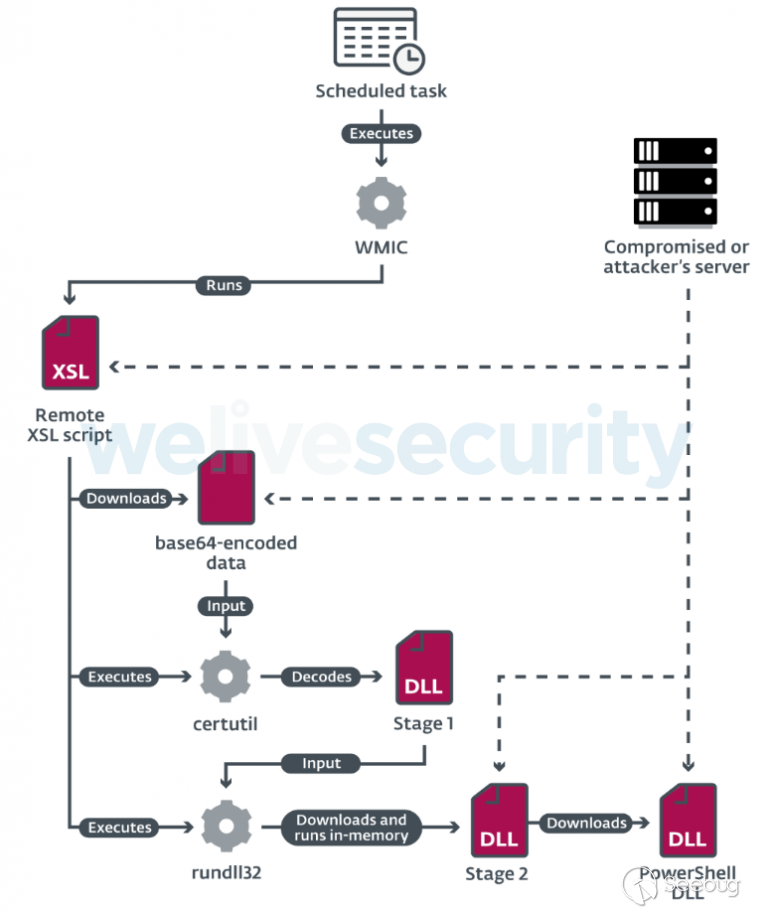

在典型情况下,第1阶段恶意软件(即自定义下载器)是由远程XSL脚本下载的,使用了rundll32实用程序执行该脚本。但是,我们还看到使用其自定义DLL加载程序来运行Stage 1恶意软件的实例,自定义下载程序的主要目的是下载Stage 2有效负载并在其内存中进行运行。

第2阶段有效负载是采用C++编写的DLL形式的模块化后门程序。它定期向服务器发送请求,根据收到的命令执行已定义的操作(如发送有关计算机的基本信息,加载模块或更改配置)。虽然我们没有从其C&C服务器接收到的任何回复后门程序的模块,但我们确实发现了使用该模块下载PowerShdll的迹象。

除了恶意软件之外,攻击者还利用“陆上生存”策略,滥用合法工具和操作系统功能来执行各种恶意操作。至于特定技术,我们发现使用WMIC解释远程XSL脚本,使用certutil解码base64编码的下载有效负载,并使用dll32和regsvr32运行其自定义恶意软件。

图4显示了恶意软件执行期间各种组件之间的交互方式。

图4.恶意软件运行流程

除上述方式外,还有其他掩盖自己本质的事实存在。

首先,通过给文件和文件夹起合法的名字来进行掩饰自己的攻击本质。为此,滥用了多数已知软件和公司的名称,例如英特尔、NVidia、Skype、OneDrive和Mozilla。我们发现了具有以下路径的恶意文件:

- C:\ProgramData\DellTPad\DellTPadRepair.exe

- C:\Intel\IntelV.cgi

有趣的是,重命名的不仅仅是恶意文件,攻击者还操纵了滥用的Windows实用程序。他们将实用程序复制到新文件夹(例如C:\NVIDIA)并重命名(例如regsvr32.exe重命名为NvDaemon.exe)。

其次,以数字方式对恶意软件的某些组件进行了签名,即自定义下载器和后门程序以及dbxcli工具。该证书于2019年10月(攻击活动期间)颁发给16:20 Software LLC。根据我们的研究,16:20 Software LLC是一家位于美国宾夕法尼亚州的公司,于2010年5月注册成立。

第三,我们发现第一阶段恶意软件在整个操作过程中被重新编译了多次。

最后在其自定义恶意软件中实施了反分析技术。

数据收集与渗透

根据我们的研究,攻击者使用了dbxcli的自定义版本,该dbxcli是Dropbox的开源命令行客户端,它从目标中窃取数据。不幸的是,无论是恶意软件分析还是调查,都无法使我们深入了解“操作感知”攻击者所攻击的文件。但是,通过LinkedIn定位的员工职称表明,攻击者对与技术和商业相关的信息感兴趣。

商业电子邮件泄露

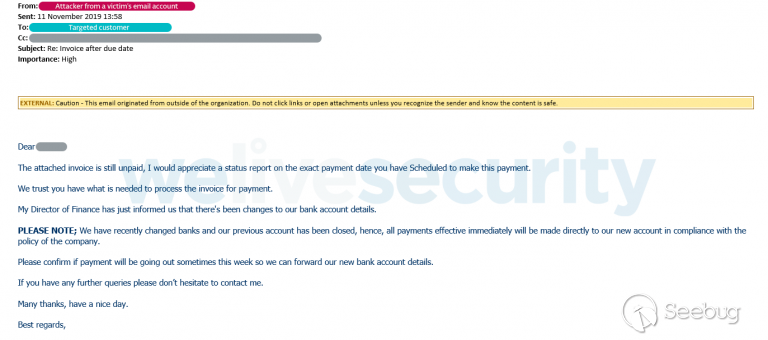

在其中一个被调查的案例中,发现攻击者不仅仅对数据过滤,他们试图通过BEC攻击访问受害者的电子邮件帐户来获利。

首先,利用受害者电子邮件中的现有通信,试图操纵目标公司的客户,如图5所示。为了与客户进行进一步通信,他们伪装自己的电子邮件信息。

在这里,攻击者没有成功(客户没有支付发票,而是询问所要求的金额)。当攻击者催促客户付款时,受害者开始意识问题并报警。

图5 从受害者的受感染电子邮件帐户发送的BEC电子邮件

相关原因

尽管我们的调查不能表明这次袭击与已知的威胁行动者有关,但我一些线索表明可能与Lazarus集团有联系。值得注意的是,我们发现了目标定位使用伪造的LinkedIn帐户,开发环境以及所使用的反分析技术方面存在相似之处。除此之外,还看到了第1阶段恶意软件的变体,其中带有Win32/NukeSped.FX的样本,该样本属于Lazarus组织的恶意工具集。

结论

我们调查所发现的具有高度针对性的攻击方式非常值得研究,该操作以基于LinkedIn的社交工程方案、自定义恶意软件和灵活的检测规避技巧而闻名。有趣的是,虽然行动显示出了网络间谍活动的迹象,但攻击者也还是以经济利益为主要目标。

以上是 针对知名航天和军事公司的攻击活动分析 的全部内容, 来源链接: utcz.com/p/199634.html