木马化开源软件的针对性攻击

译者:知道创宇404实验室翻译组

前言

由于采用了合法的非恶意软件的外观,木马开源软件" title="开源软件">开源软件隐蔽且有效的攻击很难被发现。但通过仔细调查可发现其可疑行为,从而暴露其恶意意图。

开源软件如何木马化?我们如何检测到它们?为了回答这些问题,让我们看一下最近的相关调查。

调查

我们发现一个名为notepad.exe的文件。众所周知,记事本是合法的应用程序。但某些黑客使用诸如notepad.exe之类的合法名称进行伪装以规避检测。

图1 遥测数据显示可疑的notepad.exe文件

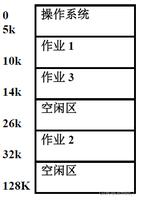

notepad.exe文件是通过ntoskrnl.exe删除的,它是Windows NT操作系统内核可执行文件的简称。这可以通过利用ntoskrnl.exe或通过网络共享来完成。根据我们获得的遥测数据分析,它很可能是后者。RCA表明,此恶意notepad.exe文件通过调用以下工具进行了可疑操作:

| 可执行文件 | 功能 |

|---|---|

| ipconfig.exe | 获取Windows IP配置 |

| 可执行文件 | 枚举域中的本地和全局组列出服务器和工作站服务的设置标识本地计算机和域中的所有共享命名用户本地和域用户帐户 |

| 注册表文件 | 将导入注册表项/条目转储到文件中 |

| 系统信息 | 收集本地或远程计算机的操作系统配置信息,包括Service Pack级别 |

| 任务列表 | 获取本地或远程计算机上当前正在运行的进程的列表 |

表1 可执行文件的名称和功能

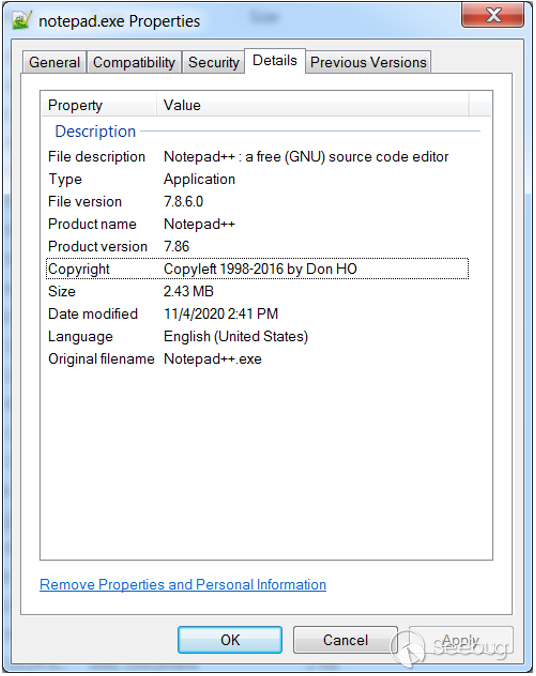

notepad.exe文件指向这些进程及其功能的链接表明,该文件是典型的后门程序,可从恶意远程用户获取命令。notepad.exe的文件属性中列出的详细信息如下所示:

图2 Notepad.exe属性

文件描述、产品名称和原始文件名提到Notepad++是一种用作源代码编辑器的开源软件,文件的某些详细信息是可疑的。例如,文件通常不被命名为“notepad.exe”。4月份发布的v7.8.6版本也已经过时了,截至撰写本文时,最新版本是于11月初发布的v7.9.1。

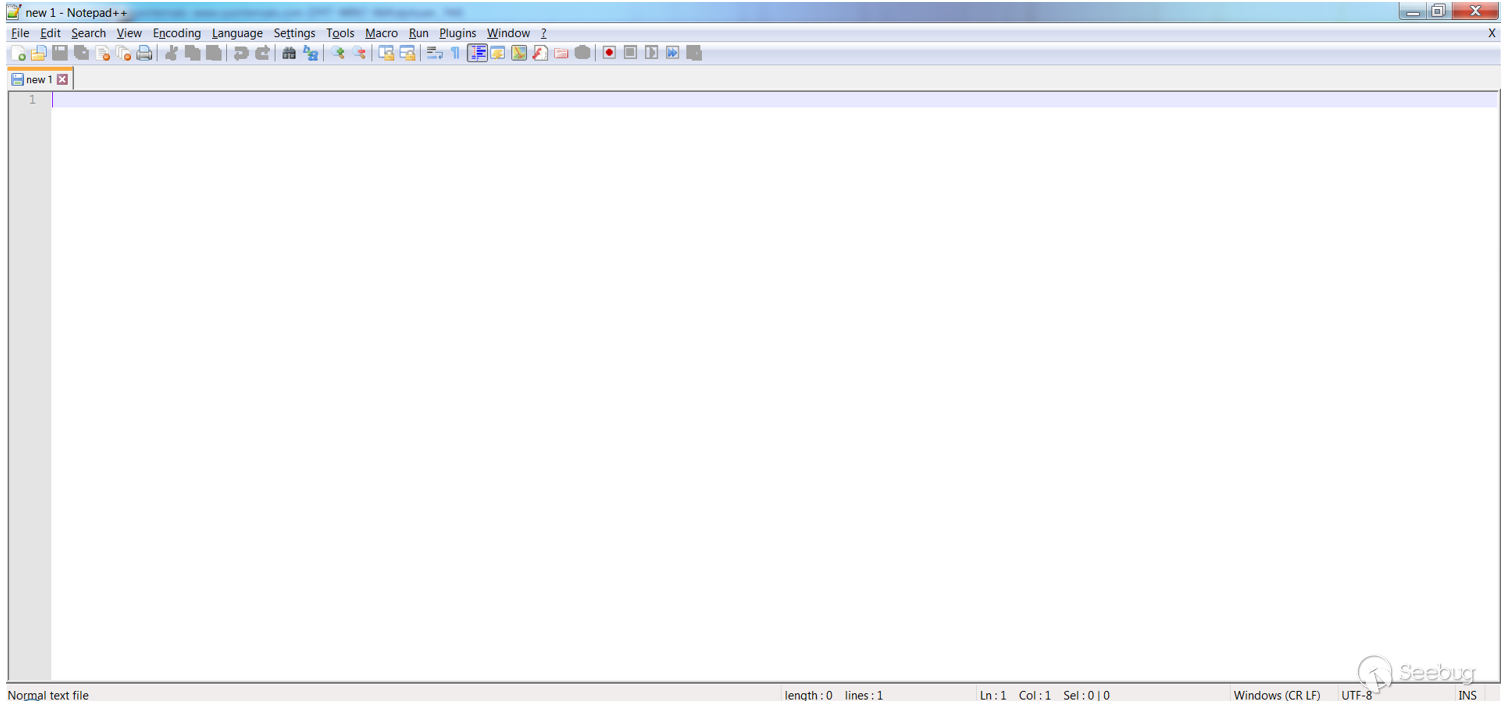

执行有问题的文件将显示以下内容:

图3 执行的notepad.exe文件

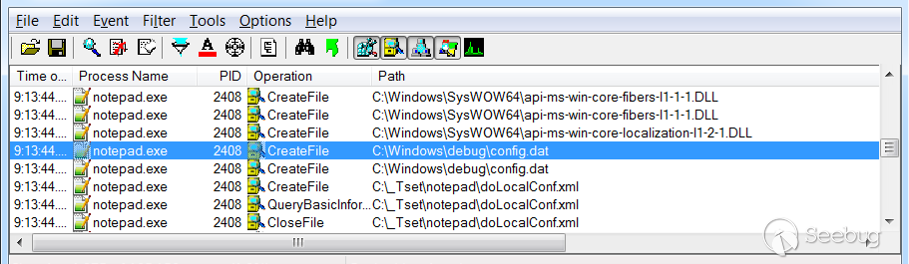

该文件的用户界面外观和功能令人信服,类似于典型的合法Notepad++文件。初步外观没有发现任何可疑之处。但是就行为而言,我们发现该示例执行了非恶意文件不会执行的操作:它在c:\ windows \ debug文件夹中搜索名为config.dat的文件。由于上述文件在样本代码分析中显示出来,因此这种行为非常明显。

图4 搜索config.dat文件

代码分析

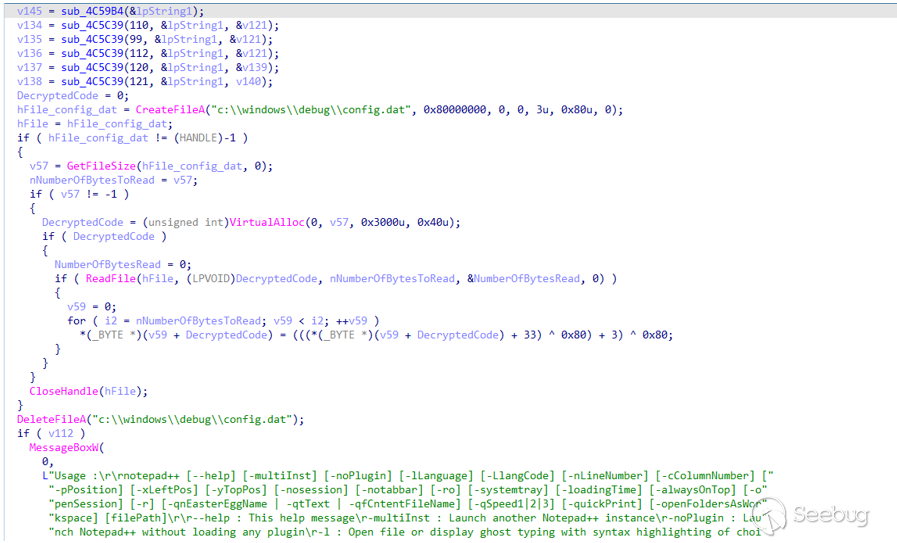

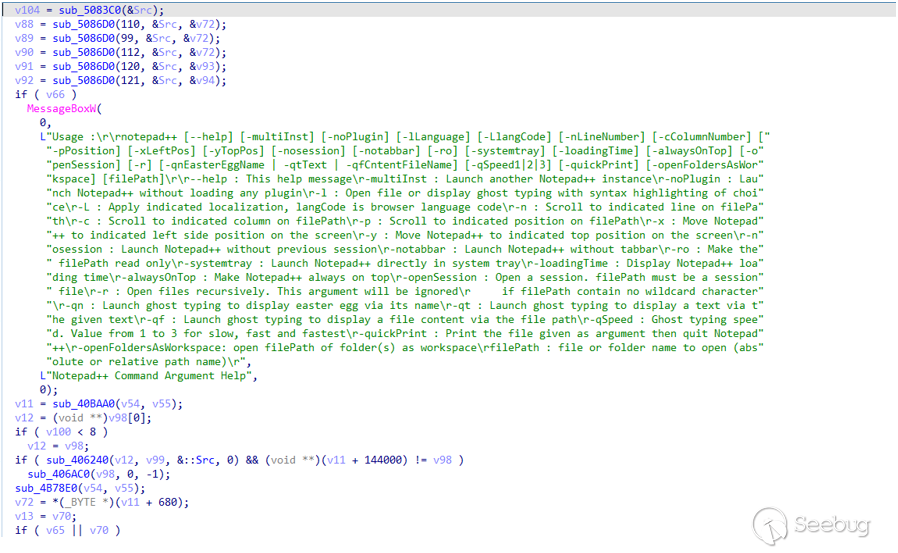

反编译此恶意Notepad++文件的代码将显示以下代码:

图5 恶意Notepad++文件的代码片段

图5 恶意Notepad++文件的代码片段

下面显示了从典型的非恶意Notepad++文件中提取的代码片段:

图6 典型的非恶意Notepad++文件的代码片段

这些代码段具有许多相似之处,但恶意Notepad++文件具有其他代码,这些代码会加载加密的Blob文件(config.dat),该文件会解密该代码并在内存中执行该代码,以便它可以执行其后门例程。这使我们想起了例如PLUGX恶意软件类型。

我们观察到两个使用相同加载器和不同负载的实例。其中一个有效负载被检测为TrojanSpy.Win32.LAZAGNE.B,另一个有效负载被检测为Ransom.Win32.EXX.YAAK-B(Defray勒索软件)。调查还发现其他具有相同加载程序的Blob文件会导致不同的有效负载。

我们怀疑此事件中的文件的攻击具有针对性。在初始计算机被感染后,通过管理员共享传播恶意的notepad++和config.dat 变得很容易。

武器化开源软件

由于与合法的 Notepad ++ 文件极为相似,被分析的样本很容易被误认为是非恶意文件。黑客通过对开放源代码软件进行木马化来掩饰这种情况。因此任何人(包括黑客)都可以访问其源代码。

黑客可以寻找被广泛使用的软件开源代码,并通过添加恶意代码使其木马化,这些恶意代码可以执行诸如加载加密blob文件之类的功能。这意味着生成的文件的大多数二进制代码且非恶意的,而恶意代码只是加载文件,这种活动似乎不太可疑。此外,加密的Blob文件没有文件头,使反恶意软件(包括基于AI / ML的解决方案和仅关注单个保护层的解决方案)难以检测到。为了阻止此类威胁,安全团队的以下建议将很有帮助。

建议

用户应从受信任的合法渠道下载文件、应用程序和软件(例如开源软件),以避免此类威胁。例如,Notepad ++用户可以从其官方网站下载相关文件;企业可以创建并向其员工分发批准的下载站点列表;公司可以规定:经过IT团队的批准,员工才能在办公设备上安装软件。安全团队建议验证下载的二进制文件;使用Trend Micro™ XDR,它可以跨端点、电子邮件、云工作负载和网络收集并关联数据,从而提供更好安全保障。

IOCs

| File name | SHA-256 | Trend Micro Pattern Detection | Trend Micro Machine Learning Detection |

|---|---|---|---|

| notepad.exe (malicious, non-legitimate file named as such) | bacc02fd23c4f95da0fbc5c490b1278d327fea0878734ea9a55f108ef9f4312e | Trojan.Win32.VATET.SM | BKDR.Win32.TRX.XXPE50FFF038E0002 |

| config.dat | 64ba94000e2815898fb17e93deaa44ac0e1b4c55316af727b908dfe74c3b7ef6 | Trojan.Win32.VATET.ENC | N/A |

| config.dat | 33234dc94d926f1fc2831f40e27080739b415d485aa457d14a83617a3996089b | Trojan.Win32.VATET.ENC | N/A |

| release.exe | 09c99e37121722dd45a2c19ff248ecfe2b9f1e082381cc73446e0f4f82e0c468 | TrojanSpy.Win32.LAZAGNE.B | Troj.Win32.TRX.XXPE50FFF038 |

| virus2.dll | 1c3331b87dc55a8cc491846f2609d6226f66eb372716df349567ed619dd1b731 | Ransom.Win32.EXX.YAAK-B | Troj.Win32.TRX.XXPE50FFF038 |

Hashs

| SHA-256 | Trend Micro Patten Detection | Trend Micro Machine Learning Detection |

|---|---|---|

| 0b42bf15b77cfe9f9e693f2776691647e78a91be27f5bdb8d1a366be510a773f | Trojan.Win32.VATET.A | Troj.Win32.TRX.XXPE50FFF038 |

| 10c4067908181cebb72202d92ff7a054b19ef3aada939bf76178e35be9506525 | Trojan.Win32.VATET.A | BKDR.Win32.TRX.XXPE50FFF038E0002 |

| 19938becb018e3459b49381c7efffabbe44a6450362b769ba85a3f1240b068d0 | Trojan.Win32.VATET.A | Troj.Win32.TRX.XXPE50FFF038 |

| 2f149a79f721bb78eb956f70183b531fb6a1b233ceb4a3d6385759a0b0c16fd3 | Trojan.Win32.VATET.SM | Troj.Win32.TRX.XXPE50FFF038 |

| 37e8d3ae4c34441b30098d7711df8ef0bcc12c395f265106b825221744b956bc | Trojan.Win32.VATET.A | BKDR.Win32.TRX.XXPE50FFF038E0002 |

| 382d9bf5da142d44de5fda544de4fffe2915a3ffc67964b993f3c051aa8c2989 | Trojan.Win32.VATET.SM | BKDR.Win32.TRX.XXPE50FFF038E0002 |

| 42f5f1b08c9cee876bafdb6dc4188e8e29d26a07951e1083e08e2a4b0cb6d0ff | Trojan.Win32.VATET.SM | BKDR.Win32.TRX.XXPE50FFF038E0002 (GENERIC: Hit Bad Auto Shield) |

| 4421720e0321ac8b3820f8178eb8a5ff684388438b62c85f93df9743a1d9fdb9 | Trojan.Win32.VATET.SM | BKDR.Win32.TRX.XXPE50FFF038E0002 |

| 4fb94877cc150f591e5b61dc5641f33e93e67ae1912c2e122e7ef2a236046f1a | Trojan.Win32.VATET.A | BKDR.Win32.TRX.XXPE50FFF038E0002 |

| 52d3ebe824ad60a939d64e73336e790884e3674b2d22dbe6e3c6b22061124161 | Trojan.Win32.VATET.SM | n/a |

| 57eea67e3eebde707c3fb3473a858e7f895ae12aad37cc664f9c0512c0382e6a | Trojan.Win32.VATET.SM | Troj.Win32.TRX.XXPE50FFF038 |

| 6ac07424e5c9b87d76645aa041772ac8af12e30dc670be8adf1cf9f48e32944b | Backdoor.Win32.VATET.CFH | BKDR.Win32.TRX.XXPE50FFF038E0002 |

| bacc02fd23c4f95da0fbc5c490b1278d327fea0878734ea9a55f108ef9f4312e | Trojan.Win32.VATET.SM | BKDR.Win32.TRX.XXPE50FFF038E0002 |

| ea6c3b993d830319b08871945cf2726dd6d8e62e8fed8fc42bcb053c38c78748 | Trojan.Win32.VATET.SM | BKDR.Win32.TRX.XXPE50FFF038E0002 |

| e5ce1c1b69bd12640c604971be311f9544adb3797df15199bd754d3aefe0a955 | Trojan.Win32.VATET.A | BKDR.Win32.TRX.XXPE50FFF038E0002 |

| ef7e21d874a387f07a9f74f01f2779a280ff06dff3dae0d41906d21e02f9c975 | Trojan.Win32.VATET.SM | BKDR.Win32.TRX.XXPE50FFF038E0002 |

| f0a25444cf58b61ff6cdd86ff1cfa53a51ad426817a33bd0e098f4f0ff286f22 | Trojan.Win32.VATET.SM | BKDR.Win32.TRX.XXPE50FFF038E0002 |

以上是 木马化开源软件的针对性攻击 的全部内容, 来源链接: utcz.com/p/199805.html