我是安卓工程师:Windows能被感染?最常见的恶意电子邮件格式附件是什么

------------恢复内容开始------------

------------恢复内容开始------------

引语:为了确保网络安全,每个人都需要识别出那些经常被用来传播恶意软件的仿冒电子邮件附件。

为确保网络安全,每个人都需要识别出那些经常被用来传播恶意软件的钓鱼电子邮件附件。

在恶意软件传播的过程中,攻击者会将垃圾邮件伪装为发票、邀请、支付信息、交通信息、电子邮件、语音邮件等等。在打开或启用了宏之后,这些电子邮件中包含恶意的 Word和 Excel附件或链接,这些附件将在计算机上安装恶意软件。

但 Office要求您在执行 Word或 Excel中的宏之前,先点击“启用编辑”或“启用内容”按钮,但这绝对不行。

![]()

不要在接收到的附件上点击“打开内容”

为引诱用户点击这些按钮,恶意软件传播者创建包含文本和图片的 Word和 Excel文档,在该文档中,该文档指出了显示文档的问题,然后提示收件人点击“启用内容”或“启用编辑”,以便正确查看内容。

这两个恶意附件中的文字和图片的组合被称为“文档模板”,下面是垃圾邮件活动中为应对更广泛的恶意软件感染而使用的不同文档模板,值得注意的是,它们也可用于不同的恶意软件。另外,这是一个更常用的模板,但也有很多其他的模板。

Bazar Loader

巴扎罗德尔是一个以企业为目标的恶意软件,它是由“TrickBot”木马背后的同一个组织开发的。在安装完成之后,攻击者就可以利用 BazarLoader/BazarBackdoor远程访问您的计算机,并利用它来攻击您网络的其他部分。

网络被 BazarLoader感染后,攻击者通常会使用 Ryuk勒索软件对网络上的所有设备进行加密。

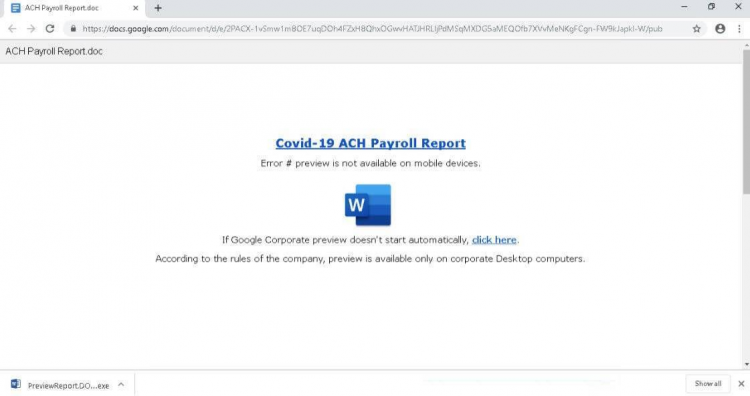

BazarBackdoor通过钓鱼邮件传播的钓鱼邮件通常包含谷歌的文档以及谷歌表格中的 Word或 Excel文档链接。

不过这些 Google文档伪装成问题,会提示您下载。此下载实际上是可执行文件,用于安装 BazarLoader,如下所示。

巴扎·洛德尔:伪造的 Google文档托管附件

Dridex

Dridex是一款先进的模块化银行木马,在2014年首次被发现,并不断更新。

Dridex会下载不同的模块,这些模块可以用来盗取口令,提供远程访问计算机,或者进行其他恶意活动。

随着 Dridex进入网络,通常会导致部署 BitPaymer或 Dridex勒索型攻击。

另外一个被称为 WastedLocker的敲诈也和 Dridex有关系,但是一个网络安全公司并不认同这种说法。Dridexgang不像其他恶意软件传播活动,它倾向于使用格式化的文档模板来显示较小或模糊的内容,并提示您点击以使内容清晰可见。

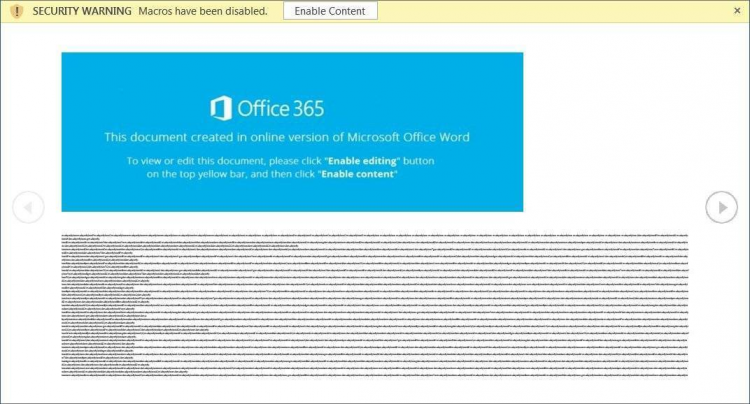

举例来说,下面的模板声明文档是用早期版本的 Microsoft Office Word创建的,并且在下面显示的文档很难阅读。

Dridex:在 Word的早期版本中创建

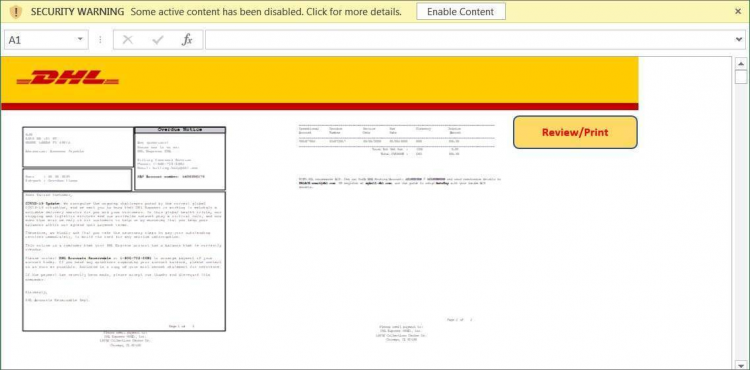

Dridex还使用了更多风格化的文档模板,它们伪装成 DHL和 UPS的传输信息。

dridex:伪造的 DHL发送信息

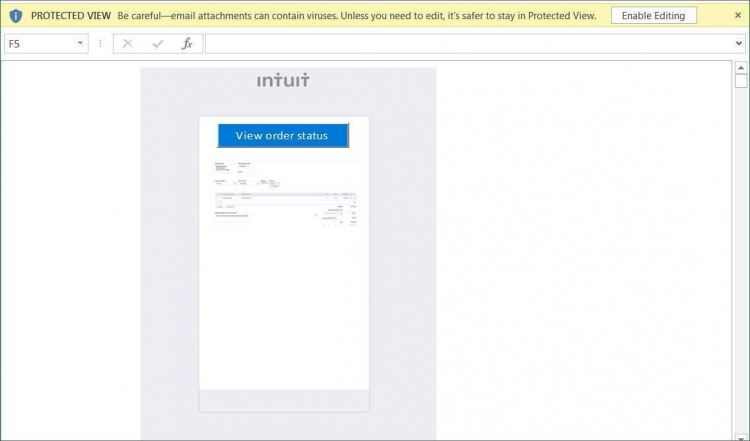

最终, Dridex会显示一些很难读懂的付款发票,提示您点击“启用编辑”以正确地查看。

Dridex: Intuit假发票

上述例子表明, Dridex喜欢用嵌入的图片以及公司的标志和标题来引诱用户启用宏。

Emotet

在含有恶意 Word或 Excel文档的垃圾邮件中, Emotet是最广为传播的恶意软件,一旦被感染, Emotet就会窃取受害者的电子邮件,并通过被感染的电脑向全球收件人发送更多的垃圾邮件。

被 Emotet感染的用户最终会感染木马,例如 TrickBot和 QakBot。这些木马都被用于窃取密码、 cookie和文件,并导致该组织在整个网络中遭到破坏。

最后,如果 TrickBot被感染,这个网络就有可能被 Ryuk或 Conti勒索软件所影响。对受 QakBot影响的用户来说, ProLock敲诈软件可以进行攻击。

不像 Dridex, Emotet的文档模板中没有实际文档的图像。相反,他们使用了各种各样的模板,它们会显示警告框,提示您不能正确地查看文档,并且用户需要点击 EnableContent来阅读文档。

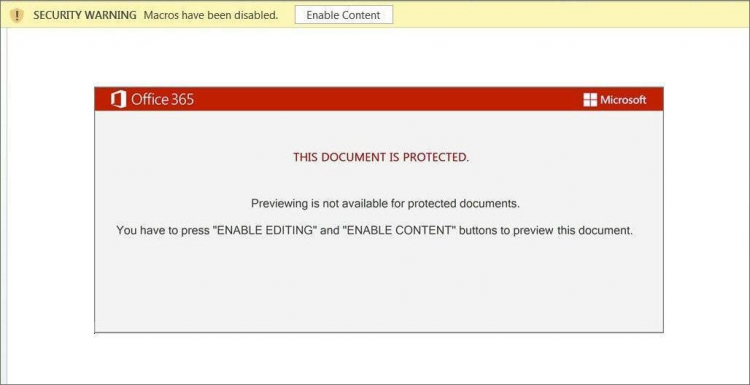

举例来说,下面显示的“RedDawn”模板声明了“这个文档是受保护的”,并提示您启用内容读取。

Dridex:“保护此文档”模板

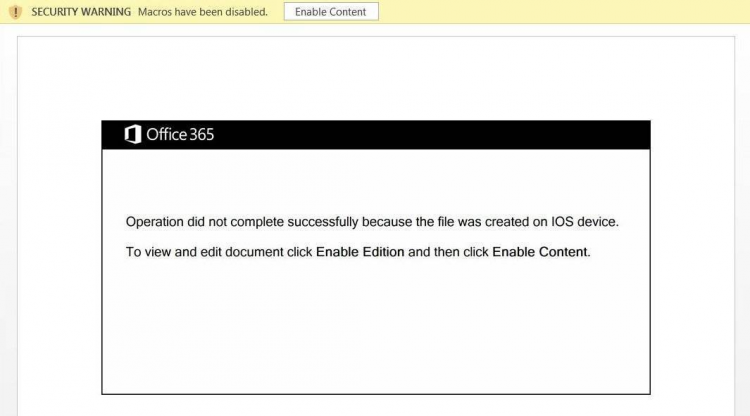

接下来的模板假装无法正确地打开,因为它是在 iOS设备上创建的。

电子:在 iOS设备上创建

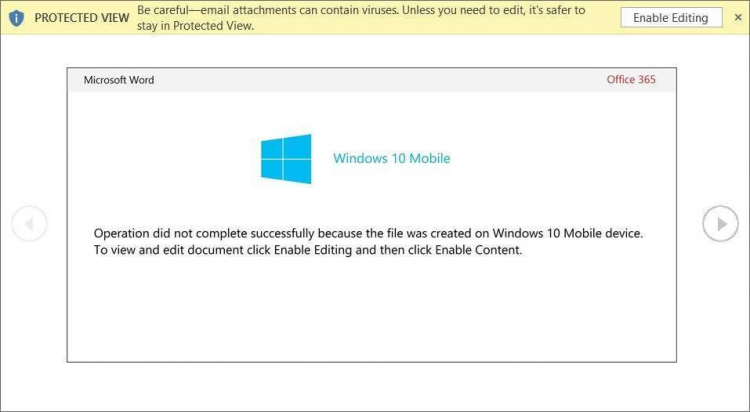

还有人说这个文件是在 Windows 10移动设备上创建的,这真是个怪事,因为 Windows 10移动设备已经停产很久了。

电子:在 Windows 10手机上创建

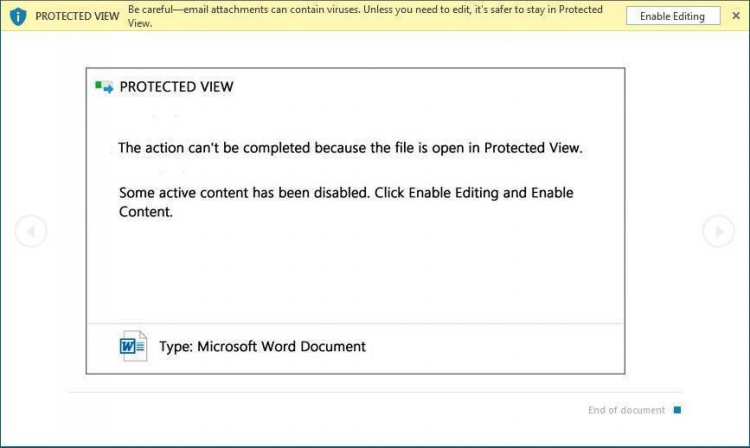

接下来的模板装入文档是在" Protected View"中,用户需要点击" Enable Editing"以正确查看。

电子:受保护的视图

接下来的模板更有趣,因为它告诉用户接受 Microsoft的许可协议后再查看文档。

电子:接受许可协议

其他有趣的模板将伪装成 Microsoft Office激活向导,它会提示用户“启用编辑”以完成 Office激活。

电子: Office激活向导

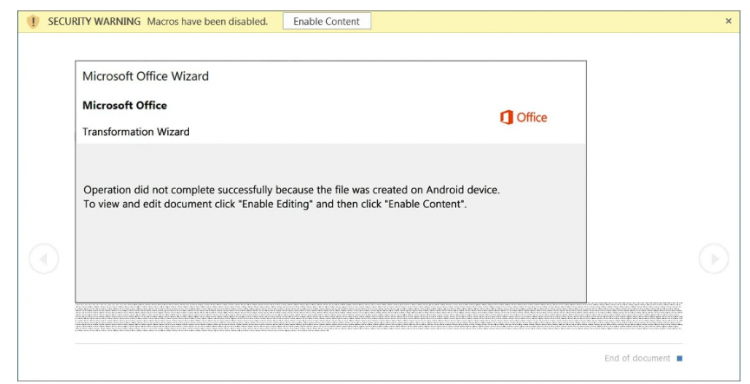

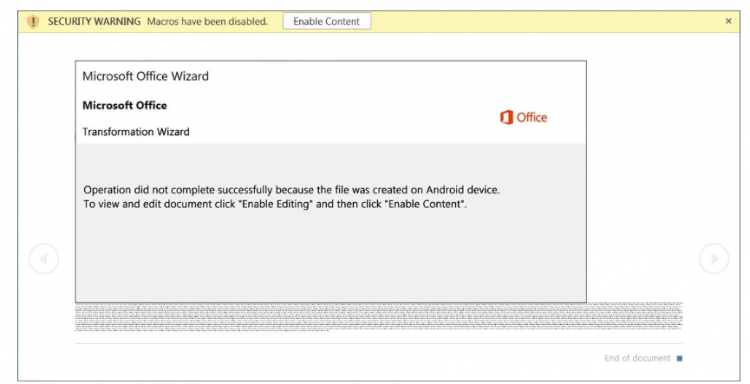

最后, Emotet使用一个文档模板,它伪装成 Microsoft Office转换向导。

简单集:转换向导

Emotet不是使用格式化的文档模板,而是使用一般的警告来说服用户启用附件中的宏。

QakBot

“QakBot”或“QBot”是一个通过钓鱼活动传播的木马,通常会将恶意的 Microsoft Word文档发送给企业。

“QakBot”是一个模块化的木马,它能够窃取银行信息,安装其他恶意软件,或者提供远程访问被感染的设备的功能。

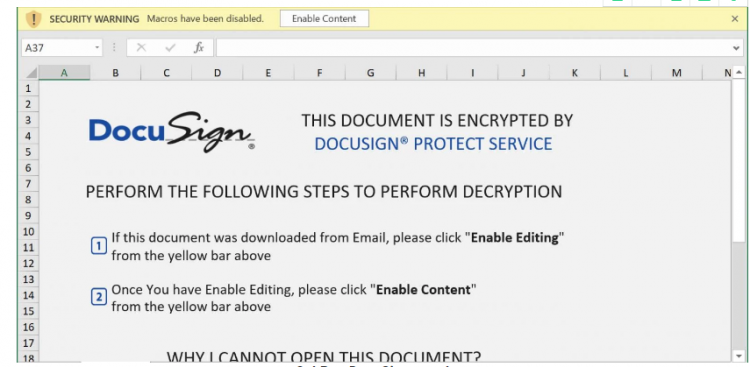

和这篇文章提到的其他木马一样, QakBot也参与了称为 ProLock的勒索病毒的工作,而 ProLock通常是这次攻击的最后负载。QakBot活动比 Emotet更倾向于使用更有风格的文档模板。像下面这样, QakBot垃圾邮件活动使用的最常见模板伪装来自 DocuSign。

标签: DocuSign模板

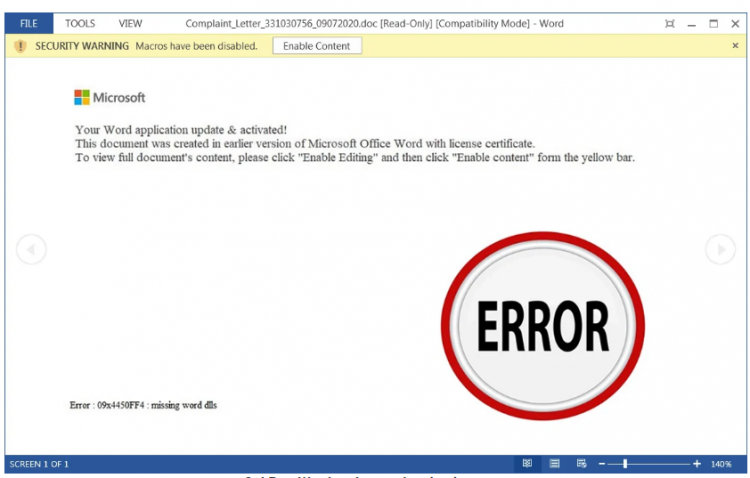

其它模板包括伪装 Microsoft Defender或 Word中用于更新和激活屏幕的模板,如下面的模板。

QakBot: Word升级与启用漏洞

全部可执行附件

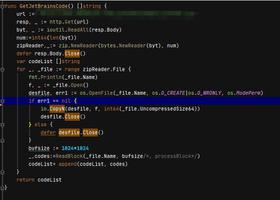

最终,不要打开以. vbs,. js,. exe,.ps1,. jar,. bat,. com或. scr扩展名结尾的附件,因为所有这些扩展名都可用于执行计算机上的命令。

因为大部分电子邮件服务(包括 Office和 Gmail)可以阻止“可执行”附件,恶意软件传播者把这些附件发送到一个有密码保护的文件中,并在电子邮件中包含这些密码,这种技术可以使可执行附件绕过电子邮件安全网关,到达预定的收件人。

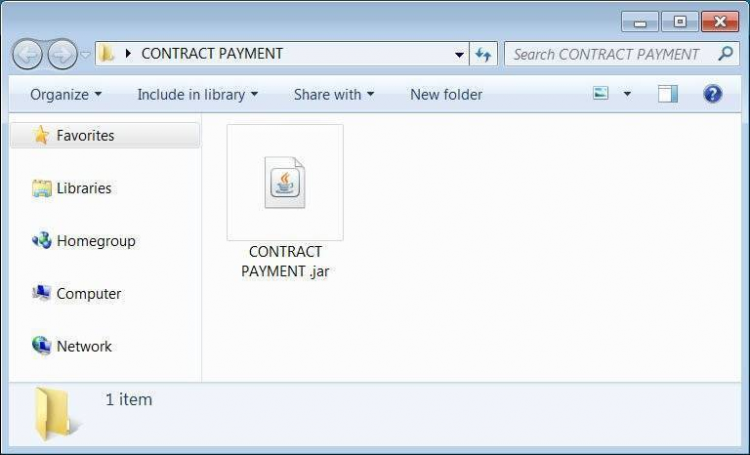

JAR附件

遗憾的是, Microsoft决定默认隐藏文件扩展名,这使得攻击者可以诱骗用户运行不安全的文件。所以 BleepingComputer强烈建议所有 Windows用户都允许显示文件扩展名。

假如您收到一封包含可执行文件类型的电子邮件,它几乎毫无疑问是恶意的,您应该立即删除它。

点击了解更多资料,更有免费开源项目和课程等你观看哦!

------------恢复内容结束------------

------------恢复内容结束------------

以上是 我是安卓工程师:Windows能被感染?最常见的恶意电子邮件格式附件是什么 的全部内容, 来源链接: utcz.com/a/62574.html