Linux获得内核“锁定”功能

经过多年的无数次审查,讨论和代码重写,Linus Torvalds周六批准了Linux内核的一项新安全功能,称为“锁定”。

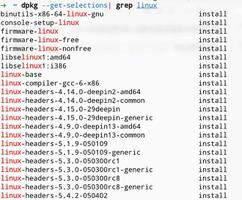

这项新功能将作为LSM(Linux安全模块)发布在即将发布的Linux内核5.4分支中,该分支默认情况下处于关闭状态。由于存在破坏现有系统的风险,因此使用是可选的。

工作方式

这项新功能的主要功能是通过防止root帐户与内核代码进行交互来加强用户态进程与内核代码之间的鸿沟

启用后,新的“锁定”功能将限制某些内核功能,即使对于root用户也是如此,从而使受感染的root帐户更难于破坏操作系统的其余部分。

谷歌工程师马修·加勒特(Matthew Garrett)说:“锁定模块旨在允许内核在启动过程中尽早被锁定。”

Linux内核创建者和昨天在模块上获得最终认可的人Linus Torvalds说:“启用后,各种内核功能都会受到限制,”

这包括限制对内核功能的访问,这些功能可能允许通过用户级进程提供的代码执行任意代码;阻止进程写入或读取/dev/mem和/dev/kmem内存;阻止对打开/dev/port的访问,以防止原始端口访问;加强内核模块签名;以及更多其他内容,在这里详细介绍。

两种锁定模式

新模块将支持两种锁定模式,即“完整性”和“机密性”。每一个都是唯一的,并限制对不同内核功能的访问。

“如果设置为完整性,将禁用允许用户态修改正在运行的内核的内核功能,” Torvalds说。

“如果设置为机密性,则允许用户态从内核中提取机密信息的内核功能也将被禁用。”

如有必要,还可以在顶部添加其他锁定模式,但这需要在锁定LSM顶部添加外部补丁。

很久以前

内核锁定功能的研究始于2010年代初期,由现在的Google工程师Matthew Garrett牵头。

内核锁定功能背后的想法是创建一种安全机制,以防止具有特权的用户(甚至是“ root”帐户)也无法篡改内核的代码。

那时,即使Linux系统采用安全启动机制,恶意软件仍然可以通过某些方式滥用具有特殊提升特权的驱动程序,root帐户和用户帐户来篡改内核代码,从而获得启动持久性和安全性。在受感染系统上的永久立足点。

多年来,许多安全专家一直在问Linux内核支持一种更有效的方式来限制root帐户并提高内核安全性。

Torvalds是功能的最热心的批评者之一,尤其是在它的初期。

结果,许多Linux发行版(例如Red Hat)开发了自己的Linux内核补丁,这些补丁在主线内核之上添加了锁定功能。但是,两派在2018年达成了中间立场,今年在锁定功能方面的工作取得了进展。

Torvalds昨天表示:“大多数主流发行版都已经包含了该补丁集的变体已有很多年了,因此提供不满足所有发行版要求的价值很大,但使我们更接近不需要外部补丁了。”

“依赖于对硬件或内核的低级访问的应用程序可能因此停止工作。因此,如果没有事先进行适当的评估,则不应启用此功能。”

关于内核锁定模块最终获得批准的消息在Linux和网络安全社区中受到了积极欢迎。

以上是 Linux获得内核“锁定”功能 的全部内容, 来源链接: utcz.com/z/507008.html