黑客通过提供恶意软件服务产品 Buer 牟利

原文链接:https://news.sophos.com/en-us/2020/10/28/hacks-for-sale-inside-the-buer-loader-malware-as-a-service/

译者:知道创宇404实验室翻译组

前言

在对2020年9月Ryuk黑客网络攻击事件的调查中,我们发现Ryuk黑客使用了获得初始访问权限的新方法:一个名为Buer的恶意软件删除程序。10月,该网络攻击事件演变成更大规模的垃圾邮件活动,并携带Buer及其他类型的恶意软件。

Buer于2019年8月首次推出,它是一种恶意软件服务产品,可用于交付客户所需的软件包,对目标Windows PC进行攻击,并允许恶意活动建立数据阵地。Buer曾与银行木马攻击等恶意软件有所联系,而现在,它显然已经被勒索软件运营商所接受。在许多方面,Buer可以替代Emotet和Trickbot的Bazar装载系统(都使用类似的行为进行部署)。

全方位服务

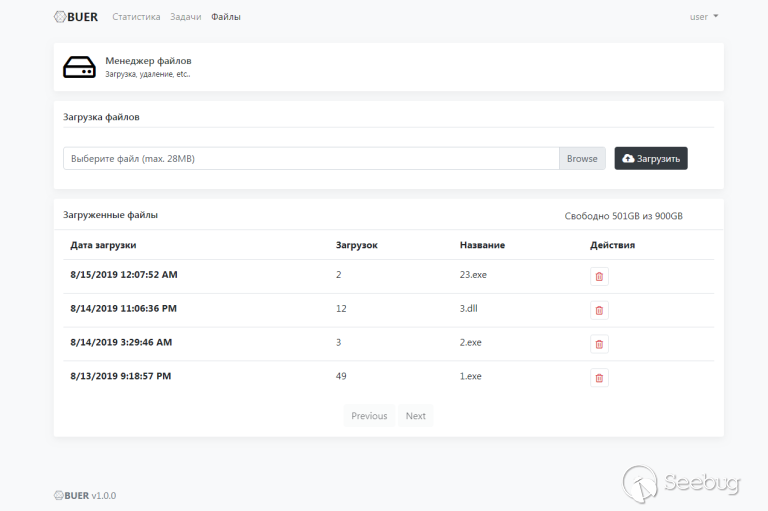

Buer最初于2019年8月20日在论坛上发布标题为“ Modular Buer Loader”的广告,开发人员将其描述为“用纯C语言编写的新型模块化bot……”,其命令和控制(C&C)服务器代码编写为NET Core MVC(可以在Linux服务器上运行)。只需350美元(加上第三方担保人收取的费用)就可以购买定制的装载程序并从单个IP地址访问C&C面板,只需25美元就可更改IP地址。Buer的开发人员将每个帐户的用户限制为两个地址。

尽管示例在从dropper中解压缩后大约为40 KB,但针对特定下载用户编译的bot代码的广告大小在22到26KB之间。该恶意软件可以配置为以32位Windows可执行文件或DLL的形式。

C&C可用于跟踪活动中成功下载的次数,并通过筛选条件,例如国家/地区、“操作系统位数”(32位或64位)、受感染机器上的处理器数量以及漫游器获得的权限级别,进而完成指令。被检测为在国家联合体内部运作的恶意软件将被关闭,这是为了避免引起地方当局的注意。

Buer命令和控制“面板”中的“文件管理器”,可在此处上传文件以进行分发,最大大小为28 MB

Buer根据操作系统、CPU、“位数”(32或64)、活动及安装所在区域、本地化设置和等线索跟踪安装。安排任务运行的特定时间或暂停任务,并将遥测发送回面板。该面板还可以用于将更新程序部署,包括(基于广告)模块部署,其中预构建的模块将作为服务并“随着时间的推移”而添加。当然,它还提供咨询和技术支持。

每个文档中都包含“奖品”

Buer装载程序攻击流程

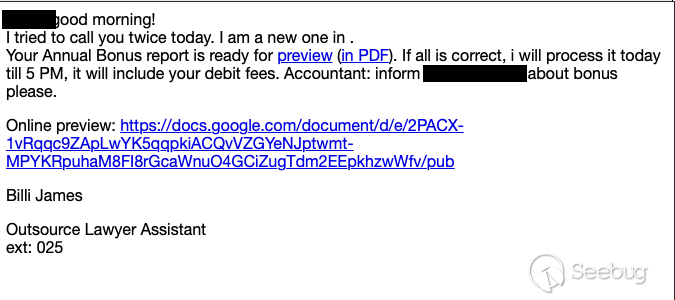

Sophos快速响应小组发现了9月Ryuk袭击的根本原因:Buer样本。加载程序是通过存储在Google上的恶意文档交付的,该文档要求受害者启用脚本内容才能激活,这种行为类似于Emotet等通过恶意垃圾邮件的攻击事件,但云存储使取证分析更加困难。

我们在同一时期从Sophos的垃圾邮件攻击事件中收集了来自同一黑客的其他邮件。这些邮件使用Google Docs形式,通过商业电子邮件分发,这进一步掩盖了恶意文档来源。

Buer分发钓鱼邮件的示例

该恶意文档的有效负载名为print_document.exe。与我们分析过的其他Buer样本一样,它是经过数字标识的二进制文件,使用的是DigiCert向波兰软件开发商NEEDCODE SP ZOO于2020年9月17日发行的被盗和已撤销的认证,通过Microsoft示例应用程序用于图像捕获的修改代码AcquireTest构建,并使用代码的“文件枚举”功能以删除代码。

Buer首先检查是否存在调试器以逃避安全检查,然后检查语言和本地化设置以确定所攻击系统的地理区域。如果设置与CIS国家匹配,它将退出并不保存恶意软件。否则,它将删除程序并转储执行Buer恶意文档。

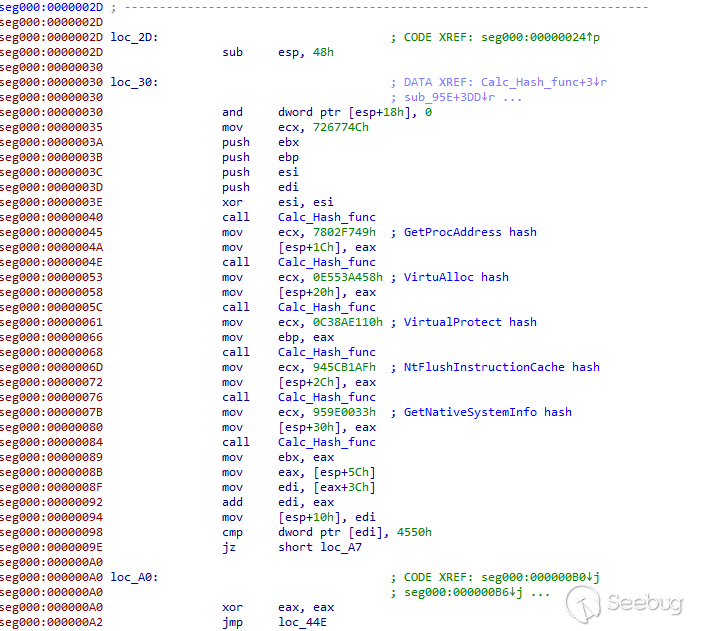

有趣的是,Buer和Ryuk勒索软件使用相同的shellcode装载器来执行内存中的恶意软件代码:

Buer装载程序的代码

Ryuk装载程序代码

这可能并不能验证黑客身份,开发人员可能只是使用了与源代码相同的示例代码。

Buer恶意软件发送后,它会执行更多命令。执行PowerShell命令:绕过执行策略以允许PowerShell命令通过(Set-ExecutionPolicy Bypass);(add-mppreference -exclusionpath)更改Windows Defender的排除列表,隐藏从恶意软件中下载的文件。

Buer在Windows中查询\ Microsoft \ Cryptography \ MachineGuid的值,以获取受感染计算机的标识符。通过HTTP“ POST”和“ GET”消息与主控服务器(在本例中为104 [.] 248.83.13)进行交互而回归。

Buer的“加载程序”部分:从指定的源中检索出需要被删除的文件,并放在C:\ ProgramData \目录中创建的文件夹中,通过编程方式创建的目录名随部署而变化。在9月的攻击事件中,Buer被用来将Cobalt Strike部署到受感染的计算机,利用网络发起Ryuk网络攻击。

总结

9月底,Buer恶意文档和Ryuk勒索软件的网络攻击活动发生了变化,我们观察到,黑客将相同的策略从SendGrid上的低容量转移到了通过Internet托管的单个俄罗斯ISP发送的邮件。10月,垃圾邮件的数量急剧增加,从Google Docs(Google因违反服务条款关闭了旧文件)转变到另一种商业电子邮件文件传递服务。

由Constant Contact存储的针对性的恶意文档的链接

最后两个阶段的相同策略表明来自同一黑客,但多种类型恶意软件已作为附件部署。除Buer外,我们还发现了Bazar和ZLoader的样本,有效载荷各不相同。对于Bazar装载的有效载荷,黑客使用了有密码保护的Excel电子表格。在同一时间范围内,Bazar和ZLoader也参与了Ryuk网络攻击。

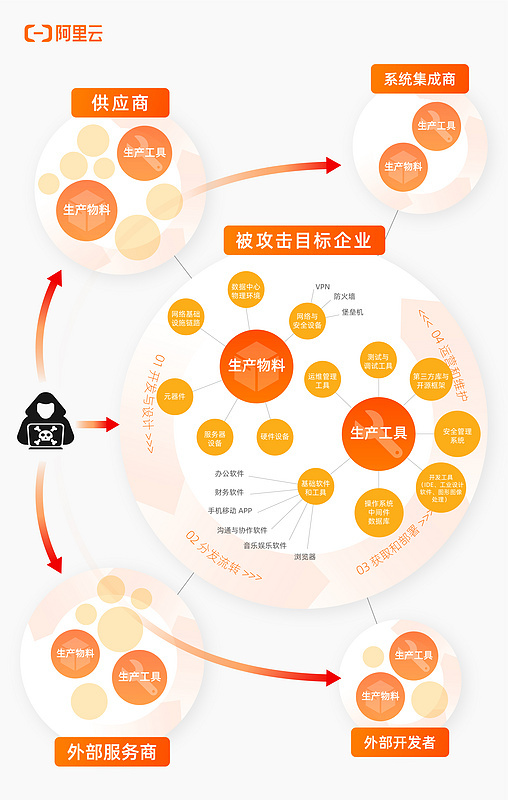

Ryuk网络攻击事件重返,黑客正在进化方法,使用多个装载程序漫游器来实现初始访问。目前尚不清楚是否所有网络攻击都是由同一黑客所为、黑客是否使用多个恶意软件即服务平台来提供Ryuk、是否存在多个Ryuk黑客。但是,这些网络攻击活动在技术上的相似之处表明它们之间存在联系:利用基于云的恶意文档的目标电子邮件,并诱使其采取行动(通常与工资或税收有关)。

最佳防范方法是加强对网络钓鱼攻击的安全宣传和培训。这些恶意电子邮件通常措词笨拙、名称奇特。受过教育的用户通过仔细阅读电子邮件就可识别钓鱼邮件。但是,随着网络攻击变得越来越复杂,即使是教育良好的用户也可能最终点击恶意链接(如果垃圾邮件检测系统无法检测恶意文档的话)。

Sophos通过自定义检测(Troj / BuerLd-A)和机器检测阻止Buer恶意软件,并将网络钓鱼邮件检测为垃圾邮件,相关IOCs可在SophosLabs的GitHub找到。

以上是 黑客通过提供恶意软件服务产品 Buer 牟利 的全部内容, 来源链接: utcz.com/p/199772.html