NetWalker 勒索软件相关分析

原文链接:NetWalker Ransomware: No Respite, No English Required

译者:知道创宇404实验室翻译组

Netwalker (又名 Mailto)勒索软件近期十分活跃。 由于新型冠肺炎的爆发,一些活跃的勒索软黑客们开始不再攻击医疗目标,但NetWalker 勒索软件却是例外。 这款勒索软件的赎金要求很高,很多受害者们因无法支付相关赎金导致数据被泄露。

最近美国的教育机构也成为了勒索软件的重点攻击目标,密歇根州立大学、加州大学旧金山分校和哥伦比亚大学芝加哥分校都没有幸免。近期的RaaS(勒索软件即服务)模式转变加剧了勒索的范围,导致网络检测和清理不再足以确保组织数据机密的安全,预防成为了面对威胁的唯一解决办法。

NetWalker:简要年表

NetWalker勒索软件于2019年出现,和其他热门勒索软件类似,该软件的运营向也将目标瞄准了全球。

正如我们在Maze,Ragnar,REvil其他公司身上看到的那样,运营商通过数据威胁作为杠杆,迫使目标达到要求。截止目前,十二个不同 NetWalker受害者被盗数据已经被公开发布。Netwalker 活动背后的攻击者使用常见的实用程序、开发后工具包和living-off-The-land,LOTL策略来探索一个受到破坏的环境,并尽可能多地吸取数据。这些工具可以包括mimikatz(及其变体)、各种 PSTools、AnyDesk、TeamViewer、NLBrute等。

在过去的几个月里,我们已经看到 NetWalker 向 RaaS (勒索软件作为服务)交付模式的转变,这将有可能为越来越多的有进取心的犯罪分子开放平台。最近,我们观察到NetWalker垃圾邮件活动使用与COVID-19相关的诱饵进行诱导。

NetWalker关联前提条件

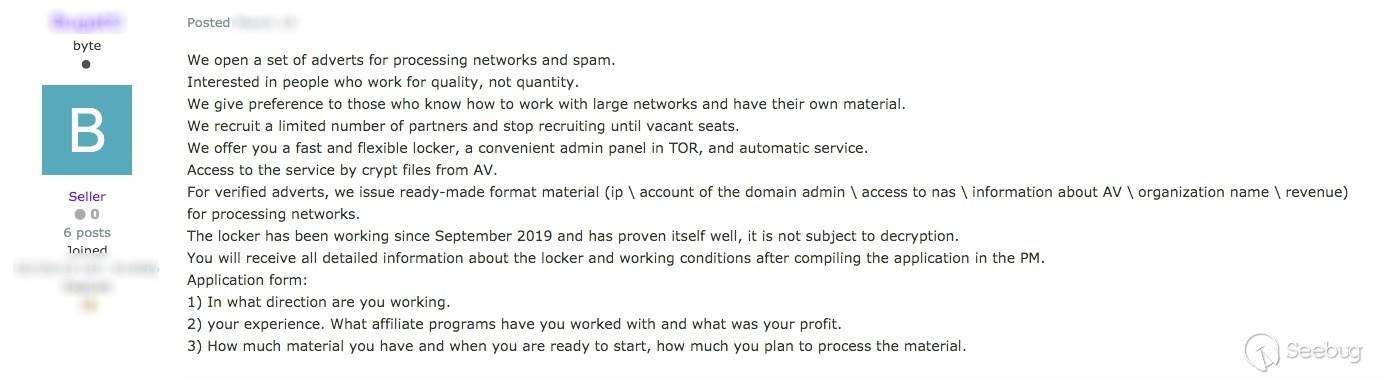

对于回应NetWalker潜在犯罪分子,“affiliate partner’”详细介绍了筛选过程,这是成为 NetWalker 附属机构的先决条件。 最初,联盟将要求潜在客户提供以下信息:

您感兴趣的一般目标是什么

您的经验和证明清单

持续获得高价值目标的证据,以及有关您“意图”的一些迹象

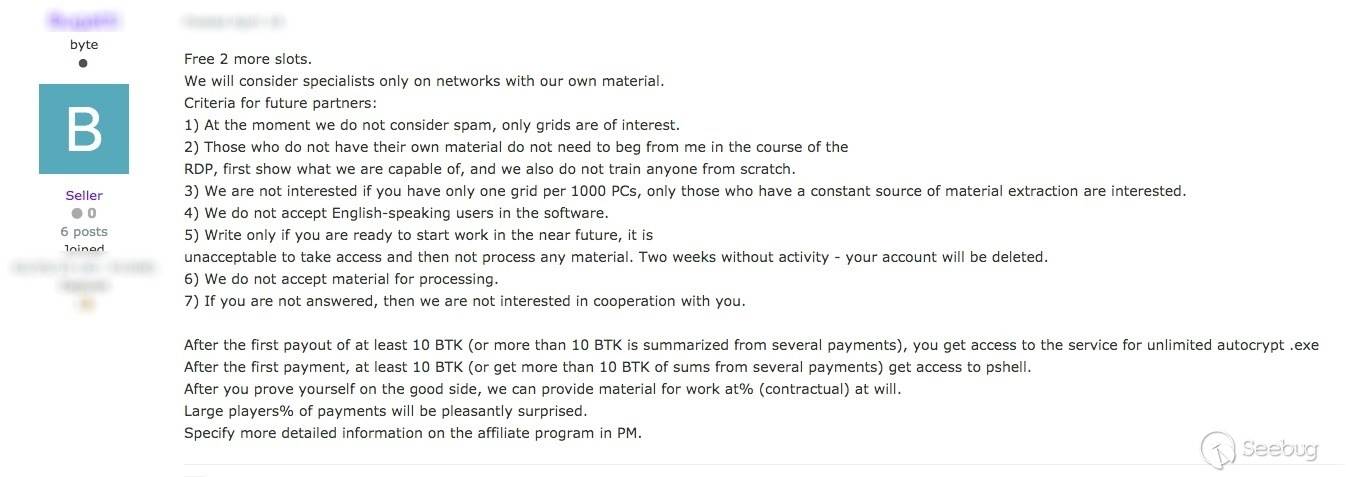

进一步的筛选标准还包括:

不能说英语

必须持续且广泛地获得高价值目标

必须尽快处理感染

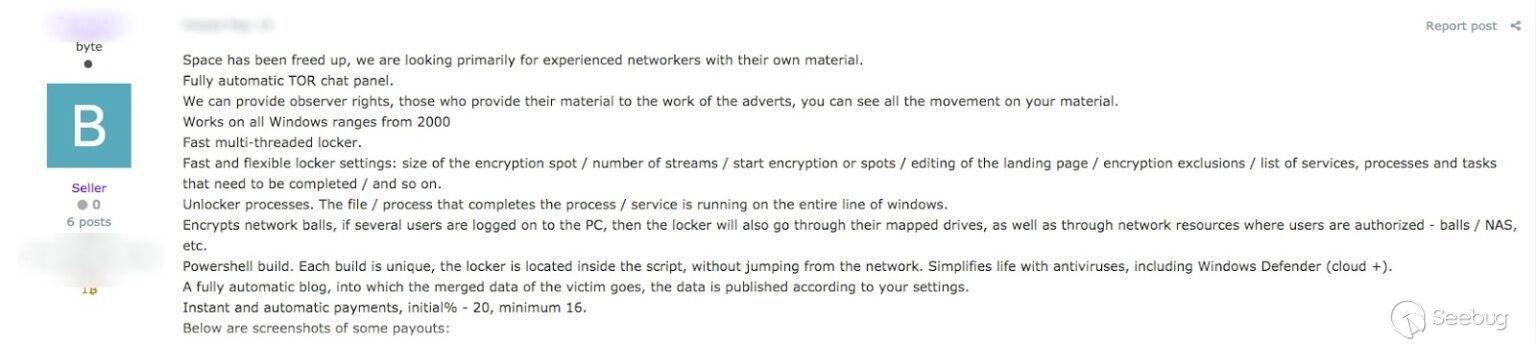

提供NetWalker RaaS访问权限的供应商目前兜售以下功能集:

基于TOR的全自动聊天面板

支持Windows 2000及更高版本

全面了解潜在目标环境

快速多线程存储结构

高度灵活的配置选项

加密相邻的网络卷

独特的构建和混淆过程

自动发布受害者数据

NetWalker近期的攻击活动

在过去的几个月中,有许多引人注目的攻击归因于NetWalker。2020年3月,西班牙的多家医院成为攻击目标。受害者被诱骗通过附加的PDF文件获得关于新型冠状病毒肺炎的最新信息。这些pdf 文件被武器化后迫使安装勒索软件。虽然一些勒索软件运营商表示他们将在疫情爆发期间抵制对医疗设施的攻击,但NetWalker似乎违背了原则,甚至将COVID用作社会工程学的诱饵。

2020年2月,运输物流公司Toll Group受NetWalker的打击造成了严重的停电,直接影响了他们的客户。

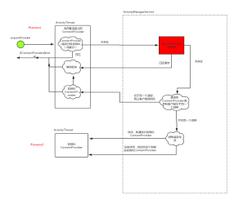

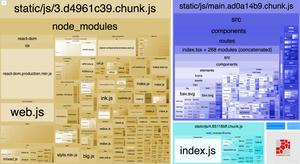

在最近的许多攻击中,勒索软件的有效载荷是通过一个特制的 PowerShell 加载程序运送的,这个加载程序经过了大量的模糊处理。通过他们来进入特权访问目标环境的网域控制器,旨在尽可能多的访问主机上设置的专用加载程序。

技术数据

初始交付主要是通过带有恶意附件的电子邮件以及木马程序。 Netwalker 背后的参与者也使用了无文件传递和执行方法,包括反射 DLL 注入。 随着向 RaaS 平台的转移,人们更加重视已经受到威胁的或更容易访问的目标环境。

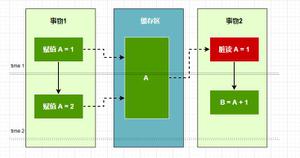

在各种进程中,NetWalker 的变体似乎都从嵌入式配置文件中提取了必要的运行数据。 嵌入文件数据中具有特定的目标数据,包括勒索文本、路径、扩展、进程终止列表等。Netwalker 背后的参与者也使用复杂的技术来增加隐秘性和复杂的因果分析。这包括进程挖空,在这个过程中,恶意软件将自己注入到一个合法的进程中如explorer.exe并删除原始的可执行文件。 在这一点上,感染实际上隐藏在合法过程的空间中。

确切的加密方法可能因变体而异。具体的扩展名在嵌入式配置文件中确定,NetWalker将尝试使用这些扩展名对本地驱动器、可访问的网络共享以及隐藏共享(如Admin $)进行加密。

一般来说,本地文件加密将通过调用GetLogicalDriveStringsW来定位“本地”驱动器进行启动。找到后,本地加密过程将开始。该恶意软件将尝试模拟已登录用户的上下文(当前用户的令牌/ ImpersonateLoggedOnUser)以及对WNetUseConnectionA和WnetAddConnection2w的进行网络和相邻卷加密。经常调用GetNetShares来帮助查找隐藏或管理共享(admin/IPC)。单个文件加密通常通过ChaCha流密码处理,我们还观察到与Salsa20的使用密切相关,这两种方法似乎都是由同一个人开发的。

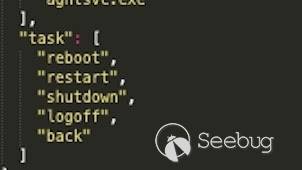

Netwalker注意确保任何用于加密或外泄的数据/文件的可用性。每个配置文件都包含要发现和终止的进程列表,不对数据收集或文件加密进行干扰。配置文件列出了在恶意软件的主要任务终止前的服务和进程。

对于任何可能干扰恶意软件操作的运行任务,均采取了类似的预防措施。

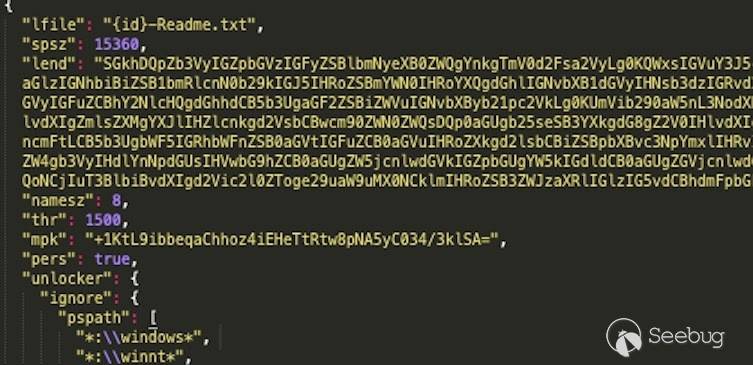

NetWalker配置文件还包含赎金记录的base64编码副本。其中有目标公司名称和其他相关数据,编码的字符串在配置文件的“ lend”值中进行分配。

当前的NetWalker配置文件可能包含以下字段:

- Lfile-Ransom 注释的名称 / 格式

- Spsz-指定的加密块大小参数

- Lend-B64编码的勒索软件说明字符串

- Namesz-随机分配的名称长度

- 为加密操作分配的线程数

- Mpk-公钥

- 解密过程中的解锁排除列表

- Idsz-随机分配的 ID 长度

- 模式-加密模式

- 网络资源加密用网络切换

- 要终止的进程、任务和服务名称的终止列表

- 加密的白名单 / 排除列表

- Onion2- Payment / Blog URL 2

- Onion1- Payment / Blog URL 1

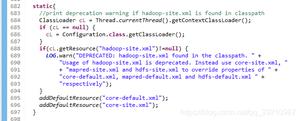

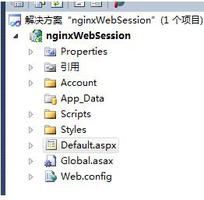

命名和持久性也是通过配置文件指示的。 从配置文件中的“ namesz”值中提取随机文件名。 可执行文件通常会被放入Program Files (x86) randomname randomname.exe或Program Files randomname randomname.exe中,具体取决于体系结构。

如果恶意软件没有管理特权,它将自动将其存放在相应用户的\AppData\Roaming\路径中。 持久性是通过注册表设置通过的HKCU Software Microsoft Windows Currentversion Run。 该恶意软件还在HKCU Software (Random name)中存储一个编码的数据快,调用此数据用于执行各种加密和解密任务。

Netwalker 也试图通过删除副本来阻止系统恢复。使用的命令语法是:

Vssadmin.exe delete shadows /all /quiet

受害者数据泄漏

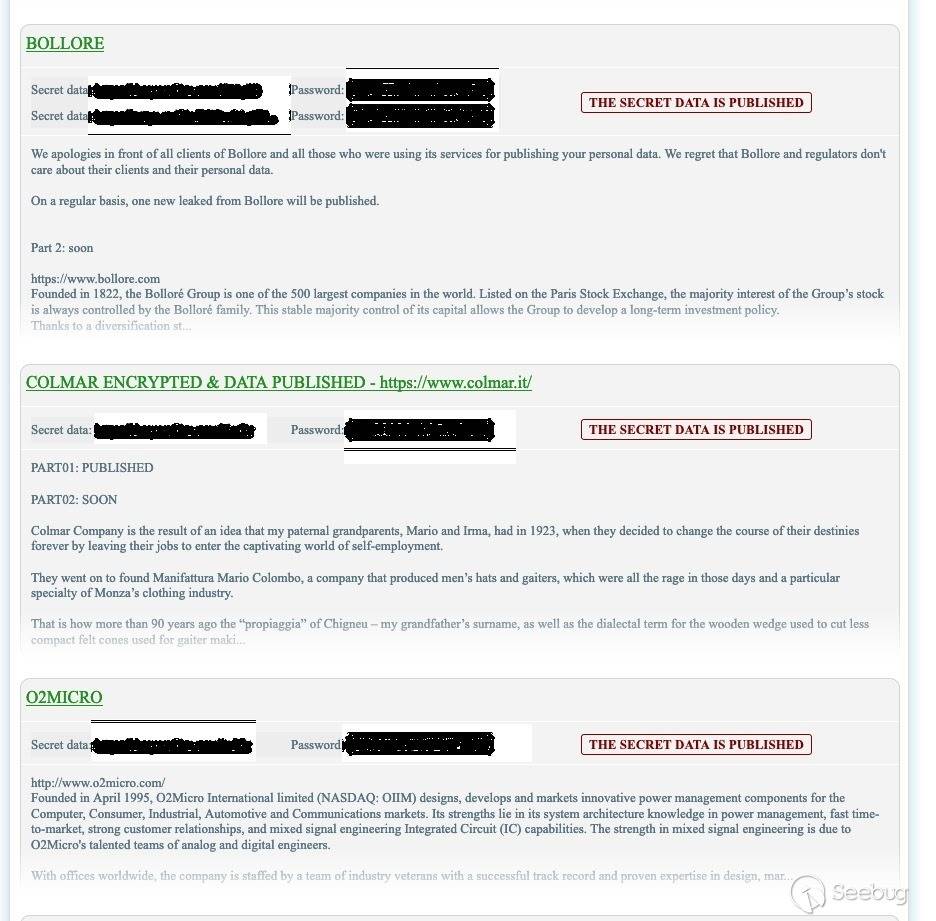

今年年初,NetWalker开始将受害者数据发布到文章中(可通过TOR访问)。与Maze,DoppelPaymer,REvil,Ragnar等类似,它们列出了‘non-compliant’受害者以及泄漏数据的下载链接。对于那些仍有时间的受害者,会有相应的倒计时显示。根据RaaS版本的NetWalker,此“功能”对其附属公司是完全自动化的。

到目前为止,NetWalker博客网站上列出了十一家公司,最有针对性的行业是金融服务业和教育业, 他们绝不仅仅关注于那些垂直领域,卫生保健、石油与能源、零售服务、媒体与广告以及政府实体有关的公司都有涉及, 需要注意的是,并非所有转储数据的链接都可以使用。 供应商(如 Mega,DropMeFiles)已经采取了一些措施。话虽如此,但NetWalker博客显示目前仍托管着将近11GB的公司数据,未来还有可能会更多。

结论

Netwalker 是几个完全接受这种双重攻击的恶意软件家族,仅仅依靠勒索软件数据已经不再足够, 公开泄露数据的问题仍然十分突出。 在这些攻击中,预防绝对是至关重要的, 这是目前找到的有效办法。SentinelOne的 Endpoint Protection和Singularity平台是当今防御者可以使用的最功能最强大的工具。

IoCs

SHA1

bf38aca2c659f9eb2b2fa2fad82ccf55b496b0cb

77676865f875eff23699189f57c37c76b92ba2b9

8e7a5500007c1552e1231bd1157433f7ef638672

e20a4cc7f13f517491e772ce9e5c236aad2785f0

a2c17f04ce259125bc43c8d6227ef594df51f18a

3d845a707f2825746637922d7dd10fab18558209

03023d7e3a54d915cca82429dfeedb1bebd5c182

7301382916d9f5274a4fb847579f75bc69c9c24b

SHA256

853fa18adc3f9263a0f98a9a257dd70d7e1aee0545ab47a114f44506482bd188

bd3fdf1b50911d537a97cb93db13f2b4026f109ed23a393f262621faed81dae1

868cb8251a245c416cd92fcbd3e30aa7b7ca7c271760fa120d2435fd3bf2fde9

44b5d24e5e8fd8e8ee7141f970f76a13c89dd26c44b336dc9d6b61fda3abf335

ce399a2d07c0851164bd8cc9e940b84b88c43ef564846ca654df4abf36c278e6

8587037c15463d10a17094ef8fa9f608cc20c99fa0206ce496b412f8c7f4a1b8

ac0882d87027ac22fc79cfe2d55d9a9d097d0f8eb425cf182de1b872080930ec

346fdff8d24cbb7ebd56f60933beca37a4437b5e1eb6e64f7ab21d48c862b5b7

MITRE ATT&CK

T1053 – Scheduled Task

T1060 – Registry Run Keys / Startup Folder

T1093 – Process Hollowing

T1471 – Data Encrypted for Impact

T1490 – Inhibit System Recovery

以上是 NetWalker 勒索软件相关分析 的全部内容, 来源链接: utcz.com/p/199629.html