卡巴斯基报告:安卓系统 APP 中可疑广告模块应用

原文:Aggressive in-app advertising in Android

译者:知道创宇404实验室翻译组

近期,Google Play上流行应用程序中的可疑广告模块越来越多,其观看次数也在不断增加,与白名单广告模块相比,它们为开发人员带来了更多收入,但此类SDK的获利方法可能会对用户形成网络威胁。本文将对之前所提到的流行应用程序中的可疑广告模块进行研究。

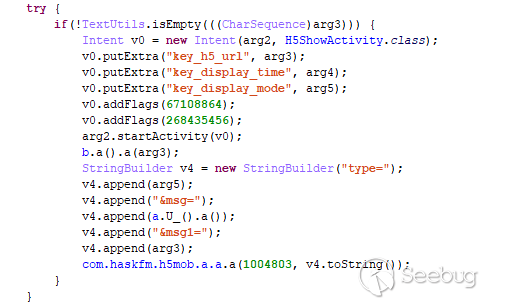

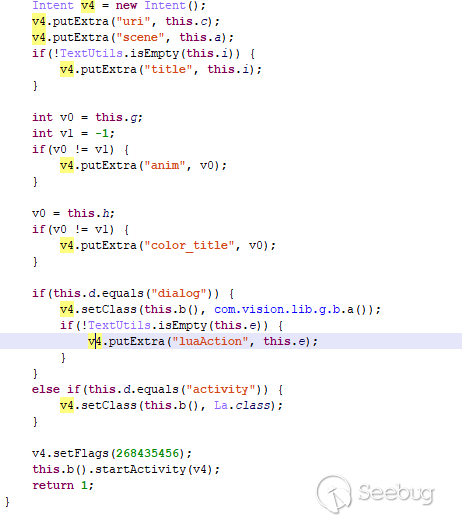

第一个研究的应用程序,它允许用户匿名提问。com.haskfm.h5mob模块将数据集成到该程序前期的代码中,其任务是在用户解锁手机时显示侵入性广告(违反Google Play规则)。

屏幕解锁时显示广告的代码

换句话说,无论该应用程序是否正在运行,该模块都可以显示广告,广告会在屏幕上自动弹出。我们将调查结果发送给了应用程序开发人员,他们立即删除了com.haskfm.h5mob。但是,从技术角度来看,该模块仍然很有趣。

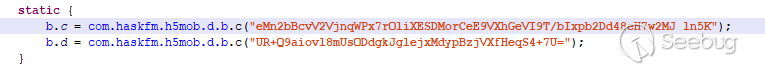

在这个用于接收广告优惠的应用程序中,模块连接到C&C服务器,其地址已经在应用程序代码中进行了加密。

解密C&C地址

C&C服务器响应内容包含主要的参数和广告商。

{"status":1,"msg":"Success",

"data":{"rqect":0,

"ldfr":1,

"tifr":1,

"appintset":43200000,

"swpa":1,

"ssjp":1,

"tcap":86400000,

"ctoftime":3600000,

"jtslist":[{"domain":"app.appsflyer.com","format":"&android_id={android_id}&advertising_id={gaid}"},

{"domain":"app.adjust.com","format":"&android_id={android_id}&gps_adid={gaid}"},

{"domain":"app.adjust.io","format":"&android_id={android_id}&gps_adid={gaid}"},

此处最有趣的参数是appintset,它会在程序安装后显示的第一个广告上进行延迟。在我们的样本中,我们将其设置为4320万毫秒(即12小时),这种延迟会导致用户在第一时间很难察觉到已经显示的所有广告。此外,操作者们还会使用此技术来绕过程序本身具有自动保护机制(如应用程序商店中的沙箱)。主要参数中还有广告商的相关信息,其中还包含用于接收报价的请求参数。

之前我们在没有有效负载的应用程序中检测到过类似的广告模块。如,com.android.ggtoolkit_tw_xd应用中的代码并没有检测到病毒AdWare.AndroidOS.Magic.a,其包含与com.haskfm.h5mob相同的功能,并且会通过相同的C&C模块进行管理。但此广告软件的应用程序没有图形界面可言,而且在设备的应用程序菜单中进行显示,只会显示插入式广告。

此外,虽然第一个示例中的应用程序创建者删除了广告模块,但并非所有的Android开发者都这样。如,不论程序是否运行,“CutOut & Photo Background” 都会在手机解锁后立即处理半屏广告。

同样,清洁软件“SpeedBooster & Cleaner”也会进行类似操作。

在这两个应用程序中,com.vision.lib也会处理广告的显示。

在本文撰写期间,这两个程序的开发人员均未响应我们的要求。

但值得注意的是,广告软件并不总是与金钱诱惑有关。一般的开发人员并不精通广告SDK,并且缺乏测试集成广告库的必要技能,因此可能无法完全了解代码库的构成。在这样的情况下,用户会面临可疑库升级到应用程序中来作为行列文件更新的一部分,而程序员们对于侵入性广告来源的查找会变得更加困难。

IOCs

MD5

1eeda6306a2b12f78902a1bc0b7a7961 – com.android.ggtoolkit_tw_xd

134283b8efedc3d7244ba1b3a52e4a92 – com.xprodev.cutcam

3aba867b8b91c17531e58a9054657e10 – com.powerd.cleaner

С&C

以上是 卡巴斯基报告:安卓系统 APP 中可疑广告模块应用 的全部内容, 来源链接: utcz.com/p/199612.html