全方位信息收集(二)

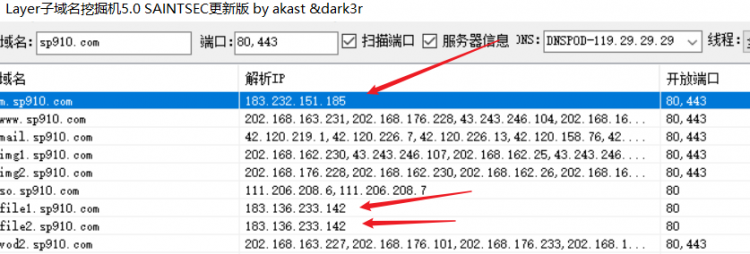

辅助信息收集的网站1.www.sp910.com 子域名及get-site-ip获取

2.www.xuexila.com 国外地址请求

3.www.kuk8.com ssl证书查询

4.www.ldfaka.com 邮件测试

或者借助子域名挖掘机等工具进行探测

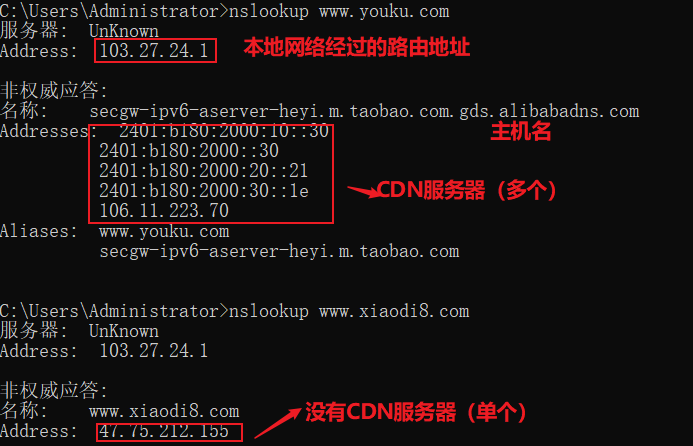

如上图,工具收集只得到一个IP地址很可能是真实ip,还有同网段的IP地址,但是也不一定准确,因为可能只解析了一个ip,所以还需要结合多种手段判断。如get-site-ip.com,超级ping等结合,还有网站备案信息

m.xxx.com或者wap.xxx.com一般为手机浏览器网页

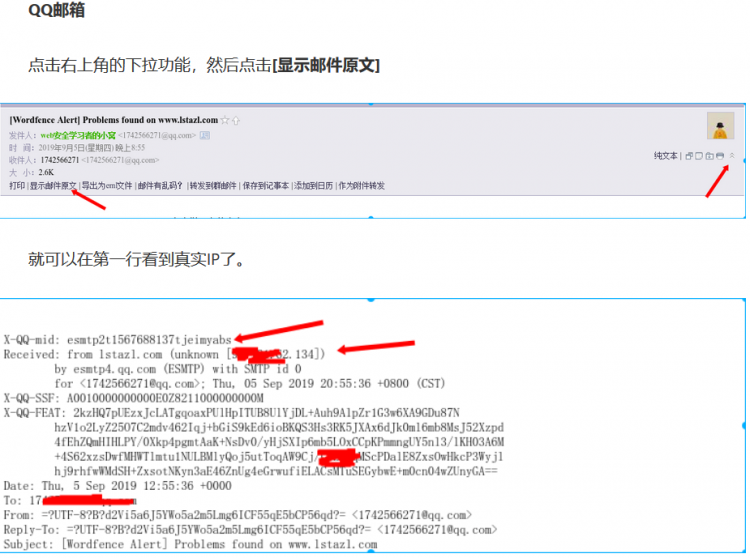

如果不确定是不是真实的,就要结合ping命令,超级ping等第二三种手段,还有在邮件源代码那里除了可以看到ip地址,还可以找到发邮件的域名信息,我们又可以ping这个域名进行IP地址对比了

https://www.uedbox.com/shdb/https://www.uedbox.com/post/54776/

https://www.exploit-db.com/google-hacking-database(比较全)

site网站相关

如:site:xx.com或者site:xx.com intitle:login/管理或site:xx.com inurl:login

intitle标题相关

inurl网址相关

filetype文件类型

intext正文相关

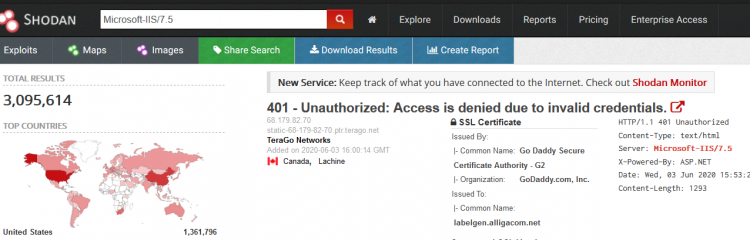

Shodan的参数有很多,这里只介绍简单的几种hostname:

"主机或域名"如 hostname:

"google''port:"端口或服务"

如 port:"21"

ip : "ip地址"

如 ip : "168.205.71.64"

net:"IP地址或子网"

如 net:"210.45.240.0/24"

vuln :指定漏洞的cve

如 vuln:CVE-2015-8869

但是这个命令最好搭配起来使用,如 country:CN vuln:CVE-2014-0160

os :"操作系统"

如 os:"centOS"

isp:"ISP供应商"

如 isp:"China Telecom"

product:"操作系统/软件/平台"

如 product:"Apache httpd"

version:"软件版本"

如 version:"3.1.6"

geo:"经纬度"

如 geo:"39.8779,116.4550"

country`:"国家"

如 country:"China"

country:"UN"

city:"城市"

如 city:"Hefei"

org:"组织或公司"

如 org:"google"

before/after:"日/月/年"

如 before:"25/09/2017"

after:"25/09/2017"

asn : "自治系统号码"

如 asn:"AS2233"

用语法或者直接搜响应包的相关关键词都可以,还可以用来搜子域名

指定搜索的端口port:端口号

例如:搜索开放了SSH端口的主机

port:

22一些服务器可能监听了非标准的端口。

要按照更精确的协议进行检索,可以使用service进行过滤。

指定搜索的操作系统

OS:操作系统名称

例如:搜索Linux操作系统

OS:Linux

指定搜索的服务

service:服务名称

例如,搜素SSH服务

Service:SSH

指定搜索的地理位置范

country:国家

city:城市名

例如:

country:China

city:Beijing

搜索指定的CIDR网段

CIDR:网段区域

例如:

CIDR:

192.168.158.12/24搜索指定的网站域名

Site:网站域名

例如:

site:www.baidu.com

搜索指定的主机名

Hostname:主机名

例如:

hostname:zwl.cuit.edu.cn

搜索指定的设备名

Device:设备名

例如:

device:router

搜索具有特定首页关键词的主机

Keyword:关键词

例如:

keyword:technology

脚本开发官方手册:https://www.zoomeye.org/doc

可以根据实际情况开发自己的批量搜索,或者攻击的脚本

以上是 全方位信息收集(二) 的全部内容, 来源链接: utcz.com/a/76789.html