XST攻击的疑问

https://eggjs.org/zh-cn/core/security.html#安全威胁-xst-的防范这里介绍了xst攻击

但是我不明白 就算是利用TRACE 请求拿到了cookie

然后呢 黑客又不能用拿到的cookie干什么

就像在console里看到cookie内容一样

为什么这里会“绕过了 httpOnly 的限制,拿到了cookie=1,造成了很大的风险”

回答

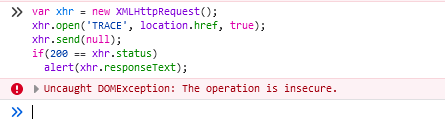

貌似不用太过于担心,刚刚测试了 Chrome 和 Firefox ,都被提示被禁止 trace 方法。当然,可能旧版浏览器存在风险,处理了总归是好的。

- Firefox “不安全的操作”

- Chrome “请求方式不被支持”

在原文的下方的参考链接就介绍了 XST 的实施方法。

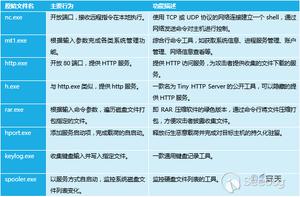

因为标准的 TRACE 请求会把发送的数据原文返回,在响应结果里面就可以拿到 HttpOnly 的 Cookie,然后发送给攻击者的服务器。

根据触发条件来看,能实现 XST 攻击就说明你的站点已经存在 XSS 漏洞。

拿到 Cookie 有什么用?

简单检索一下 XSS ,你就会发现大多数 XSS 的目的就是取你的 Cookie,因为大部分情况下 Cookie 里面的保存的凭据就代表了这个 请求者 是你,攻击者拿到你的 Cookie 后就可以冒充你,你能进行的操作,攻击者也可以进行,甚至一些危险操作。

一些网站 Cookie 中保存的凭证没有跟 IP 这类资源进行绑定,使得别人拿到 Cookie 就可以轻易冒充你,但是使用 IP 进行绑定的话,现在的移动网络、宽带IP都是不固定的,时不时可能就会请求用户重新登陆,体验稍差。

攻击者使被攻击者在浏览器中执行脚本后,如果需要收集来自被攻击者的数据(如cookie或其他敏感信息),可以自行架设一个网站,让被攻击者通过JavaScript等方式把收集好的数据作为参数提交,随后以数据库等形式记录在攻击者自己的服务器上。

盗取 Cookie 再去进行一些操作,这样未免有些成本,而且如果 Cookie 凭据中和 IP 绑定了这招似乎就不灵了。但是,别忘了漏洞的源头时 XSS,而且盗取 Cookie 只是目的之一,攻击者还可以利用漏洞直接让你无意间执行了编写好的脚本,使用 xhr 实现敏感操作,这甚至都不需要盗取你的 Cookie。直接让服务器无法分辨是你的真实意愿还是攻击脚本在操控,还可以替换你页面的资源、链接让你跳到钓鱼网站等以为你自己掉线了,然后重新让你输入密码登陆,这些都可以由一个小小的 XSS 造成。

以上是 XST攻击的疑问 的全部内容, 来源链接: utcz.com/a/56961.html