CVE20191388:WindowsUAC提权

漏洞简介

该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中

默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示 Secure Desktop

这些提示是由名为 consent.exe 的可执行文件产生的,该可执行文件以NT AUTHORITY\SYSTEM权限运行,完整性级别为System

因为用户可以与该UI交互,因此对UI来说紧限制是必须的,否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作,即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。

事实上,UAC会话中含有尽可能少的点击操作选项,利用该漏洞很容易就可以提升权限到SYSTEM。

影响范围

SERVER

Windows2008r27601** link OPENED AS SYSTEM **

Windows2012r29600** link OPENED AS SYSTEM **

Windows201614393** link OPENED AS SYSTEM **

Windows201917763 link NOT opened

WORKSTATION

Windows7 SP1 7601** link OPENED AS SYSTEM **

Windows89200** link OPENED AS SYSTEM **

Windows8.19600** link OPENED AS SYSTEM **

Windows10151110240** link OPENED AS SYSTEM **

Windows10160714393** link OPENED AS SYSTEM **

Windows10170315063 link NOT opened

Windows10170916299 link NOT opened

环境搭建

Windows 7 sp1

漏洞复现

实验前

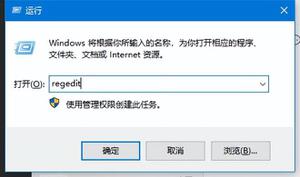

开始实验

1.以管理员权限运行 HHUPD.EXE

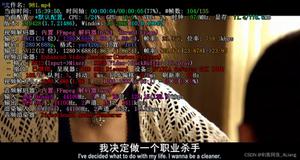

2.显示详细信息,显示有关此发布者的证书信息

3.点击颁发者右侧的超链接

4.等待一段时间ie浏览器自动运行,并访问该链接,这时出现404或链接无法访问(此时浏览器以system权限运行)

5.将该网页直接另存为文件,选择位置 C:\Windows\System32\*.*

6.选择 cmd.exe 并运行,此时查看权限,已经是system权限

修复建议

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1388

参考文章

https://github.com/jas502n/CVE-2019-1388

https://www.zerodayinitiative.com/blog/2019/11/19/thanksgiving-treat-easy-as-pie-windows-7-secure-desktop-escalation-of-privilege

Ms08067安全实验室

专注于普及网络安全知识。团队已出版《Web安全攻防:渗透测试实战指南》,2019年11月出版《内网安全攻防:渗透测试实战指南》。目前在编Python渗透测试,JAVA代码审计和逆向工程等方面书籍。

团队公众号定期分享关于CTF靶场、内网渗透、APT方面技术干货,从零开始、以实战落地为主,致力于做一个实用的干货分享型公众号。

官方网站:www.ms08067.com

本文分享自微信公众号 - Ms08067安全实验室(Ms08067_com)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。

以上是 CVE20191388:WindowsUAC提权 的全部内容, 来源链接: utcz.com/z/508949.html