国产加密算法-java实现SM3

一、国产加密算法介绍

国家商用密码管理办公室制定了一系列密码标准,包括SM1(SCB2)、SM2、SM3、SM4、SM7、SM9、祖冲之密码算法(ZUC)那等等。

其中SM1、SM4、SM7、祖冲之密码(ZUC)是对称算法;SM2、SM9是非对称算法;SM3是哈希算法。目前,这些算法已广泛应用于各个领域中,期待有一天会有采用国密算法的区块链应用出现。

其中SM1、SM7算法不公开,调用该算法时,需要通过加密芯片的接口进行调用;比较少人了解这些算法,在这里对这些国密算法做简单的科普

1. SM1对称密码

SM1 算法是分组密码算法,分组长度为128位,密钥长度都为 128 比特,算法安全保密强度及相关软硬件实现性能与 AES 相当,算法不公开,仅以IP核的形式存在于芯片中。

采用该算法已经研制了系列芯片、智能IC卡、智能密码钥匙、加密卡、加密机等安全产品,广泛应用于电子政务、电子商务及国民经济的各个应用领域(包括国家政务通、警务通等重要领域)。

2. SM2椭圆曲线公钥密码算法(vs ECDSA、ECDH)

SM2算法就是ECC椭圆曲线密码机制,但在签名、密钥交换方面不同于ECDSA、ECDH等国际标准,而是采取了更为安全的机制。另外,SM2推荐了一条256位的曲线作为标准曲线。

SM2标准包括总则,数字签名算法,密钥交换协议,公钥加密算法四个部分,并在每个部分的附录详细说明了实现的相关细节及示例。

SM2算法主要考虑素域Fp和F2m上的椭圆曲线,分别介绍了这两类域的表示,运算,以及域上的椭圆曲线的点的表示,运算和多倍点计算算法。然后介绍了编程语言中的数据转换,包括整数和字节串,字节串和比特串,域元素和比特串,域元素和整数,点和字节串之间的数据转换规则。

详细说明了有限域上椭圆曲线的参数生成以及验证,椭圆曲线的参数包括有限域的选取,椭圆曲线方程参数,椭圆曲线群基点的选取等,并给出了选取的标准以便于验证。最后给椭圆曲线上密钥对的生成以及公钥的验证,用户的密钥对为(s,sP),其中s为用户的私钥,sP为用户的公钥,由于离散对数问题从sP难以得到s,并针对素域和二元扩域给出了密钥对生成细节和验证方式。总则中的知识也适用于SM9算法。

在总则的基础上给出了数字签名算法(包括数字签名生成算法和验证算法),密钥交换协议以及公钥加密算法(包括加密算法和解密算法),并在每个部分给出了算法描述,算法流程和相关示例。

数字签名算法,密钥交换协议以及公钥加密算法都使用了国家密管理局批准的SM3密码杂凑算法和随机数发生器。数字签名算法,密钥交换协议以及公钥加密算法根据总则来选取有限域和椭圆曲线,并生成密钥对。

SM2算法在很多方面都优于RSA算法(RSA发展得早应用普遍,SM2领先也很自然),与RSA安全性对比如下图

3. SM3杂凑算法(vs SHA-256)

SM3密码杂凑(哈希、散列)算法给出了杂凑函数算法的计算方法和计算步骤,并给出了运算示例。此算法适用于商用密码应用中的数字签名和验证,消息认证码的生成与验证以及随机数的生成,可满足多种密码应用的安全需求。在SM2,SM9标准中使用。

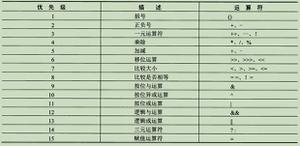

此算法对输入长度小于2的64次方的比特消息,经过填充和迭代压缩,生成长度为256比特的杂凑值,其中使用了异或,模,模加,移位,与,或,非运算,由填充,迭代过程,消息扩展和压缩函数所构成。具体算法及运算示例见SM3标准。

2005年,Wang等人给出了MD5算法和SHA-1算法的碰撞攻击方法,现今被广泛应用的MD5算法和SHA-1算法不再是安全的算法。

SM3密码摘要算法是中国国家密码管理局2010年公布的中国商用密码杂凑算法标准。SM3算法适用于商用密码应用中的数字签名和验证,是在SHA-256基础上改进实现的一种算法。SM3算法采用Merkle-Damgard结构,消息分组长度为512位,摘要值长度为256位。

SM3算法的压缩函数与SHA-256的压缩函数具有相似的结构,但是SM3算法的设计更加复杂,比如压缩函数的每一轮都使用2个消息字。

现今为止,SM3算法的安全性相对较高。

SM3主要用于数字签名及验证、消息认证码生成及验证、随机数生成等,其算法公开。据国家密码管理局表示,其安全性及效率与SHA-256相当。

4. SM4对称算法(vs DES)

此算法是一个分组算法,用于无线局域网产品。该算法的分组长度为128比特,密钥长度为128比特。加密算法与密钥扩展算法都采用32轮非线性迭代结构。解密算法与加密算法的结构相同,只是轮密钥的使用顺序相反,解密轮密钥是加密轮密钥的逆序。

此算法采用非线性迭代结构,每次迭代由一个轮函数给出,其中轮函数由一个非线性变换和线性变换复合而成,非线性变换由S盒所给出。其中rki为轮密钥,合成置换T组成轮函数。轮密钥的产生与上图流程类似,由加密密钥作为输入生成,轮函数中的线性变换不同,还有些参数的区别。SM4算法的具体描述和示例见SM4标准。

国际的DES算法和国产的SM4算法的目的都是为了加密保护静态储存和传输信道中的数据,主要特性如下:

5. SM7对称密码

SM7算法,是一种分组密码算法,分组长度为128比特,密钥长度为128比特。SM7适用于非接触式IC卡,应用包括身份识别类应用(门禁卡、工作证、参赛证),票务类应用(大型赛事门票、展会门票),支付与通卡类应用(积分消费卡、校园一卡通、企业一卡通等)。

6. SM9标识密码算法

为了降低公开密钥系统中密钥和证书管理的复杂性,以色列科学家、RSA算法发明人之一Adi Shamir在1984年提出了标识密码(Identity-Based Cryptography)的理念。标识密码将用户的标识(如邮件地址、手机号码、QQ号码等)作为公钥,省略了交换数字证书和公钥过程,使得安全系统变得易于部署和管理,非常适合端对端离线安全通讯、云端数据加密、基于属性加密、基于策略加密的各种场合。2008年标识密码算法正式获得国家密码管理局颁发的商密算法型号:SM9(商密九号算法),为我国标识密码技术的应用奠定了坚实的基础。

SM9算法不需要申请数字证书,适用于互联网应用的各种新兴应用的安全保障。如基于云技术的密码服务、电子邮件安全、智能终端保护、物联网安全、云存储安全等等。这些安全应用可采用手机号码或邮件地址作为公钥,实现数据加密、身份认证、通话加密、通道加密等安全应用,并具有使用方便,易于部署的特点,从而开启了普及密码算法的大门。

7. ZUC祖冲之算法

祖冲之序列密码算法是中国自主研究的流密码算法,是运用于移动通信4G网络中的国际标准密码算法,该算法包括祖冲之算法(ZUC)、加密算法(128-EEA3)和完整性算法(128-EIA3)三个部分。目前已有对ZUC算法的优化实现,有专门针对128-EEA3和128-EIA3的硬件实现与优化。

密码算法作为国家战略资源,比历史上任何时候都显得更为关键。在大数据和云计算的时代,关键信息往往通过数据挖掘技术在海量数据中获得,所以每一个人的信息保护都非常重要。

8. 密码散列函数

密码散列函数(英语:Cryptographic hash function),又译为加密散列函数、密码散列函数、加密散列函数,是散列函数的一种。它被认为是一种单向函数,也就是说极其难以由散列函数输出的结果,回推输入的数据是什么。这样的单向函数被称为“现代密码学的驮马”。这种散列函数的输入数据,通常被称为消息(message),而它的输出结果,经常被称为消息摘要(message digest)或摘要(digest)。

在信息安全中,有许多重要的应用,都使用了密码散列函数来实现,例如数字签名,消息认证码。

二. SM3

2.1 java 实现

SM3摘要算法对应的是目前比较流行的hash算法MD5,结果为32位字节,可转化成64位16进制字符.

参照网上帖子汇总

import cn.hutool.crypto.SmUtil;import org.bouncycastle.crypto.digests.SM3Digest;

import org.bouncycastle.crypto.macs.HMac;

import org.bouncycastle.crypto.params.KeyParameter;

import org.bouncycastle.jce.provider.BouncyCastleProvider;

import org.bouncycastle.pqc.math.linearalgebra.ByteUtils;

import java.io.UnsupportedEncodingException;

import java.security.Security;

import java.util.Arrays;

public class Sm3Utils {

private static final String ENCODING = "UTF-8";

static {

Security.addProvider(new BouncyCastleProvider());

}

/**

* sm3算法加密

* @explain

* @param paramStr

* 待加密字符串

* @return 返回加密后,固定长度=32的16进制字符串

*/

public static String encrypt(String paramStr){

// 将返回的hash值转换成16进制字符串

String resultHexString = "";

try {

// 将字符串转换成byte数组

byte[] srcData = paramStr.getBytes(ENCODING);

// 调用hash()

byte[] resultHash = hash(srcData);

// 将返回的hash值转换成16进制字符串

resultHexString = ByteUtils.toHexString(resultHash);

} catch (UnsupportedEncodingException e) {

e.printStackTrace();

}

return resultHexString;

}

/**

* 返回长度=32的byte数组

* @explain 生成对应的hash值

* @param srcData

* @return

*/

public static byte[] hash(byte[] srcData) {

SM3Digest digest = new SM3Digest();

//update the message digest with a single byte.

digest.update(srcData, 0, srcData.length);

byte[] hash = new byte[digest.getDigestSize()];

//close the digest, producing the final digest value.

digest.doFinal(hash, 0);

return hash;

}

/**

* sm3算法加密

* @explain

* @param paramStr

* 待加密字符串

* @param key

* 密钥

* @return 返回加密后,固定长度=32的16进制字符串

*/

public static String encryptPlus(String paramStr,String key){

// 将返回的hash值转换成16进制字符串

String resultHexString = "";

try {

// 将字符串转换成byte数组

byte[] srcData = paramStr.getBytes(ENCODING);

// 调用hash()

byte[] resultHash = hmac(srcData,key.getBytes(ENCODING));

// 将返回的hash值转换成16进制字符串

resultHexString = ByteUtils.toHexString(resultHash);

} catch (UnsupportedEncodingException e) {

e.printStackTrace();

}

return resultHexString;

}

/**

* 通过密钥进行加密

* @explain 指定密钥进行加密

* @param key

* 密钥

* @param srcData

* 被加密的byte数组

* @return

*/

public static byte[] hmac(byte[] key, byte[] srcData) {

KeyParameter keyParameter = new KeyParameter(key);

SM3Digest digest = new SM3Digest();

HMac mac = new HMac(digest);

mac.init(keyParameter);

mac.update(srcData, 0, srcData.length);

byte[] result = new byte[mac.getMacSize()];

mac.doFinal(result, 0);

return result;

}

/**

* 判断源数据与加密数据是否一致

* @explain 通过验证原数组和生成的hash数组是否为同一数组,验证2者是否为同一数据

* @param srcStr

* 原字符串

* @param sm3HexString

* 16进制字符串

* @return 校验结果

*/

public static boolean verify(String srcStr, String sm3HexString) {

boolean flag = false;

try {

//使用指定的字符集将字符串编码为 byte 序列,并将结果存储到一个新的 byte 数组中

byte[] srcData = srcStr.getBytes(ENCODING);

//16进制 --> byte[]

byte[] sm3Hash = ByteUtils.fromHexString(sm3HexString);

byte[] newHash = hash(srcData);

//判断数组是否相等

if (Arrays.equals(newHash, sm3Hash)) {

flag = true;

}

} catch (UnsupportedEncodingException e) {

e.printStackTrace();

}

return flag;

}

/***********************使用Hutool工具类*****************************************************************************************/

/**

* sm3算法加密

*

* @param paramStr 待加密字符串

* @return 返回加密后,固定长度=32的16进制字符串

* @explain

*/

public static String encryptSm3ByHutool(String paramStr) {

return SmUtil.sm3(paramStr);

}

/**

* 判断源数据与加密数据是否一致(Hutool)

*

* @param srcStr 原字符串

* @param sm3HexString 16进制字符串

* @return 校验结果

*/

public static boolean verifySm3ByHutool(String srcStr, String sm3HexString) {

boolean flag = false;

if (sm3HexString.equals(encryptSm3ByHutool(srcStr))) {

flag = true;

}

return flag;

}

/***********************使用Hutool工具类*****************************************************************************************/

}

三、参考文档

官方文档:

密码行业标准化技术委员会;

国家密码管理局

SM3Digest类的API;

感觉写的好的博文:

【人人都懂密码学】一篇最易懂的Java密码学入门教程

B站-尚硅谷-网络安全之密码学

https://zhuanlan.zhihu.com/p/272212452

https://blog.csdn.net/cg129054036/article/details/83032978

https://jueee.github.io/2021/01/2021-01-21-Java实现SM3加密算法/

https://www.jianshu.com/p/8c3657a1769f;

图片来源网上,如有侵权请联系我删除

以上是 国产加密算法-java实现SM3 的全部内容, 来源链接: utcz.com/z/394228.html