拒绝服务 (DoS) 攻击及其类型

什么是拒绝服务攻击" title="拒绝服务攻击">拒绝服务攻击?

拒绝服务 (DoS) 攻击是对计算机网络的一种限制、限制或阻止授权用户访问系统资源的攻击。

DoS 攻击的工作原理是用流量淹没目标或向其发送导致其崩溃的数据。它剥夺了真正用户期望获得的服务或资源。

DoS 攻击经常针对知名公司,例如银行、商业、媒体公司以及政府和贸易组织的 Web 服务器。

即使 DoS 攻击很少会导致关键信息或其他资产被盗或丢失,它们也可能需要花费大量时间和金钱来应对。

DoS 攻击的类型

DoS 攻击可以通过两种方式进行 -泛滥或崩溃系统。当系统接收到过多的流量以供服务器缓冲时,就会发生洪水攻击,导致它变慢并最终停止响应。一些攻击是 -

对体积系统的攻击

这是一种利用网络整个带宽的攻击,阻止授权客户端访问资源。这是通过使用多个 ICMP 回显请求/回复数据包淹没网络设备(例如集线器或交换机)、消耗所有可用带宽并阻止其他客户端连接到目标网络来实现的。

应用层泛洪

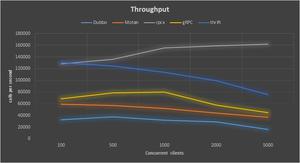

在这种形式的攻击中,攻击者使用来自虚假 IP 地址的请求来淹没服务以使其减慢或崩溃,如图所示。 这可能是每秒数百万个请求或向资源密集型的数千个请求的形式消耗资源直到服务无法再处理它们的服务。

意外拒绝服务攻击

并非所有拒绝服务攻击都是恶意的。“意外”拒绝服务攻击是第三种类型的攻击。“Slashdot Effect(打开新窗口)”是意外 DDoS 的典型示例。Slashdot 是一个新闻网站,任何人都可以在其中上传故事和其他网站的链接。

如果一个关联的故事流行起来,数百万人可能会访问该网站,从而导致其因请求而负担过重。如果站点不是为处理此类需求而构建的,则额外的流量可能会减慢甚至使链接站点崩溃。意外 DoS 的另一个很好的例子是 Reddit 和“Reddit Hug of Death(打开新窗口)”。

ICMP洪水

它通过提供伪造的数据包来 ping 目标网络上的每台计算机,而不仅仅是一台计算机,从而利用错误配置的网络设备。然后激活网络以增加流量。“smurf 攻击”或“死亡 ping”是这种攻击的另一个名称。

同步泛滥

它向服务器提交连接请求,但没有完成握手。它一直持续到所有开放端口都被请求淹没,并且没有合法用户可以连接到它们。

喷溅

这是通过向硬件发送虚假更新来永久损坏系统硬件,使其无法运行来实现的。重新安装硬件是唯一的选择。

如何保护自己免受 DoS 攻击?

通过确保流量的源地址与声明的源站点的地址列表相匹配来防止欺骗,并通过过滤器防止拨号连接欺骗。

限制广播- 许多攻击将请求传输到所有网络设备,放大了攻击。在可能的情况下,可以通过限制或关闭广播转发来中断攻击。如果可能,用户还可以关闭 echo 和 CHARGEN(字符生成器协议)服务。

端点保护- 确保所有端点都已修补以消除已知漏洞。EDR 代理应安装在能够运行它们的所有端点上。

设置防火墙- 检查您的防火墙是否限制跨边界的入站和出站流量。

监控网络- 您对典型的入站流量了解得越多,您就能越快地识别 DoS 攻击的开始。通过网络检测和响应 (NDR) 实现实时可见性是一种快速而简单的方法,可以让您了解网络的外观(使用机器学习),因此您可以立即看到异常峰值。

以上是 拒绝服务 (DoS) 攻击及其类型 的全部内容, 来源链接: utcz.com/z/345760.html