122个评论 ,安卓破解论坛网

因为上面提供网站主要负责下载破解软件为主,这类资源容易被破解人员植入病毒很危险,我分享的这些网站不能保证百分百安全但是有一定保证性。不是很清楚楼主到的以什么资源为主;在这里我就笼统去回答:类似于吾爱破解以分享破解资源为主的有很多,在这里我分享几个1、飘云阁老牌逆向学...

2024-01-10

Django:使用邮政编码拉状态记录列表

我有一个Django应用程序,它有一系列邮编标记的帖子。我想创建一个按州显示所有帖子的页面,但不知道如何处理。我有一个ZipCode表,但我的Post.zipcode字段与它无关(主要是因为它是用户输入的,并且允许不在数据库中或来自美国以外的zip)。Django:使用邮政编码拉状态记录列表我的相关机型:class ...

2024-01-10

【WPS教程】如何使用剪切板?

使用WPS Office打开文件(这里以文档为例)。在“开始”选项卡中,点击“剪切板”图标(格式刷图标右下角)。即可打开“剪切板”功能,根据需要进行操作即可。...

2024-01-10

【WPS教程】如何向右旋转PDF文件中的图片?

使用WPS Office打开PDF文件,选中PDF文件中的图片。点击图片右上角的“编辑图片”,进入到“图片编辑”模式。依次点击“旋转”--->“向右旋转”即可。...

2024-01-10

【WPS教程】如何自定义设置文件常用保存路径?

第一步:在WPS首页面板-「常用」处,点击三小点-「其他位置」,添加自定义文件夹保存路径(以添加“演示文档”为自定义保存文件夹为例)。第二步:文档「另存为」时,在左侧可以选择所设置的快速保存文件夹。...

2024-01-10

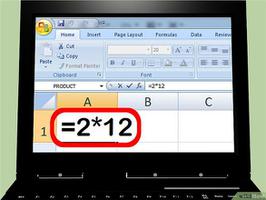

Excel乘法运算三种方法

Office是我们日常办公学习必备的一款办公软件,office中的Excel又是我们最常实用的数据表程序,而掌握一些基本公式可以大大简化数据运算,乘法函数是最强大的函数之一,下面小编就带着大家一起学习一下Excel中的乘法运算方法吧。 方法步骤: 方法一:在一个单元格中将两个或两个...

2024-01-10

魔兽世界刻希亚游荡者梅莉7月2日位置介绍

魔兽世界中刻希亚游荡者梅莉每天的位置都会刷新,那么今天游荡者梅莉在哪里呢?下面一起来看看魔兽世界刻希亚游荡者梅莉7月2日位置介绍吧,希望能对各位玩家有所帮助。刻希亚游荡者梅莉7月2日位置魔兽世界刻希亚游荡者梅莉7月2日的刷新位置就在上图地点。...

2024-01-10

极限竞速地平线4龙与魔女痛车分享

《极限竞速地平线4》中车辆的外观可以自己改变,不少玩家喜欢动漫中的角色涂装,这里小编带来了一份详细的龙与魔女痛车分享,希望可以帮助到大家!这次带来的主题是久保带人的新作《龙与魔女》一共做了两辆车第一辆阿斯顿马丁vantage 2018分享码:639 651 837第二辆车是本田type r2015分享码:118 575 1...

2024-01-10

《云顶之弈》12.2版本塞恩拼多多阵容运营玩法攻略

云顶之弈12.2版本中塞恩拼多多阵容怎么运营才能够过渡到强势期?在这套阵容比较强的地方就是十分的全面,基本上没有什么阵容能够克制,并且阵容的成型也比较简单,成型之后的强度很可观,吃分是绝对足够的,如果想要吃鸡的话就要看阵容的棋子质量了,那么下面小编就来给大家分享一下...

2024-01-10

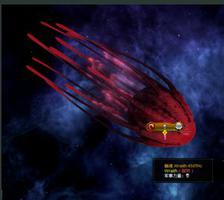

《群星》幽魂boss怎么打

幽魂boss是群星游戏中的一个单体输出能力非常恐怖的boss,小编发现在这个关卡里很多的玩家都是无从下手,今天向大家介绍这个boss的详细通关教学,好好看好好学哦。《群星》幽魂boss怎么打 幽魂boss介绍: 脉冲星的研究对我们的科学家而言,似乎是灵感的无尽来源,但极少显示出极...

2024-01-10

怪物猎人物语2梅拉露商会刷护石方法分享

怪物猎人物语2中怎么刷护石比较快?可能部分玩家还不清楚,下面给大家分享一下利用梅拉露商会刷护石的方法,有需要的玩家可以参考,希望能帮到大家。怪物猎人物语2梅拉露商会刷护石方法先说结论艾露猫商会的护石兑换也存在伪随机表,以8个护石为周期前进,每次与艾露猫对话(不需要完全退出...

2024-01-10

原神阿贝多黎明神剑与苍古输出对比

阿贝多在武器选择上,黎明神剑是非常适合的选择,那么在苍古自由之誓出来后,二者要如何选择呢?这里小编带来了一份详细攻略,希望可以帮助到大家!基础测试配置阿贝多0命,80已突破,天赋686,双岩,钟离盾直接说结论精5黎明神剑:满血15773,半血17693精1苍古自由:满血11417,半血12743,黎明神...

2024-01-10

怪物猎人物语2全羁绊基因图鉴分享

怪物猎人物语2:破灭之翼中的随行兽可以装备羁绊基因,那么本作都有哪些因子呢?下面一起来看看怪物猎人物语2全羁绊基因图鉴分享了解一下吧。全羁绊基因图鉴所有羁绊基因如下图所示本作预计将于 2021 年7月9日正式发售,登陆 Switch PC。...

2024-01-10

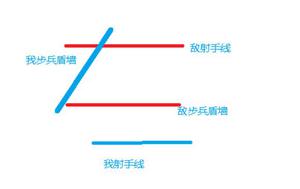

骑马与砍杀2 1.6.0版本军团野战打法教程

《骑马与砍杀2:领主》中军团野战是游戏中后期玩家遇到的主要战斗类型,那么1.6.0版本军团野战怎么打?本文带给大家的是骑马与砍杀2 1.6.0版本军团野战打法教程,一起来看看吧。1.6.0版本军团野战打法军团野战的方法跟玩家单部队野战不一样,军团战的主力是帝国新兵和帝国射手,尤其是自立初期...

2024-01-10

博德之门3 7月16日更新内容有什么 7月16日更新内容一览

博德之门37月16日更新内容有什么?游戏最近进行了更新,除了新加入的内容外,也有部分调整,这里给大家带来了博德之门37月16日更新内容一览,一起了解下吧。博德之门37月16日更新内容一览Patch 5内容包括:投骰子的主动性背景目标(提供迷你任务从而增加角色扮演的沉浸感)营地资源迷你营地更加聪...

2024-01-10

星际战甲7月8日更新内容一览

星际战甲7月8日更新了什么?星际战甲官方最近发出了7月8日更新内容,可能有些小伙伴还不清楚内容是什么,接下来小编就为大家带来星际战甲7月8日更新内容一览,一起来看看吧。星际战甲7月8日更新内容一览行动代号:猩红之矛维护结束后将开启行动代号“猩红之矛”!活动时间事件开启时间:2021年...

2024-01-10

《DNF》佣兵护石和符文最佳搭配分享2022

马上就要2022年了,那么你知道2022年DNF佣兵护石和符文怎么搭配吗?今天给大家带来了对应的最佳搭配,小伙伴们可以直接抄作业,一起看下《DNF》佣兵护石和符文最佳搭配分享2022吧。DNF佣兵护石和符文怎么搭配护石选择:华尔兹、覆灭、击球;符文选择:9保1紫蓝红覆灭;《DNF》佣兵护石和符文最佳搭配...

2024-01-10

神佑释放牧师独狼玩法 牧师狮心流一览

神佑释放中的独狼玩家该如何玩牧师?下面为大家带来的是神佑释放牧师狮心流一览,想了解的玩家可以参考,希望能对各位玩家有所帮助。神佑释放牧师独狼玩法牧师有4个流派,本人选狮心流的原因是这个打法算是半打半补,在单打BOSS或是副本都算好用而新月流算纯补、前面2个神佑有点算纯打手一...

2024-01-10

《怪物猎人崛起》霸主之名者任务速刷攻略

怪物猎人崛起》中霸主之名者任务是一个比较有难度的任务,那么我们想要进行速刷的话该怎样配装,又该怎么打呢?这里小编带来了一份详细攻略,希望可以帮助到大家!配装我的护石是击晕2s221配的是无伤3攻7击晕2如果没有护石的话也可以考虑这个无护石配法护石只要再修一点装填速度就足够。有...

2024-01-10

原神1.5版刷精英怪路线图示

《原神》的精英怪会掉落一些有用的素材,那么按照什么路线刷效率比较高呢?请看下面原神1.5版刷精英怪路线图示,希望能对各位有所帮助。1、如果是孤云阁为起点,逆时针绕璃月一圈。(法师很拖节奏,队伍中尽量有水系和火系,对应火盾和冰盾,另外组四个风系角色好像也很强)。2、璃月的绝...

2024-01-10